Più della metà dei dispositivi connessi a Internet utilizzati negli ospedali hanno vulnerabilità che compromettono la sicurezza dei pazienti, la privacy dei dati e l’usabilità delle apparecchiature. Lo riporta un rapporto di Cynerio, una società di sicurezza delle informazioni specializzata nella sicurezza delle apparecchiature mediche.

I ricercatori hanno studiato i dati raccolti da 10 milioni di dispositivi in 300 ospedali e strutture sanitarie in tutto il mondo utilizzando connettori collegati ai dispositivi come parte della piattaforma di sicurezza Cynerio.

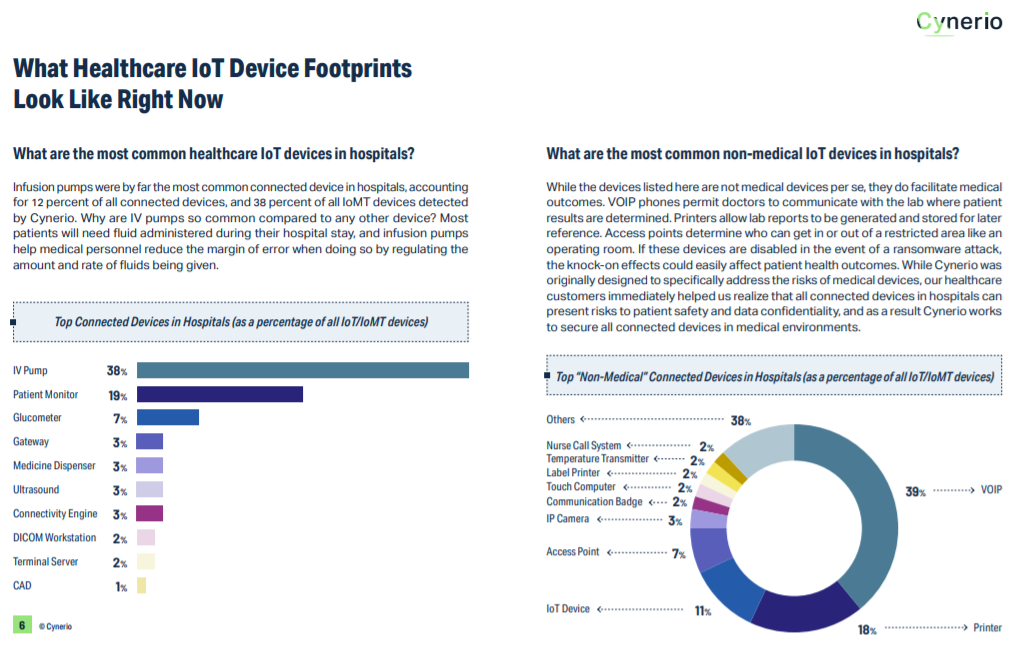

I dispositivi medici più diffusi connessi a Internet sono le pompe per infusione. Questi dispositivi possono connettersi da remoto a cartelle cliniche elettroniche, elaborare le corrette dosi di farmaci e somministrarle ai pazienti.

Le pompe di infusione contengono molto spesso vulnerabilità che possono essere sfruttate dagli hacker. Secondo il rapporto, il 73% di questi dispositivi contiene vulnerabilità. Gli esperti temono che hackerando i dispositivi direttamente collegati ai pazienti, gli hacker possano danneggiare la loro salute. Gli aggressori potrebbero teoricamente accedere a questi sistemi e modificare il dosaggio dei farmaci.

Altri popolari dispositivi medici connessi a Internet sono i cardiofrequenzimetri e le macchine a ultrasuoni. Entrambi i tipi di dispositivi sono tra i primi dieci in termini di numero di vulnerabilità.

Le organizzazioni sanitarie sono attualmente un obiettivo primario per gli hacker e, sebbene non sembri ancora essersi verificato un attacco diretto ai dispositivi medici connessi a Internet, gli esperti ritengono che sia possibile.

Una minaccia più attiva proviene da gruppi che si infiltrano nei sistemi ospedalieri attraverso un dispositivo vulnerabile e ne bloccano le reti, lasciando medici e infermieri senza accesso a cartelle cliniche, dispositivi e altri strumenti digitali e chiedendo un riscatto per sbloccarli.

Il rapporto Cynerio rileva che la maggior parte delle vulnerabilità nei dispositivi medici sono facili da correggere: sono associate a password deboli o predefinite e altro ancora. Molte organizzazioni sanitarie semplicemente non hanno le risorse o il personale per mantenere aggiornati i sistemi e potrebbero non sapere se c’è un aggiornamento o un avviso per uno dei loro dispositivi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.