Come avevamo riportato a Dicembre del 2021, la società italiana leader nel settore degli strumenti di misurazione Speroni S.p.a. era stata colpita dalla cybergang Everest.

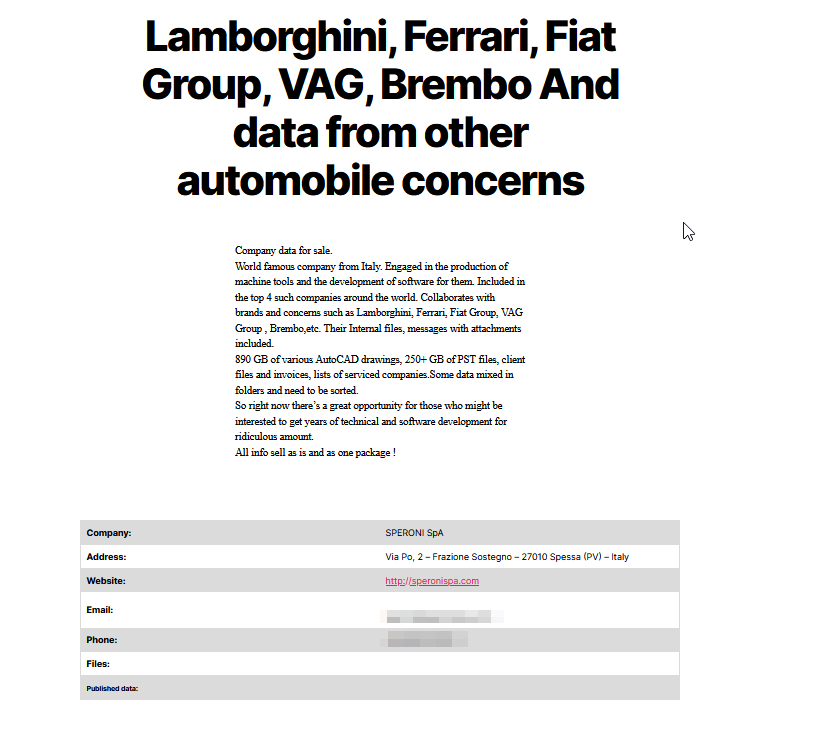

Intorno a Marzo del 2022, Everest pubblicò un annuncio dove mise in vendita i dati della Speroni, dove all’interno del post riportava che si trattava di dati afferenti a grandi fornitori di Auto italiane, dicendo che all’interno di tali dati, erano presenti disegni CAD e altre informazioni sensibili afferenti alle:

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

“prime 4 società di questo tipo in tutto il mondo. Speroni collabora con marchi e aziende come Lamborghini, Ferrari, Gruppo Fiat, VAG, Brembo… Include accesso a PC, FTP, 900 GB”

Ma siccome la pubblicità è l’anima del commercio, Everest pubblica un nuovo post ieri dove i nomi delle aziende di lusso passano nel titolo del post, per attirare maggiori acquirenti

Ricordiamo che Speroni è un family business tutto italiano che dal 1963 progetta soluzioni d’avanguardia che garantiscono un maggior valore aggiunto agli utilizzatori finali di tutto il mondo.

Con oltre 50 anni di esperienza nel campo della misurazione, Speroni progetta e realizza prodotti di grande affidabilità ed elevatissimo livello qualitativo grazie all’utilizzo di tecnologie di ultima generazione nella tornitura, fresatura, rettifica e lavorazioni speciali: la nostra azienda è il punto di riferimento per innovazione, precisione, longevità e valore nel campo internazionale della misura, pre-registrazione e gestione di utensili.

L’intera produzione viene realizzata nella sede principale a pochi chilometri a sud di Milano, nel cuore della zona industriale produttiva italiana, in un’area di circa 20.000 metri quadri.

Infatti all’interno del post viene riportato quanto segue:

Dati aziendali in vendita.

Azienda italiana di fama mondiale. Impegnata nella produzione di macchine utensili e nello sviluppo di software per esse con clienti tra le prime 4 società di questo tipo in tutto il mondo.

Collabora con marchi e aziende come Lamborghini, Ferrari, Gruppo Fiat, Gruppo VAG, Brembo, ecc. I loro file interni, messaggi con allegati inclusi.

Sono presenti 890 GB di vari disegni AutoCAD, oltre 250 GB di file PST, file clienti e fatture, elenchi di società assistite. Alcuni dati sono mescolati in cartelle e devono essere ordinati.

Quindi in questo momento c'è una grande opportunità per coloro che potrebbero essere interessati a ottenere anni di sviluppo tecnico e software per un importo ridicolo.

Tutte le informazioni vendono così come sono e come un unico pacchetto!Infatti Everest punta sulla proprietà intellettuale che può essere acquisita da altre aziende concorrenti, che possono in questo modo ottenere un vantaggio sulla ricerca e sviluppo di molti anni di lavoro.

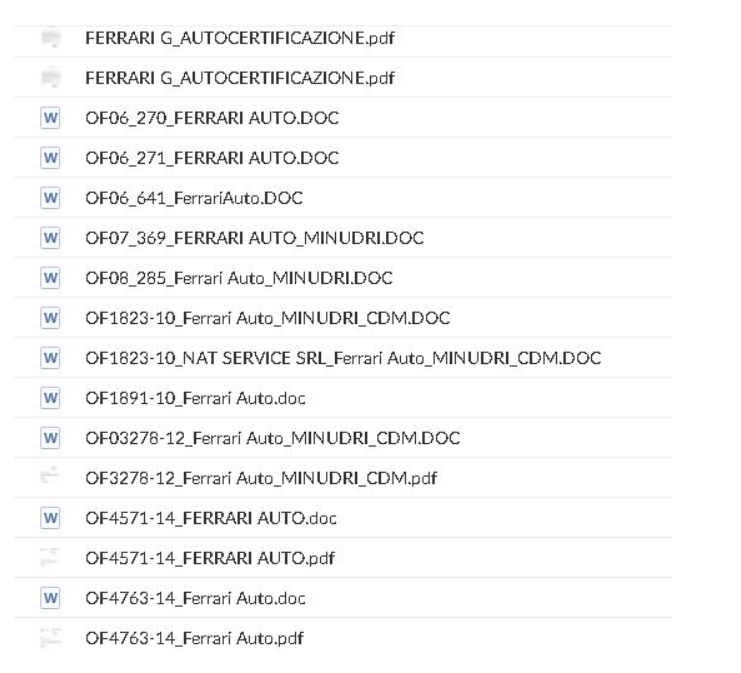

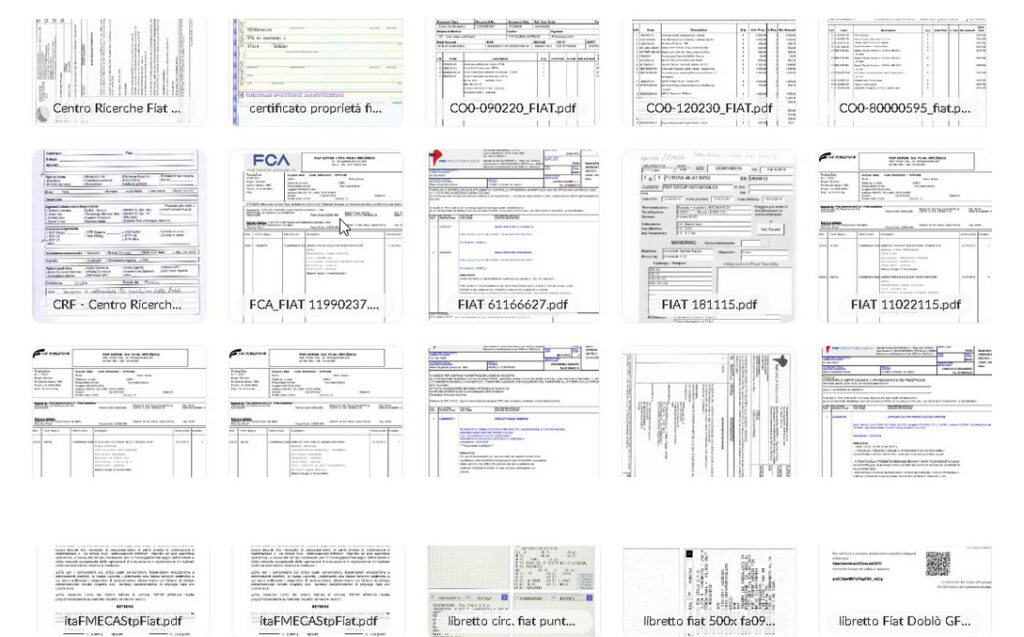

All’interno del loro data leak site (DLS) di Everest, vengono riportati diverse cartelle contenenti informazioni riservate oltre che a diversi nomi di file afferenti ai grandi marchi di auto.

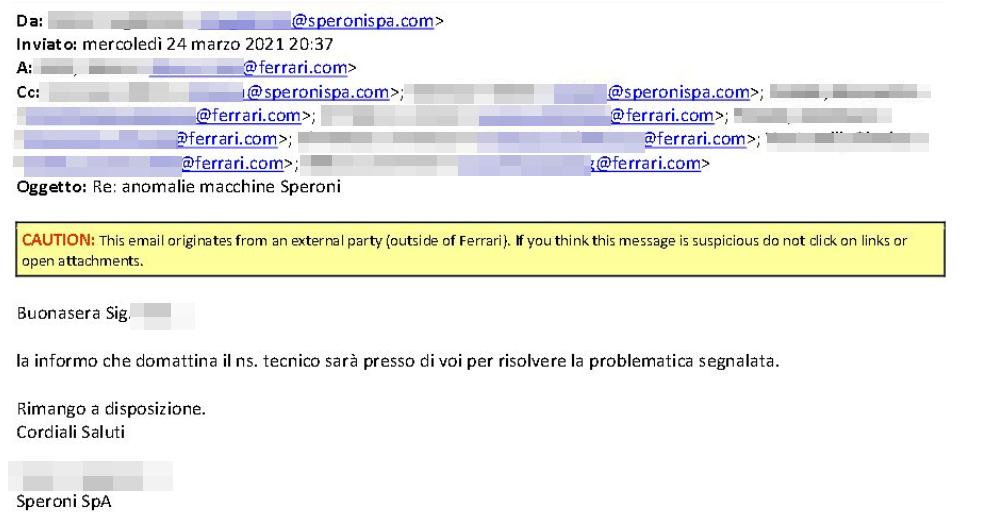

Sono presenti anche diverse mail scambiate tra la Speroni e le aziende di auto. In questo esempio uno scambio di mail tra Speroni e Ferrari relativamente alla manutenzione dei loro impianti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.