I funzionari sudcoreani hanno dichiarato venerdì che gli hacker che si ritiene operino fuori dalla Corea del Nord hanno violato la rete interna del South Korean Atomic Energy Research Institute (KAERI), l’organizzazione governativa che conduce ricerche sull’energia nucleare e sulla tecnologia del combustibile nucleare.

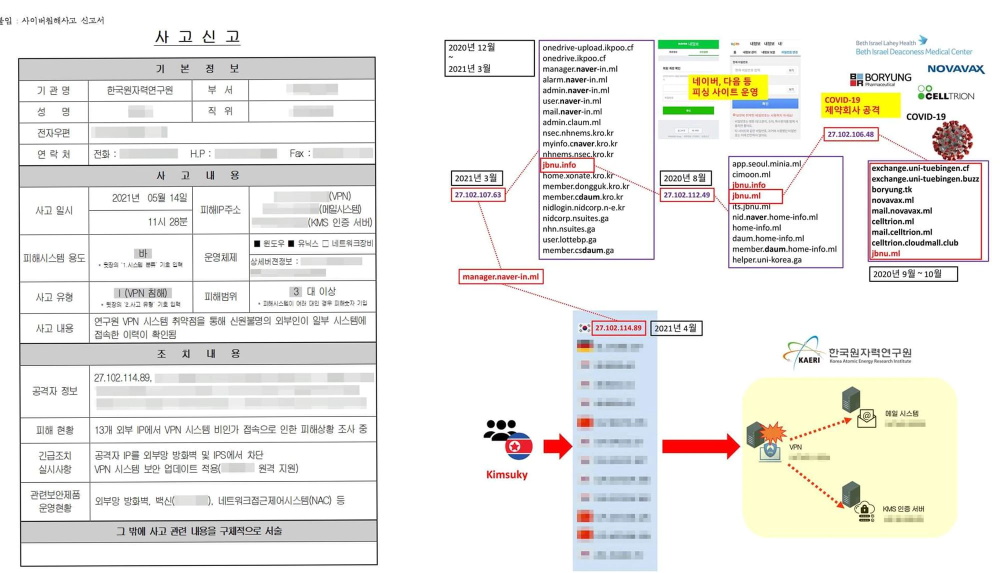

In una conferenza stampa, un portavoce della KAERI ha affermato che l’intrusione è avvenuta il mese scorso, il 14 maggio, attraverso una vulnerabilità in un server di rete privata virtuale (VPN).

Tredici IP diversi sono stati visti abusare della vulnerabilità e accedere alla rete interna dell’organizzazione.

Uno di questi indirizzi IP era collegato all’infrastruttura di attacco utilizzata da Kimsuky, un gruppo di spionaggio informatico nordcoreano.

Il nome del fornitore del server VPN è stato censurato nei documenti presentati alla stampa sudcoreana durante una conferenza stampa di KAERI, dopo che la notizia dell’hack è trapelata online all’inizio di questo mese e l’agenzia è stata criticata per aver inizialmente negato l’intrusione.

In un comunicato stampa pubblicato sul suo sito web dopo la conferenza stampa, l’agenzia si è scusata per la sua smentita iniziale.

La notizia dell’attacco alla KAERI di Kimsuky arriva dopo che la società di sicurezza Malwarebytes ha pubblicato un rapporto all’inizio del mese che rivela una campagna di spear-phishing di Kimsuky che ha preso di mira diverse entità del governo sudcoreano, ma anche l’ufficiale per la sicurezza nucleare dell’Agenzia internazionale per l’energia atomica (AIEA), un’organizzazione delle Nazioni Unite incaricata della regolamentazione e della cooperazione nucleare.

Tutti i gruppi di spionaggio informatico nordcoreano, non solo Kimsuky, sono stati storicamente interessati all’energia nucleare e agli obiettivi legati alle armi nucleari, principalmente a causa del controverso programma di armi nucleari del paese.

Nel settembre 2019, il Dipartimento del Tesoro degli Stati Uniti ha sanzionato tre gruppi di hacker nordcoreani (Lazarus, Andariel, Bluenoroff) per hack volti a rubare fondi da incanalare nelle armi nucleari e nei programmi missilistici del paese.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…