Google ha rilasciato una serie di utilità di codifica che consentono operazioni di crittografia completamente Omomorfica (FHE) su dati crittografati.

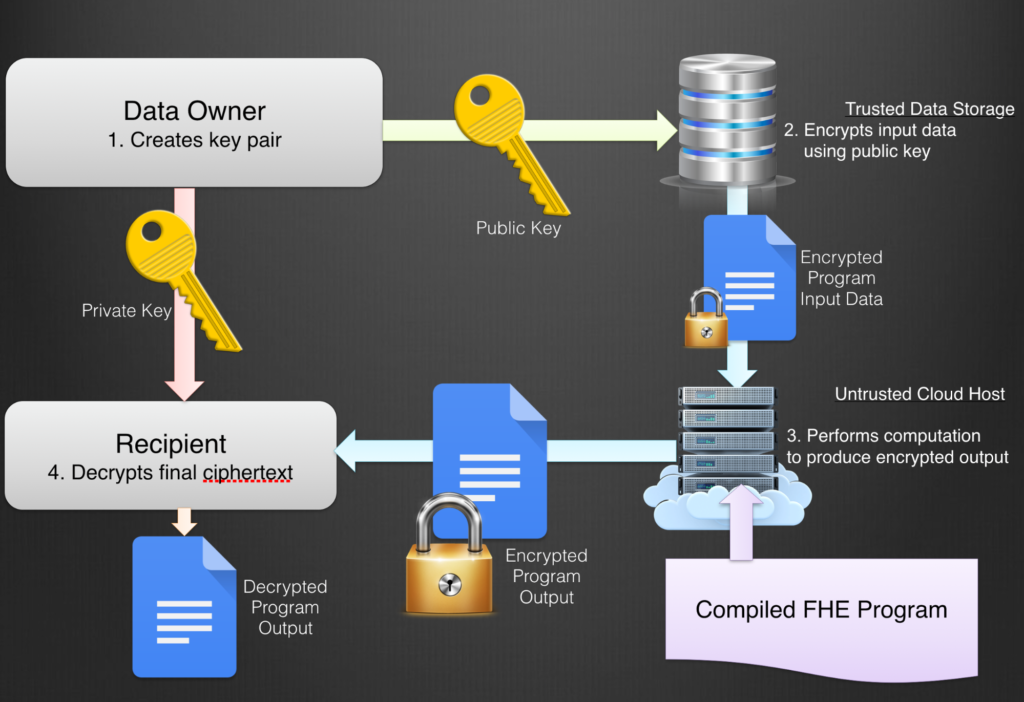

La raccolta open source di librerie e strumenti consente di eseguire processi computazionali sui dati crittografati senza doverli prima decifrare, offrendo di conseguenza vantaggi in termini di sicurezza e privacy.

La crittografia omomorfa e il calcolo sicuro sono tecnologie note. Il rilascio di Google è in gran parte focalizzato sul perfezionamento e sul renderli adatti a una distribuzione più ampia, piuttosto che reinventare le basi per queste tecnologie.

“La nostra versione si concentra principalmente sulla facilità d’uso, astraendo in modo pulito i vari livelli di sviluppo tra il design (ciò che lo sviluppatore sta effettivamente cercando di fare) e l’implementazione (ciò che viene effettivamente eseguito)”

ha detto un portavoce di Google a The Daily Swig.

“Il transpiler offre uno sguardo su tutti questi livelli, consentendo alle comunità di crittografia, di ottimizzazione la logica e il calcolo distribuito riunendo il tutto in un unico luogo”. Per transpiler si intende un tipo di compilatore che preleva il codice sorgente di un programma scritto in un determinato linguaggio di programmazione e produce un nuovo codice sorgente in un altro linguaggio, lavorando praticamente sullo stesso livello di astrazione. La suite di questi strumenti è ora disponibile su Github.

Secondo Google, i casi d’uso per la crittografia omomorfa vanno da “correttori ortografici per e-mail, aggiornamenti da dispositivi indossabili, analisi di cartelle cliniche e, più avanti, cose come filtri fotografici o analisi genomiche”.

“Più il caso d’uso può essere sensibile o identificativo, più è importante che uno sviluppatore sia in grado di fornire solide garanzie sulla gestione dei dati”, ha aggiunto il portavoce di Google.

Non è richiesta alcuna competenza speciale in crittografia per utilizzare la tecnologia del gigante della ricerca, che è orientata a superare la mancanza di competenze crittografiche tra gli sviluppatori che storicamente ha impedito una più ampia adozione di tali strumenti.

Il compromesso per i vantaggi sulla privacy della crittografia omomorfica è che il meccanismo può essere più intenso dal punto di vista computazionale e più lento di altri metodi, un problema non immediatamente affrontato nella versione di Google.

“Le prestazioni rimangono una barriera significativa (su cui continuiamo a lavorare) e quindi questo non sarà un sostituto immediato per tutti i servizi cloud esistenti”

ha spiegato il rappresentante di Google.

“Al momento, questo ambiente è rivolto a problemi ben definiti in cui la sensibilità dei dati è fondamentale o in cui il costo di elaborazione aggiuntivo vale il vantaggio per la privacy”.

L’approccio di Google alla crittografia completamente omomorfica è spiegato in modo più dettagliato in un recente white paper emesso dall’azienda.

Il professor Alan Woodward, un informatico dell’Università del Surrey, ha affermato che gli strumenti FHE di Google potrebbero essere utili in una vasta gamma di applicazioni.

“Quello che sembra fare Google è fornire strumenti per abilitare l’EEF in una vasta gamma di aree”, ha spiegato.

Fonte

https://www.redhotcyber.com/wp-content/uploads/attachments/whitepaper.pdf

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…