Una grave vulnerabilità di sicurezza è stata scoperta in MSI Center, un software ampiamente utilizzato su sistemi Windows. Questa falla, classificata come CVE-2024-37726 e con un punteggio CVSS di 7.8 (alto), permette a un utente malintenzionato con privilegi bassi di ottenere il controllo completo del sistema.

L’elevazione dei privilegi si riferisce a una situazione in cui un utente con privilegi limitati ottiene un accesso con privilegi più alti, come quello dell’amministratore, senza avere l’autorizzazione corretta. Questo può permettere a un utente malintenzionato di eseguire operazioni che normalmente non sarebbero consentite.

Sfruttando un difetto nel modo in cui MSI Center gestisce i permessi, un utente malintenzionato può manipolare il file system e indurre il software a sovrascrivere o eliminare file critici con privilegi elevati. In questo modo, l’attaccante può prendere il controllo del sistema e eseguire qualsiasi azione, incluso l’installazione di malware, il furto di dati sensibili o addirittura la possibiità di eseguire codice arbitrario col massimo livello di privilegi. Tutto ciò attraverso l’abuso dei symlinks (symbolic links) sfruttati per ingannare il sistema operativo.

Tutte le versioni di MSI Center fino alla 2.0.36.0 sono vulnerabili a questo attacco. Ciò significa che un numero considerevole di sistemi Windows potrebbe essere esposto a questa grave minaccia.

La vulnerabilità può essere sfruttata attraverso i seguenti passaggi:

Un utente con privilegi bassi crea una directory in una posizione accessibile, creando a sua volta un file al suo interno. Successivamente, l’utente utilizza uno strumento di sistema per impostare un OpLock (Mandatory Locking) sul file precedentemente creato. Un OpLock impedisce ad altri processi di accedere o modificare il file finché il blocco non viene rilasciato.

****La funzione “Esporta informazioni di sistema” in MSI Center viene utilizzata per attivare un’operazione di scrittura sul file OpLocked.

Mentre MSI Center tenta di scrivere sul file bloccato con OpLock, l’attaccantlo sostituisce con una giunzione simbolica che punta al file di destinazione desiderato (ad esempio, un file di sistema critico).

Quando MSI Center tenterà di completare l’operazione di scrittura, non sarà in grado di accedere al file originale a causa del blocco OpLock. Tuttavia, a causa della giunzione simbolica creata in precedenza, MSI Center scriverà o sovrascriverà il file di destinazione a cui punta la giunzione.

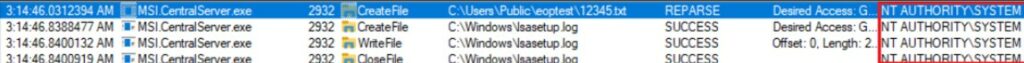

Poiché MSI Center viene eseguito con privilegi NT AUTHORITY\SYSTEM, l’attaccante ottiene il controllo completo del file di destinazione, potenzialmente sovrascrivendolo con codice dannoso o eliminandolo del tutto.

In sintesi, questa vulnerabilità sfrutta la combinazione di OpLock e giunzioni simboliche per ingannare MSI Center a eseguire azioni con privilegi elevati su un file di destinazione arbitrario. Un utente malintenzionato con privilegi bassi può sfruttare questo metodo per prendere il controllo del sistema, installare malware, rubare dati sensibili o causare altri danni gravi.

Questa vlnerabilità apre la porta a una serie di gravi conseguenze, tra cui:

MSI ha risolto la vulnerabilità nella versione 2.0.38.0 di MSI Center, rilasciata il 3 luglio 2024. L’aggiornamento immediato a questa versione è fondamentale per mitigare il rischio.

La vulnerabilità CVE-2024-37726 rappresenta una grave minaccia per i sistemi Windows che utilizzano MSI Center. Aggiornare all’ultima versione e adottare le opportune misure di sicurezza è fondamentale per mitigare il rischio e proteggere i sistemi da potenziali attacchi informatici.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…