Gli ingegneri di Google Threat Analysis Group (TAG) hanno riferito di aver bloccato dozzine di domini e siti Web utilizzati da gruppi criminali che “noleggiano” hacker per attacchi informatici.

A differenza dei fornitori di spyware commerciali, i cui prodotti vengono utilizzati dai clienti per i propri attacchi, in questi casi, gli hacker a noleggio sono direttamente ingaggiati da privati per attaccare individui o organizzazioni, rubare dati e spionaggio aziendale, oppure avere informazioni sui politici, giornalisti, attivisti per i diritti umani e attivisti politici.

Ovviamente, la gamma di obiettivi in in queste campagne differisce dalle operazioni degli hacker governativi, che di solito hanno missioni e obiettivi ben definiti.

Attualmente, gli analisti di Google TAG seguono diverse società che noleggiano hacker in vari paesi, tra cui India, Russia ed Emirati Arabi Uniti.

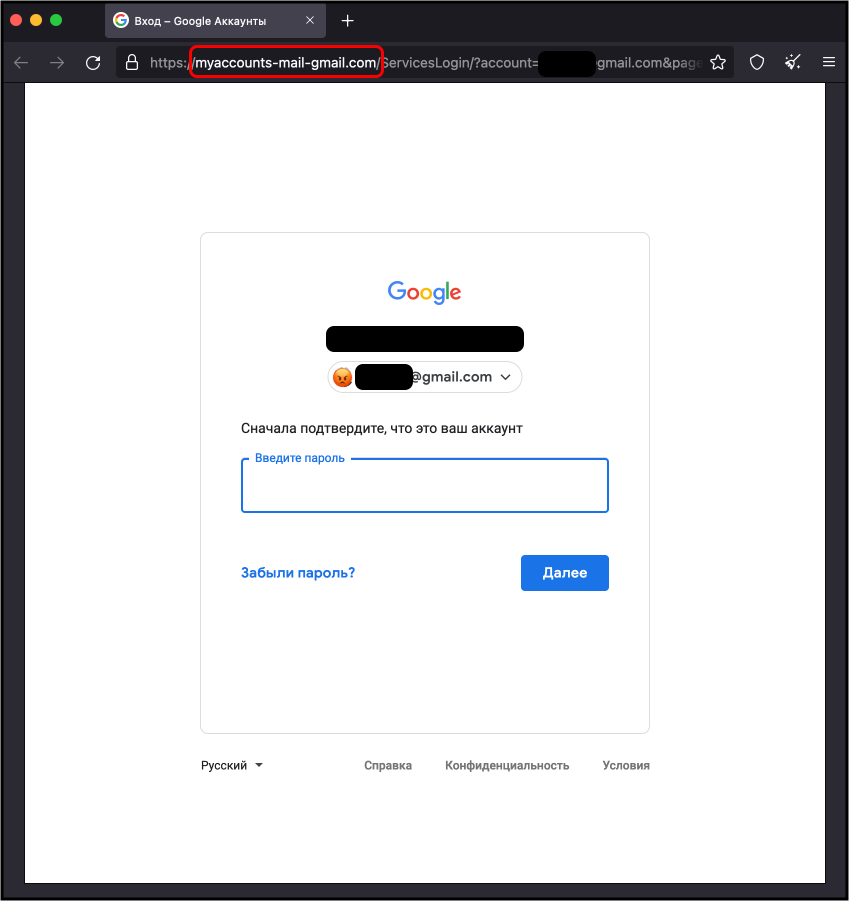

Ad esempio, gli esperti affermano che un gruppo di spie informatiche assunte dall’India, collegate a fornitori di sicurezza offensivi Appin e Belltrox, ha recentemente lanciato una campagna di phishing volta a rubare credenziali nei settori del governo, della sanità e delle telecomunicazioni dell’Arabia Saudita, degli Emirati Arabi Uniti e del Bahrain.

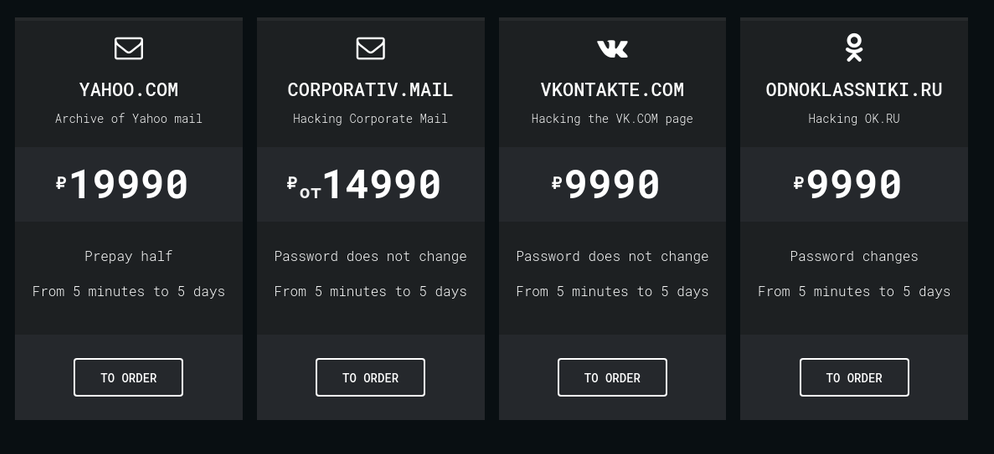

Un altro gruppo di mercenari hacker, chiamato Void Balaur, è stato collegato ad attacchi di phishing contro giornalisti, politici e varie organizzazioni non governative e senza scopo di lucro in tutta Europa (compresa la Russia).

Un altro team di hacker con sede negli Emirati Arabi Uniti e associato agli sviluppatori di H-Worm si concentra invece sugli attacchi al governo e alle istituzioni educative, nonché alle organizzazioni politiche in Medio Oriente e Nord Africa.

“Come parte dei nostri sforzi, stiamo utilizzando i risultati della nostra ricerca per migliorare la sicurezza dei nostri prodotti. Una volta scoperti, tutti i siti e i domini identificati sono stati aggiunti alle blacklist. Inoltre, il nostro team investigativo sulla criminalità informatica condivide informazioni rilevanti e indicatori di compromissione con le forze dell’ordine”

affermano gli esperti.

Gli esperti di Google TAG hanno pubblicato un elenco completo dei domini dannosi bloccati dopo aver indagato sulle attività dei citati gruppi di hacker provenienti da India, Russia ed Emirati Arabi Uniti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.