Il collettivo di ricerca in sicurezza informatica HackerHood, parte dell’universo della community di Red Hot Cyber, ha recentemente scoperto due nuove vulnerabilità nei dispositivi Zyxel, dimostrando ancora una volta l’importanza della ricerca proattiva nel contrasto alle minacce cibernetiche non documentate (cd. zeroday).

Entrambi i bug monitorati come CVE-2025-1731 e CVE-2025-1732 sono stati firmati dal ricercatore di Bug Alessandro Sgreccia mentre per il bug CVE-2025-1732 c’è anche la firma di un altro ricercatore di bug: Marco Ivaldi. Le vulnerabilità sono state isolate e prontamente inviate allo PSIRT di Zyxel.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

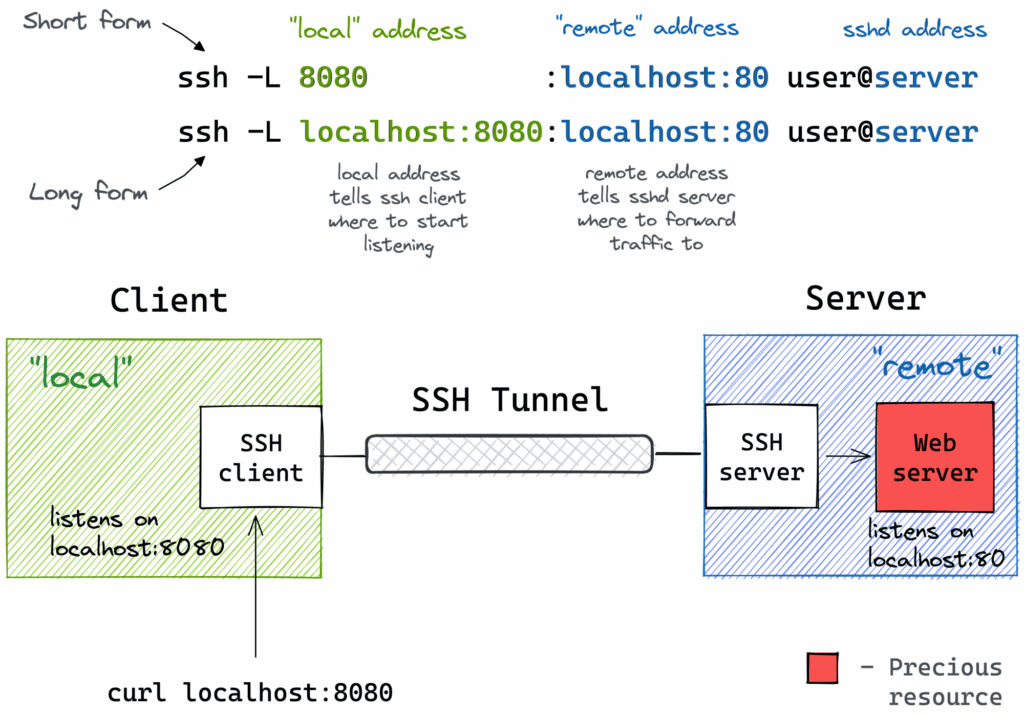

Durante le attività di ricerca di vulnerabilità non documentate sugli apparaty di Zyxel, è stato identificato un problema di sicurezza legato a un’applicazione di terze parti (PostgreSQL). Sebbene non siano state riscontrate vulnerabilità nella versione stessa di PostgreSQL, una configurazione errata consente a un utente malintenzionato di stabilire un tunnel SSH con port forwarding, esponendo il servizio di database (porta 5432) all’accesso esterno.

Normalmente, l’istanza di PostgreSQL è accessibile solo tramite localhost, limitando così la sua esposizione. Tuttavia, sfruttando il tunneling SSH, un utente malintenzionato può creare un canale di comunicazione diretto con il database da un sistema remoto. Il rischio è ulteriormente aggravato dall’assenza di requisiti di autenticazione per l’accesso al database, che consente a un aggressore di eseguire query arbitrarie e di ottenere l’esecuzione di codice remoto (RCE) creando una shell inversa come utente Postgres.

Zyxel USG FLEX H Series è una serie di firewall ad alte prestazioni progettata per soddisfare le esigenze di reti esigenti e ad alta velocità. Offre tempi di avvio più rapidi e migliori prestazioni delle CPU, che la rendono superiore alla serie USG FLEX standard.

Questa vulnerabilità riguarda l’escalation dei privilegi attraverso l’uso improprio del bit SetUID su un binario personalizzato. Un utente non privilegiato può ottenere l’accesso root eseguendo una shell compilata staticamente con SetUID abilitato, che è stata precedentemente impacchettata in un archivio ZIP, trasferita tramite la funzione di recovery RMA di uOS ed estratta come root su un sistema vulnerabile.

In particolare, l’eseguibile della shell imposta esplicitamente UID e GID a 0 per aumentare i privilegi ed è compilato staticamente per evitare problemi di dipendenza che potrebbero impedire l’esecuzione. Impatto della vulnerabilità:

HackerHood, con 19 CVE emesse in due anni di attività, è il collettivo di ethical hacker di Red Hot Cyber che si impegna nella ricerca di vulnerabilità non documentate per garantire una sicurezza informatica più robusta. Il gruppo si basa su un manifesto che promuove la condivisione della conoscenza e il miglioramento della sicurezza collettiva, identificando e segnalando vulnerabilità critiche per proteggere utenti e aziende.

Secondo quanto riportato nel manifesto di HackerHood, il collettivo valorizza l’etica nella sicurezza informatica e incentiva la collaborazione tra i professionisti del settore. Questo caso dimostra l’importanza della loro missione: mettere al servizio della comunità globale le competenze di hacker etici per individuare minacce ancora sconosciute.

Se sei un bug hunter o un ricercatore di sicurezza e vuoi contribuire a iniziative di questo tipo, HackerHood è sempre aperto a nuovi talenti. Il collettivo accoglie esperti motivati a lavorare su progetti concreti per migliorare la sicurezza informatica globale. Invia un’email con le tue esperienze e competenze a info@hackerhood.it per unirti a questa squadra di professionisti.

La scoperta di CVE-2024-12398 è un ulteriore esempio del contributo significativo di HackerHood al panorama della sicurezza informatica. È essenziale che aziende e utenti finali prestino attenzione a tali scoperte, adottando le misure necessarie per prevenire eventuali exploit. La collaborazione tra ethical hacker, aziende e comunità resta una pietra miliare nella lotta contro le minacce cibernetiche.

Disclosure Timeline

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.