Ne avevamo parlato del commodore smartphone, quando il progetto non era ancora ultimato.

Ma ora sembra che si faccia sul serio. Per molti di noi, l’Atari o il NES non è stata la prima console di gioco.

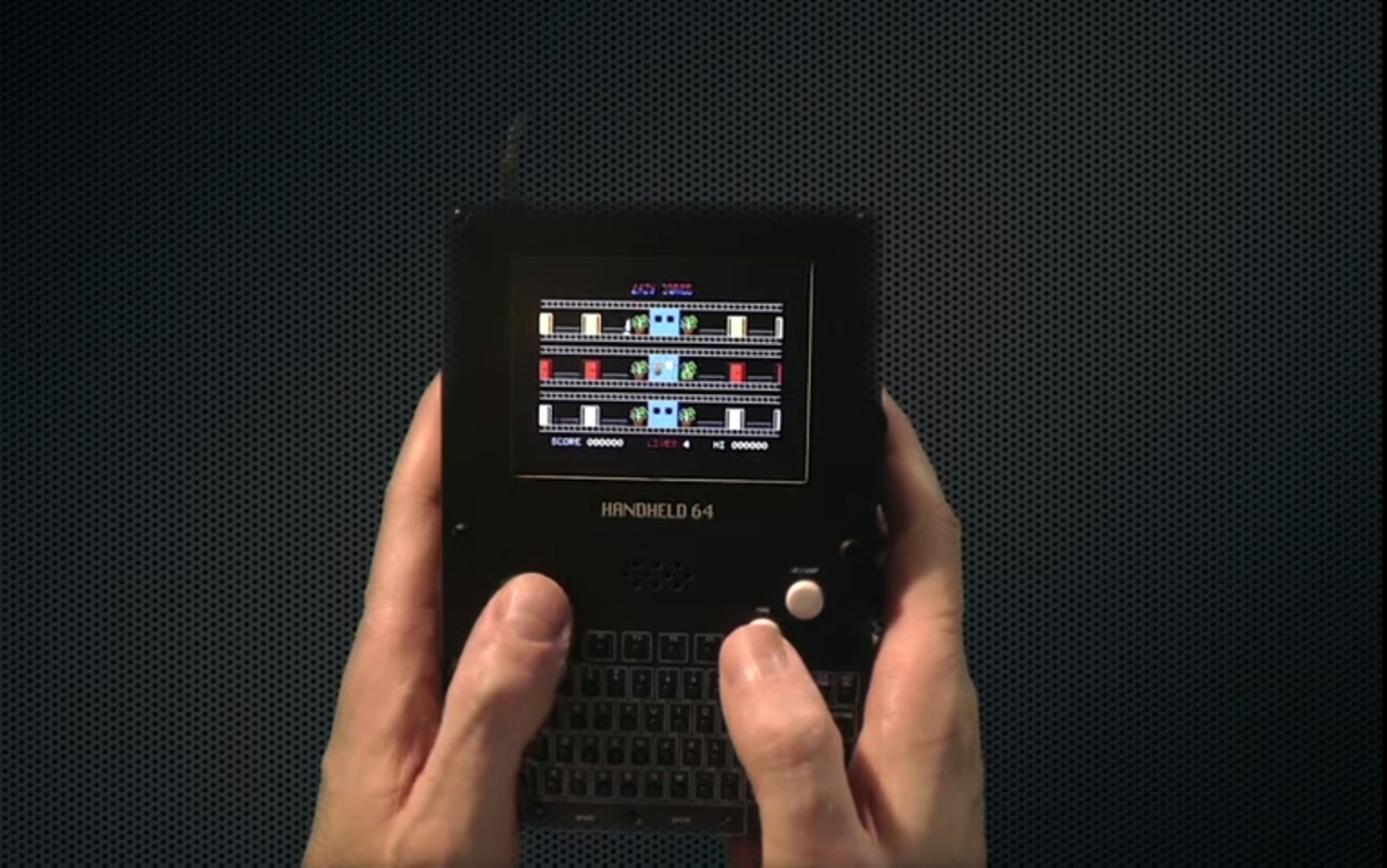

Ma è stato Invece, il glorioso Commodore 64, che è stato commercializzato come un computer domestico incredibilmente conveniente e versatile, ma era anche una solida macchina da gioco. Era davvero degno di una seconda vita come portatile delle dimensioni di un Game Boy, che chiunque può ora hackerare insieme con le parti e le abilità giuste.

Per circa 36 dollari, un sito web chiamato UNI64 mette in vendita un kit contenente PCB progettati su misura che, con un po’ di know-how tecnico, può essere trasformato nell’Handheld 64: una versione portatile del classico computer degli anni ’80.

Completo di una minuscola tastiera QWERTY, potrai scrivere i tuoi programmi BASIC mentre sei in movimento. Tieni presente che il kit da 36 dollari è solo il punto di partenza per creare un C64 portatile.

I PCB che otterrai mancano di tutti i componenti del Commodore 64 necessari per trasformarlo in un minuscolo C64.

Dovrai procurarti i componenti elettronici da un Commodore 64 originale, di cui per fortuna ce ne sono migliaia ancora in giro, molti dei quali probabilmente sepolti negli scantinati dei genitori.

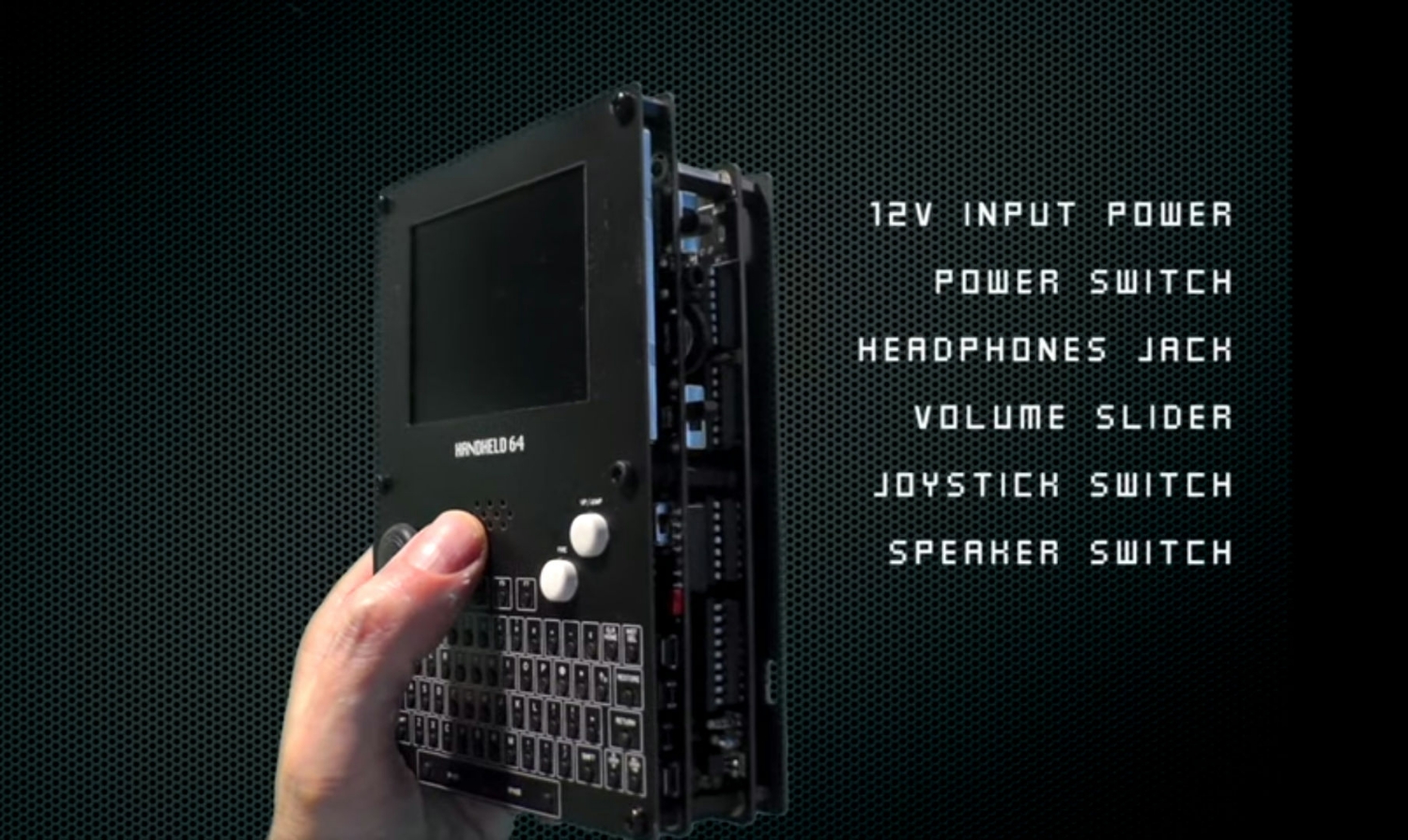

Altri ingredienti mancanti includono la scelta di un joystick analogico o di un pad direzionale a quattro direzioni, un display LCD e una presa a muro, perché sfortunatamente, nonostante sia un palmare, questa cosa attualmente non funziona a batterie.

L’Handheld 64 trasporta anche lo slot per cartucce del Commodore 64 originale per consentirti un modo semplice per caricare software e giochi (supponendo che tu abbia accesso a una raccolta di cartucce C64).

Invece, se preferisci seguire il percorso della ROM, c’è un punto sul PCB per aggiungere un Raspberry Pi Zero, che consente di installare l’emulatore di unità disco Pi1541 Commodore 1541 in modo che il software possa essere eseguito da una moderna scheda di memoria.

Fonte

https://www.uni64.com/en/p/handheld-64-ma8505-without-cover

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…