Come abbiamo riportato recentemente, l’Idaho National Laboratory (INL), uno dei più grandi laboratori nucleari degli Stati Uniti, ha confermato questa settimana di essere stato violato.

Il gruppo dietro la violazione dei dati si è autodefinito “Gay furry hackers” Sieged Security aka SiegedSec. Ha affermato che l’INL deve investire i suoi sforzi e le sue risorse nella creazione di catgirl nella vita reale.

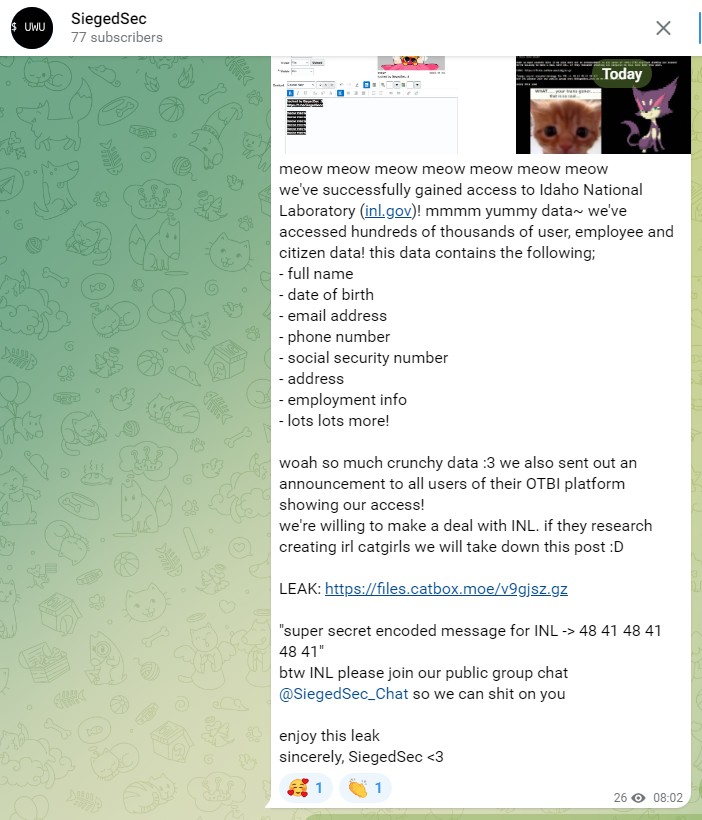

Probabilmente è solo propaganda tipica dell’hacktivismo. Secondo SiegedSec il gruppo ha avuto accesso a migliaia di record di dati di utenti e dipendenti detenuti da INL. Ciò include nomi completi delle persone, compleanni, indirizzi e-mail e di casa, numeri di telefono, numeri di previdenza sociale, informazioni sull’occupazione e “molto altro ancora”.

“woah, tanti dati croccanti: 3” ha scritto SiegedSec sul proprio account Telegram, il che ti dà un’idea del loro stile di comunicazione. Quando gli hacker violano obiettivi come l’INL, alle volte se non si tratta di pieno hacktivismo. Chiedono infatti un riscatto in cambio della riservatezza dei dati dell’organizzazione. Spesso lo vogliono sotto forma di criptovaluta, quindi è difficile da rintracciare.

In questo caso particolare, la richiesta di SiegedSec è stata non convenzionale.

“Siamo disposti a stringere un accordo con INL”, ha scritto SiegedSec nell’annuncio della violazione. “Se effettueranno ricerche sulla creazione di catgirl irl, rimuoveremo questo post [con un collegamento alla fuga di notizie].”

“Lunedì 20 novembre, l’Idaho National Laboratory ha stabilito che è stato colpito da una violazione dei dati di sicurezza informatica in un sistema di fornitore approvato a livello federale esterno al laboratorio che supporta i servizi cloud delle risorse umane”, ha affermato INL in una dichiarazione a Engadget . “INL ha adottato misure immediate per proteggere i dati dei dipendenti.”

SiegedSec è noto per adottare un approccio estremamente disinvolto alle sue comunicazioni. Il gruppo è in gran parte motivato dal proprio divertimento (sebbene abbia anche attaccato obiettivi per ragioni politiche).

In quanto tale, la richiesta delle Catgirls da parte di SiegedSec è probabilmente uno scherzo inteso semplicemente a indicare che non hanno intenzione di eliminare le informazioni hackerate, se la natura fantastica della loro richiesta non fosse già un indizio piuttosto importante.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…