Il Consiglio Nazionale delle Ricerche (CNR) è l’ente pubblico di ricerca più importante in Italia, un pilastro della scienza e della tecnologia che supporta la crescita e l’innovazione del paese. Il CNR si occupa di condurre ricerche avanzate in molteplici campi, dalla biomedicina all’intelligenza artificiale, e collabora con istituti e università a livello globale.

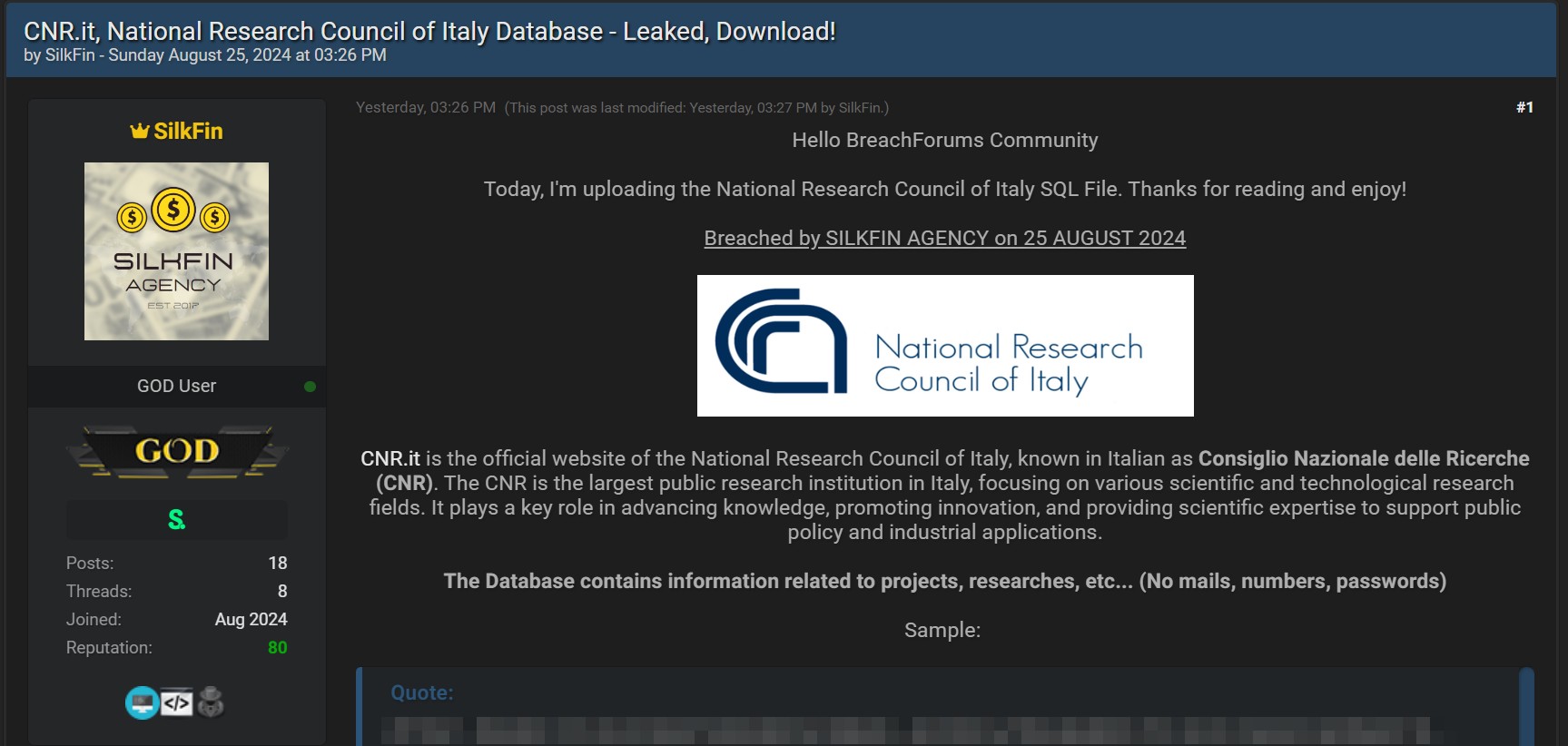

Il 25 agosto 2024, questa istituzione è stata vittima di una presunta compromissione della sicurezza informatica. Un criminale informatico, noto come “SilkFin”, ha pubblicato su BreachForums un dump di un database del CNR, esponendo informazioni sensibili legate a progetti di ricerca, sessioni utente e altre attività interne.

Questo atto ha sollevato preoccupazioni significative per la sicurezza della ricerca e delle operazioni del CNR.

Il presunto attacco informatico è stato reso noto tramite un post su BreachForums, un forum di hacking dove vengono scambiati e venduti dati rubati, vulnerabilità e strumenti per attacchi informatici. “SilkFin“, l’utente che ha caricato i dati, ha annunciato la pubblicazione gratuita del dump del database, affermando che il file conteneva informazioni rilevanti del CNR.

Questo tipo di attacco, qualora confermato, indica una compromissione significativa dei sistemi del CNR, probabilmente attraverso una vulnerabilità non risolta o tramite l’uso di credenziali compromesse.

Al momento, non possiamo confermare la veridicità della notizia, poiché l’organizzazione non ha ancora rilasciato alcun comunicato stampa ufficiale sul proprio sito web riguardo l’incidente. Pertanto, questo articolo deve essere considerato come ‘fonte di intelligence’.

Il Consiglio Nazionale delle Ricerche è il principale istituto pubblico di ricerca in Italia, con una lunga storia di eccellenza scientifica. Fondato nel 1923, il CNR ha sede a Roma e si articola in una vasta rete di istituti e centri di ricerca distribuiti su tutto il territorio nazionale. Il CNR è attivo in tutti i principali settori della scienza e della tecnologia, con particolare attenzione allo sviluppo di nuove tecnologie, alla ricerca applicata e alla collaborazione internazionale. Ogni anno, gestisce un vasto numero di progetti di ricerca, molti dei quali sono finanziati da enti governativi e organizzazioni internazionali.

“SilkFin” è un nickname noto nel panorama degli hacker underground, riconosciuto per la sua attività su vari forum dove vengono condivisi dati trafugati da enti governativi e privati. Nonostante la sua reputazione, è raro che rilasci dati gratuitamente, il che potrebbe suggerire una motivazione ideologica o un tentativo di ottenere fama all’interno della comunità di hacking.

La scelta di rendere il file accessibile gratuitamente potrebbe essere stata fatta per massimizzare il danno, esponendo il CNR a ulteriori attacchi da parte di altri criminali informatici.

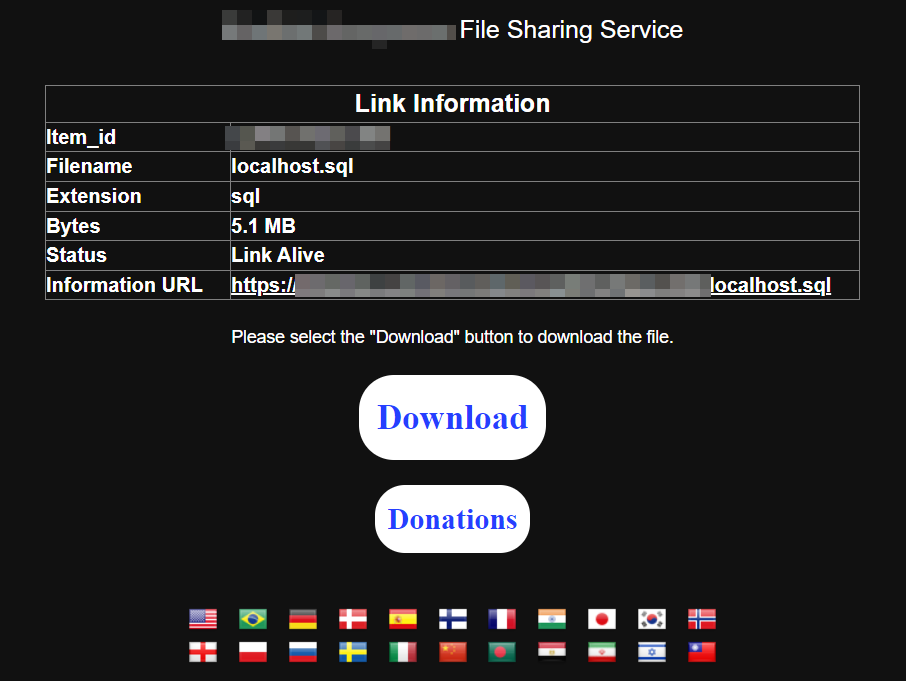

Il file scaricabile dal DataLeak, reso pubblico dal criminale informatico “SilkFin”, è un dump SQL che contiene una copia completa del database esfiltrato dal sistema del CNR. Questo tipo di file, in formato .sql, rappresenta una snapshot dettagliata dell’intero database al momento della compromissione. In esso sono memorizzate le strutture delle tabelle, i dati degli utenti, le informazioni sulle sessioni attive, le chiavi primarie e relazionali, nonché tutte le informazioni archiviate nelle varie tabelle del database.

Nel caso specifico, il database esfiltrato includeva dettagli sensibili relativi ai progetti di ricerca in corso, alle sessioni degli utenti interni, e altre informazioni cruciali per il funzionamento dell’ente. Questi dati, se analizzati e sfruttati da altri attori malevoli, potrebbero portare a ulteriori violazioni, esponendo il CNR a rischi considerevoli in termini di sicurezza informatica e protezione della proprietà intellettuale.

Dall’analisi del file SQL associato al leak, sono emersi i seguenti dettagli:

Il database esfiltrato è gestito da un server MariaDB, una variante popolare di MySQL, versione 5.5.60. Questo tipo di database è comunemente utilizzato per gestire dati strutturati in applicazioni web e sistemi gestionali.

Il database è denominato archmotro2, suggerendo che potrebbe essere legato a un sistema di archiviazione o gestione di informazioni, forse relativo a progetti di ricerca o attività amministrative all’interno del CNR.

Il database contiene dati sensibili relativi a:

Questi dati, estratti dal database archmotro2, forniscono una visione interna delle operazioni e delle attività del CNR, rendendo evidente la portata della compromissione e i potenziali rischi associati alla divulgazione di tali informazioni.

La compromissione del database potrebbe avere diversi impatti negativi a breve e lungo termine:

L’incidente, qualora confermato dal Consiglio Nazionale delle Ricerche, evidenzia la necessità urgente di rafforzare le misure di sicurezza informatica nei settori critici della ricerca e dell’innovazione. La gravità della violazione non risiede solo nei dati immediatamente esposti, ma anche nei potenziali danni a lungo termine che potrebbero derivare dalla compromissione della fiducia e dalla perdita di proprietà intellettuale.

Questo incidente serve come monito per tutte le istituzioni di ricerca: la sicurezza dei dati non è solo una questione tecnica, ma un elemento cruciale per la salvaguardia della competitività e della sicurezza nazionale.

Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione da parte dell’azienda qualora voglia darci degli aggiornamenti sulla vicenda. Saremo lieti di pubblicare tali informazioni con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…