Esiste una vulnerabilità RCE critica in Essential Addons per Elementor, un popolare plug-in WordPress (versione 5.0.4 e precedenti) utilizzato in oltre un milione di siti Web.

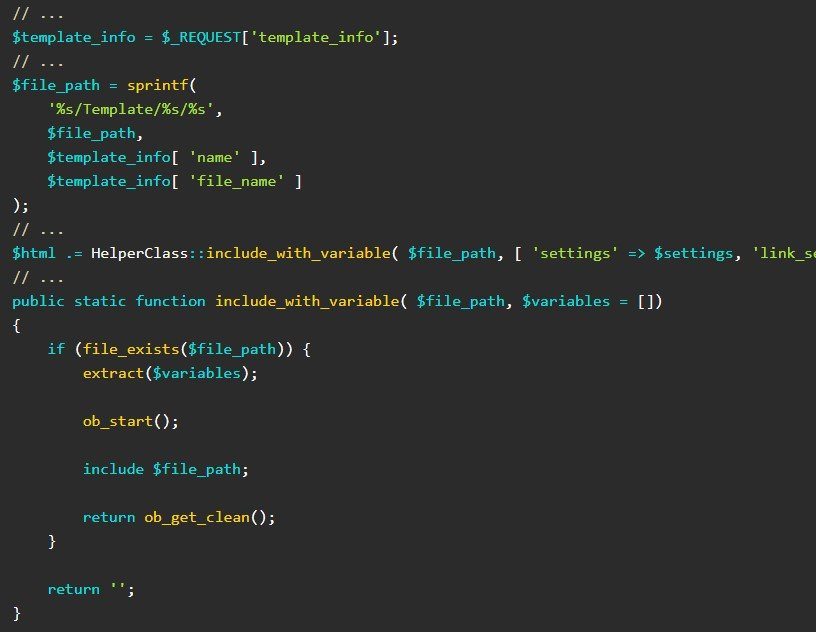

La vulnerabilità consente a un utente non autorizzato di iniettare (inclusione di file) un file locale, come PHP, per eseguire codice arbitrario sul sito.

Gli esperti di PatchStack che hanno scoperto il problema spiegano che il bug è correlato alle funzioni ajax_load_more e ajax_eael_product_gallery.

Ovvero, condizione necessaria per l’attacco è la presenza sul sito di widget di gallery dinamiche e product gallery, in modo che non ci sia controllo dell’assenza di un token.

La vulnerabilità è stata identificata il 25 gennaio 2022, ma a quel punto gli sviluppatori del plugin erano già a conoscenza della sua esistenza. Inizialmente hanno rilasciato la versione 5.0.3 per risolvere il problema applicando sanitize_text_field all’input dell’utente.

Tuttavia, questo non ha aiutato e un secondo tentativo di correggere il bug è stato introdotto nella versione 5.0.4, in cui è stato utilizzato sanitize_file_name, nonché la rimozione di caratteri speciali.

Purtroppo, anche la seconda correzione non ha funzionato e alla fine, con l’aiuto degli esperti di PatchStack, è stata rilasciata la versione 5.0.5, che ha implementato la funzione PHP realpath, che impedisce risoluzioni dannose dei percorsi.

La versione corretta, secondo le statistiche ufficiali, è stata installata circa 380.000 volte. Ciò significa che 600.000 siti sono ancora vulnerabili e i loro operatori non hanno ancora installato patch.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…