Il ransomware ARCrypter precedentemente sconosciuto che ha compromesso organizzazioni chiave in America Latina sta ora espandendo i suoi attacchi in tutto il mondo.

I ricercatori nel loro nuovo rapporto hanno collegato ARCrypter a un attacco a una struttura del governo cileno di ottobre che ha portato alla sospensione dell’agenzia.

Supporta Red Hot Cyber

Secondo gli esperti del BlackBerry Research and Intelligence Team, ARCrypter sta attualmente espandendo le sue operazioni al di fuori dell’America Latina e si rivolge a varie organizzazioni in tutto il mondo, tra cui Cina, Canada, Germania, Stati Uniti e Francia.

Le richieste di riscatto variano e raggiungono i 5.000 dollari. Gli esperti lo spiegano dicendo che ARCrypter è un ransomware di fascia media.

BlackBerry riferisce che i primi campioni di ARCrypter sono apparsi all’inizio di agosto 2022, poche settimane prima dell’attacco in Cile.

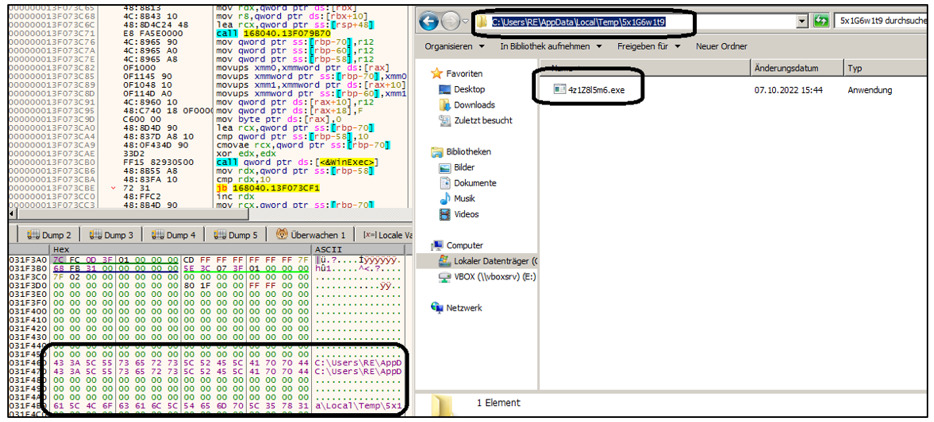

Il vettore di attacco rimane sconosciuto, ma gli analisti sono riusciti a trovare 2 URL AnonFiles utilizzati come server remoti per ottenere un archivio “win.zip” contenente l’eseguibile “win.exe”.

.png)

Il file eseguibile è un file dropper contenente risorse BIN e HTML. L’HTML contiene la richiesta di riscatto, mentre il BIN include dati crittografati che richiedono una password.

Se viene fornita una password, il file .bin crea una directory casuale sul dispositivo compromesso per archiviare il payload della seconda fase di ARCrypter, che crea la propria chiave di registro per persistere nel sistema.

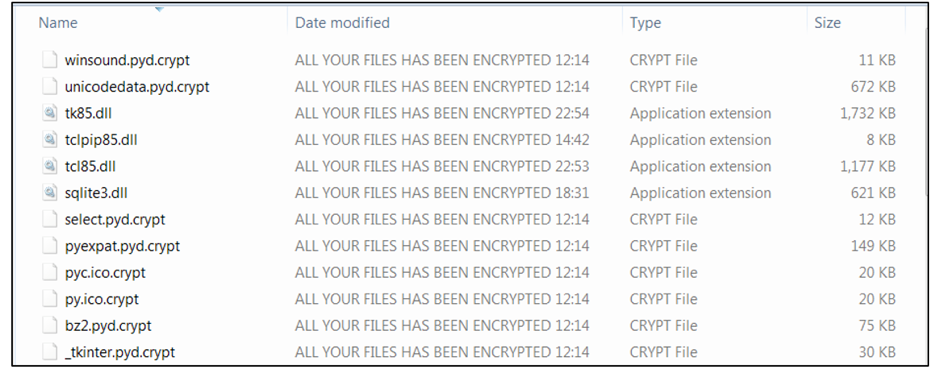

ARCrypter quindi rimuove tutte le copie shadow del volume per impedire il ripristino dei dati, modifica le impostazioni di rete per garantire una connessione stabile e quindi crittografa i file ad eccezione di determinati tipi di file.

.png)

Anche i file nelle cartelle Download e Windows vengono non crittografate per non rendere il sistema completamente inutilizzabile. Oltre all’estensione “.crypt”, i file crittografati visualizzano il messaggio “TUTTI I TUOI FILE SONO STATI CRITTOGRAFATI”.

In particolare, il ransomware afferma di rubare i dati durante i suoi attacchi, ma non dispone ancoda un sito di fuga dove questi vengono pubblicati.

Quasi nulla è noto agli operatori di ARCrypter in questo momento: le loro origini, la lingua e i potenziali legami con altre fazioni.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.