La sicurezza informatica è un tema di fondamentale importanza per le aziende e le organizzazioni di ogni dimensione e settore. Con l’aumentare della digitalizzazione delle attività e della gestione delle informazioni, il rischio di attacchi informatici è diventato sempre più elevato.

In questo articolo, esploreremo il concetto di rischio zero e perché, nonostante gli sforzi per ridurre il rischio, raggiungere un livello di sicurezza completo e privo di rischi è impossibile.

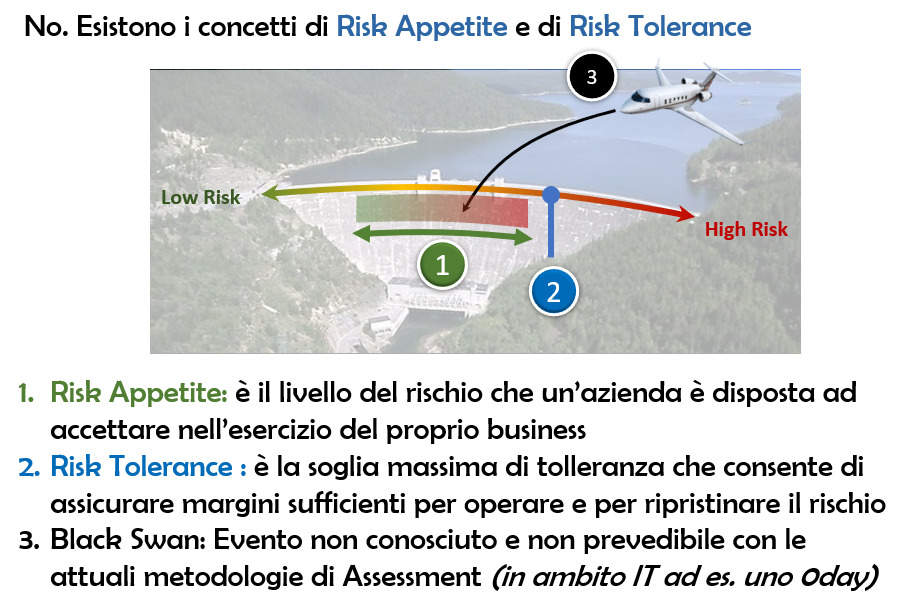

Analizzeremo inoltre il concetto di risk appetite e risk tolerance, spiegando perché è importante comprendere il rischio e adottare strategie per gestirlo, senza cercare di eliminarlo completamente. Infine, discuteremo il concetto di Black Swan e come eventi imprevedibili possano compromettere la sicurezza informatica, anche se si adottano tutte le misure di prevenzione possibili.

Il concetto di rischio zero è spesso associato alla sicurezza informatica. Molti credono che sia possibile raggiungere un livello di sicurezza tale da eliminare completamente ogni rischio di attacco informatico. Tuttavia, la realtà è molto diversa.

In primo luogo, è importante capire che il concetto di sicurezza informatica non è assoluto, ma relativo. La sicurezza informatica non è una condizione fissa, ma un continuo processo di gestione del rischio. Gli attaccanti informatici sono sempre più sofisticati e innovativi, e ciò significa che le minacce alla sicurezza informatica sono in costante evoluzione. Ciò rende impossibile raggiungere un livello di sicurezza tale da eliminare completamente ogni rischio di attacco.

In secondo luogo, la sicurezza informatica coinvolge molteplici fattori, tra cui tecnologie, persone e processi. Anche se si implementano le tecnologie di sicurezza più avanzate, la presenza di vulnerabilità umane e processi inadeguati può ancora rendere un’azienda vulnerabile agli attacchi informatici. Ad esempio, un dipendente potrebbe cadere in una trappola di phishing e fornire le sue credenziali di accesso a un attaccante. In questo caso, anche se l’azienda ha implementato tecnologie di sicurezza avanzate, la sua sicurezza informatica sarebbe stata compromessa a causa di un errore umano.

In terzo luogo, i costi associati alla ricerca del rischio zero possono essere eccessivi. La gestione del rischio informatico richiede l’implementazione di misure di sicurezza, che a loro volta richiedono risorse finanziarie e umane. La ricerca del rischio zero può quindi diventare un obiettivo costoso e insostenibile per molte aziende.

Infine, è importante capire che il rischio zero non significa necessariamente che un’azienda sia al sicuro da attacchi informatici. Anche se un’azienda ha raggiunto un livello di sicurezza che la rende immune a un certo tipo di attacco, ciò non significa che sia protetta da altri tipi di attacco. Gli attaccanti informatici sono sempre alla ricerca di nuovi modi per violare la sicurezza informatica, e ciò significa che ogni azienda è sempre a rischio.

In sintesi, il rischio zero è utopia nella sicurezza informatica. Le aziende devono invece concentrarsi sulla gestione del rischio informatico e sulla definizione di un livello accettabile di rischio in base alla loro risk appetite e risk tolerance. Ciò consentirà loro di prendere decisioni informate sulla gestione del rischio e di investire in misure di sicurezza informatica che siano proporzionate al livello di rischio che sono disposte a sopportare.

Il concetto di risk appetite è fondamentale per la gestione del rischio informatico in un’azienda. La risk appetite è il livello di rischio che un’azienda è disposta a sopportare per raggiungere i suoi obiettivi aziendali. In altre parole, è la quantità di rischio che un’azienda è disposta a correre per ottenere un certo livello di rendimento.

Il concetto di risk appetite è importante perché consente alle aziende di definire i loro obiettivi aziendali e di prendere decisioni informate sulla gestione del rischio. Ad esempio, un’azienda con un elevato livello di risk appetite potrebbe decidere di investire in nuove tecnologie o iniziative di marketing più rischiose, sapendo che questo potrebbe portare a una maggiore crescita a lungo termine.

Tuttavia, la risk appetite non deve essere confusa con la risk tolerance. La risk tolerance è la quantità di rischio che un’azienda può sopportare senza compromettere la sua capacità di raggiungere i suoi obiettivi aziendali. In altre parole, la risk tolerance è la capacità di un’azienda di resistere a un certo livello di rischio senza subire danni significativi.

Le aziende devono tenere conto sia della risk appetite che della risk tolerance quando gestiscono il rischio informatico. Ad esempio, se un’azienda ha un basso livello di risk appetite, potrebbe decidere di investire in misure di sicurezza informatica per mitigare i rischi. Tuttavia, se il costo di queste misure supera la sua risk tolerance, l’azienda potrebbe dover rivedere le sue strategie di gestione del rischio.

In sintesi, il concetto di risk appetite è fondamentale per la gestione del rischio informatico in un’azienda. La definizione del livello di risk appetite consente alle aziende di prendere decisioni informate sulla gestione del rischio e di perseguire i loro obiettivi aziendali. Tuttavia, è importante che le aziende tengano conto anche della loro risk tolerance quando decidono di investire in misure di sicurezza informatica per mitigare i rischi.

Conoscere i rischi a cui è esposta l’azienda è un passo fondamentale per proteggersi dalle minacce informatiche. Tuttavia, abbatte il rischio completamente è una strategia che non premia.

Ci sono situazioni in cui abbattere il rischio può comportare costi eccessivi o limitare l’efficienza aziendale. Ad esempio, potrebbe essere costoso implementare una soluzione di sicurezza molto avanzata per proteggersi da un attacco DDoS quando l’azienda ha una bassa probabilità di subire un attacco simile.

Inoltre, abbattere completamente il rischio potrebbe anche impedire all’azienda di cogliere opportunità di business interessanti. Ad esempio, se un’azienda che si occupa di e-commerce decide di sospendere le vendite online a causa del rischio di attacchi DDoS, perderà una fonte di guadagno importante.

In sintesi, l’approccio migliore per la gestione del rischio informatico è quello di valutare i rischi, definire il livello di risk appetite e adottare misure preventive adeguate. Ciò significa che le aziende devono investire in soluzioni di sicurezza informatica che sono adatte alle loro esigenze e che consentono loro di mitigare i rischi in modo efficace.

Inoltre, è importante che le aziende siano consapevoli dei rischi a cui sono esposte e adottino comportamenti sicuri, come l’uso di password forti e la protezione dei dispositivi di accesso alla rete. In questo modo, possono ridurre il rischio di subire attacchi informatici e proteggere le loro attività online.

La gestione del rischio informatico deve essere bilanciata. Gli investimenti devono essere orientati alle aree più critiche e alla riduzione dei rischi più elevati, senza trascurare la flessibilità e la capacità di adattarsi alle nuove minacce. Inoltre, le organizzazioni devono essere consapevoli della necessità di mantenere il giusto equilibrio tra la sicurezza informatica e la capacità di fornire prodotti e servizi ai propri clienti.

In sintesi, la necessità di conoscere il rischio è fondamentale per la sicurezza informatica. L’analisi del rischio è uno strumento prezioso per comprendere meglio le minacce informatiche e le vulnerabilità. Tuttavia, le organizzazioni devono adottare una strategia di gestione del rischio informatico che rifletta il loro risk appetite e risk tolerance, bilanciando gli investimenti per ridurre il rischio e mantenere la flessibilità necessaria per operare in un ambiente sempre più complesso.

Il termine “Black Swan” si riferisce ad un evento imprevedibile e altamente improbabile, che ha conseguenze significative. Nel contesto della sicurezza informatica, gli attacchi DDoS potrebbero essere considerati come eventi Black Swan, poiché possono verificarsi in modo imprevisto e causare gravi conseguenze.

È importante che le aziende adottino misure preventive per mitigare i rischi di questi eventi, anche se sono altamente improbabili. Questo significa che le aziende dovrebbero investire in soluzioni di sicurezza informatica che possono proteggerle da questi eventi imprevedibili.

Inoltre, le aziende dovrebbero sviluppare piani di emergenza per gestire gli attacchi informatici quando si verificano. Ciò significa che dovrebbero avere una strategia per ripristinare i servizi online il più rapidamente possibile, in modo da limitare i danni e riprendere le normali operazioni il prima possibile.

Le aziende dovrebbero definire il loro livello di risk appetite e investire in soluzioni di sicurezza informatica che possono mitigare i rischi in modo efficace. Inoltre, dovrebbero sviluppare piani di emergenza per gestire gli attacchi informatici quando si verificano e proteggere le loro attività online con comportamenti sicuri.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…