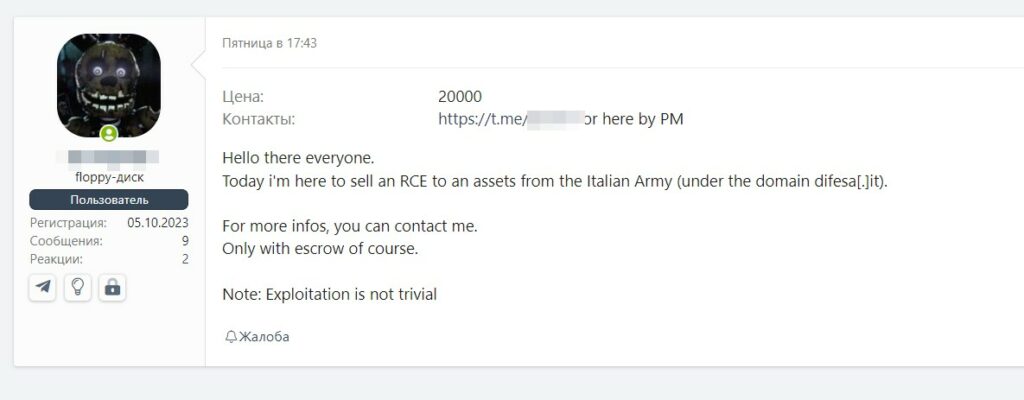

In un famigerato forum underground, un Initial Access Broker (IAB) ha recentemente messo in vendita un accesso critico al sito “Difesa IT”. Si tratta del sito web del ministero della difesa italiana.

Questo accesso include una vulnerabilità di Remote Code Execution (RCE), una delle più pericolose nel campo della sicurezza informatica, che permette a un attaccante di eseguire codice arbitrario da remoto, potenzialmente prendendo il controllo totale del sistema compromesso.

La transazione per ottenere questo accesso richiede il contatto diretto tramite Telegram con il broker, aumentando l’anonimato e la difficoltà di tracciare queste attività illegali.

Attualmente, non siamo in grado di confermare con precisione l’accuratezza delle informazioni riportate, poiché non è stato rilasciato alcun comunicato stampa ufficiale sul sito web riguardante l’incidente. Va da sé che se questa rivendita di accesso sia reale, potrebbe rivelarsi una grave minaccia dal punto di vista di sicurezza nazionale.

Gli Initial Access Broker sono figure centrali nel panorama del cybercrime moderno. Questi individui o gruppi si specializzano nell’infiltrazione iniziale nelle reti aziendali o governative, spesso utilizzando tecniche di phishing, exploit di vulnerabilità zero-day, o altri metodi sofisticati per ottenere accessi privilegiati ai sistemi bersaglio.

Una volta ottenuto l’accesso, questi broker lo vendono a terzi, che possono essere gruppi di ransomware, spie industriali o altri attori malevoli.

La loro attività si colloca alla base della piramide del cybercrimine, dove fungono da “penetration tester” non autorizzati. In pratica, cercano e sfruttano falle di sicurezza per poi vendere questi accessi a chi ha interesse a sfruttarli ulteriormente per finalità illecite.

Il fenomeno del ransomware è cresciuto esponenzialmente negli ultimi anni, e gli IAB sono una componente chiave di questa minaccia. In pratica, i gruppi di ransomware acquistano accessi da questi broker, eliminando la necessità di infiltrarsi personalmente nelle reti bersaglio.

Questo modello di business ha reso l’attività di estorsione tramite ransomware estremamente efficiente e proficua.

Gli accessi venduti possono essere specifici, come credenziali per account di amministratori, Remote code execution, o più generici, come VPN e RDP non sicuri. Una volta dentro, i criminali possono cifrare i dati dell’azienda e richiedere un riscatto per la loro decrittazione, causando potenzialmente milioni di euro di danni.

Per contrastare queste minacce, la cyber threat intelligence (CTI) gioca un ruolo cruciale. Questo campo si occupa della raccolta e dell’analisi di informazioni relative alle attività dei cybercriminali, allo scopo di prevenire e mitigare gli attacchi. Grazie alla cyber threat intelligence, le aziende possono ottenere una panoramica dettagliata delle potenziali minacce e delle vulnerabilità presenti nei loro sistemi.

Uno degli aspetti fondamentali della cyber intelligence è la capacità di individuare rapidamente minacce prima che queste possano essere sfruttate dagli attaccanti. Questo include il monitoraggio di forum underground e canali di comunicazione utilizzati dai criminali per scambiare informazioni sugli accessi compromessi e sulle vulnerabilità. La conoscenza delle tecniche e degli strumenti utilizzati dai cybercriminali consente alle aziende di implementare misure di sicurezza adeguate e di sviluppare contromisure efficaci.

Nel caso specifico, l’intelligence avrebbe potuto identificare l’offerta della vendita dell’accesso sul forum underground e intraprendere azioni immediate per isolare e bonificare la falla di sicurezza, qualora questa sia stata individuata. Questo approccio preventivo è essenziale per proteggere oggi le aziende, ma anche infrastrutture critiche e dati sensibili a livello nazionale.

L’annuncio della vendita di un accesso da parte di un Initial Access Broker mette in luce una delle tante sfide che il mondo della sicurezza informatica deve affrontare. Gli IAB sono una componente critica del cybercrimine, facilitando l’accesso illecito a sistemi e dati sensibili che possono essere utilizzati per scopi malevoli.

La cyber threat intelligence rimane una difesa fondamentale contro queste minacce, permettendo alle organizzazioni di individuare, isolare e neutralizzare le vulnerabilità prima che possano essere sfruttate da attori malevoli. La collaborazione internazionale e l’adozione di strategie di sicurezza proattive sono indispensabili per proteggere le risorse critiche e mantenere la sicurezza nazionale.

Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione da parte dell’azienda qualora voglia darci degli aggiornamenti sulla vicenda. Saremo lieti di pubblicare tali informazioni con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…