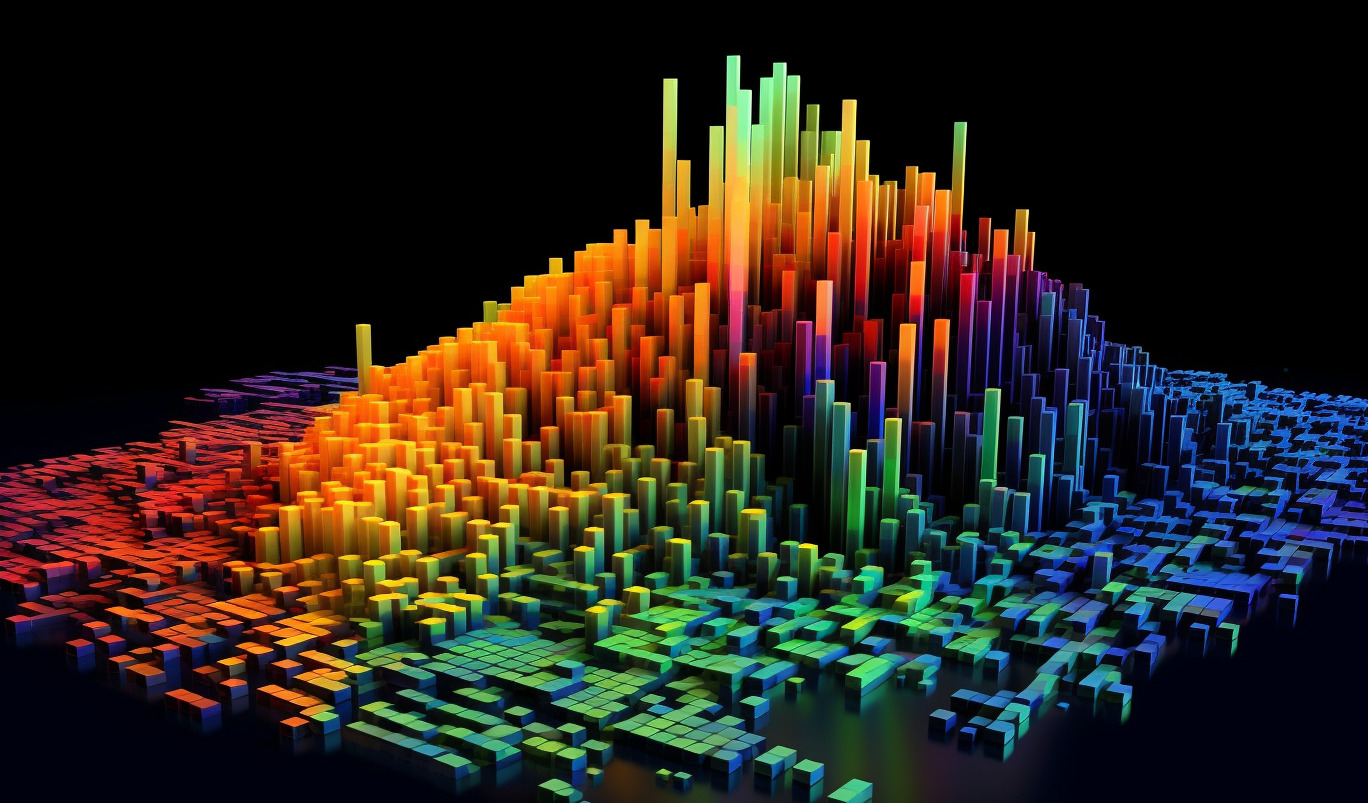

Oggi parliamo di tre protagonisti fondamentali nel machine learning: i set di training, validation e test. Se avete mai avuto a che fare con il machine learning, vi sarete sicuramente imbattuti in questi termini.

Ma cosa significano e, soprattutto, perché sono così importanti? Ecco a voi una guida semplice e diretta.

Il training set è dove tutto inizia. Questo set di dati viene utilizzato per addestrare il modello di machine learning, come suggerisce il nome. È il terreno di gioco principale per il nostro modello, dove apprende le regole del gioco.

Cybersecurity Awareness coinvolgente per la tua azienda? Scopri il fumetto BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel, l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Scopri di più sul corso a fumetti di Red Hot Cyber. Contattaci tramite WhatsApp al numero 375 593 1011 per richiedere ulteriori informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Pensa al training set come il libro di testo per un esame. Lo studi a fondo, comprendi i concetti, memorizzi i dettagli.

Il validation set è il secondo passo nel processo. Viene utilizzato per sintonizzare il modello e per evitare l’overfitting, che è quando un modello impara i dati di addestramento “a memoria”, rendendo il modello incapace di generalizzare bene su nuovi dati.

Puoi pensare al validation set come a un set di quiz basati sul tuo libro di testo. Testi quanto hai imparato e correggi il tuo metodo di studio in base ai risultati.

Il test set è l’ultimo passo nel processo di addestramento. Viene utilizzato per valutare quanto bene il modello può generalizzare su dati mai visti prima. È come l’esame finale: non hai mai visto le domande prima, e il tuo punteggio riflette quanto bene hai compreso il materiale, non solo quanto bene lo hai memorizzato.

Una nota importante è che il test set dovrebbe rappresentare il più possibile la distribuzione dei dati che il modello incontrerà nel mondo reale. Questo significa che se il tuo modello dovrà fare previsioni su dati reali con caratteristiche particolari, il tuo set di test dovrebbe riflettere queste caratteristiche il più possibile.

L’obiettivo di dividere i dati in questi tre set è di prevenire l’overfitting e stimare l’abilità del modello di generalizzare su dati nuovi e non visti.

L’addestramento solo su set di training e validation non ci dà la certezza che il nostro modello generalizzerà bene su dati reali. Ecco perché il test set è così importante. Ci permette di avere un’idea più precisa di come il modello si comporterà quando lo implementeremo nel mondo reale.

Ma attenzione, il test set può darci un’indicazione, ma ancora non ci dice tutto. La performance del modello nei confronti dei business objectives, i risultati reali che vogliamo raggiungere, può essere influenzata da molti altri fattori. Ad esempio, le condizioni del mondo reale possono cambiare in modo imprevedibile rispetto a quelle dei nostri dati di test.

In conclusione, i set di training, validation e test sono strumenti fondamentali nel processo di machine learning. Ricorda sempre di utilizzare tutti e tre per massimizzare le possibilità di successo del tuo modello!

Ma un modello ben addestrato non è sufficiente. È fondamentale monitorare costantemente le sue performance e adattarlo alle mutevoli condizioni del mondo reale. Solo così si può sperare di avvicinarsi al raggiungimento degli obiettivi di business.

Ricorda che la tua maratona di machine learning non finisce con un risultato decente su un test set. Il mondo reale è pieno di cambiamenti imprevisti e il tuo modello deve essere in grado di adattarsi per poter continuare ad essere rilevante nelle predizioni.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.