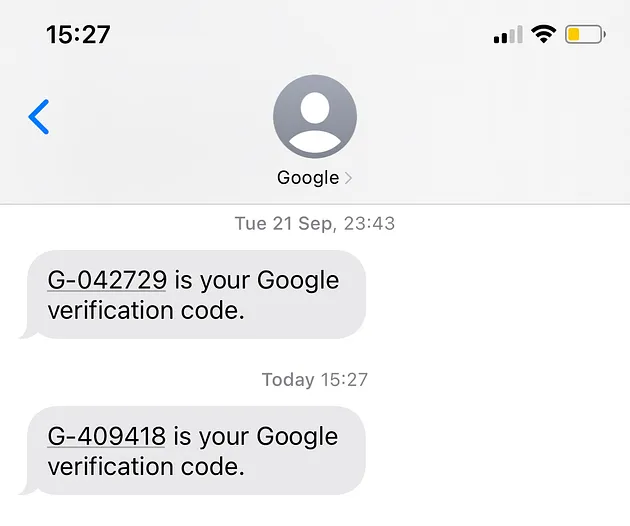

Il co-fondatore di una società a cui Google e Twitter ed altre big-tech si affidano per inviare codici di sicurezza MFA a milioni di utenti, ha anche gestito un servizio che ha aiutato i governi a sorvegliare e localizzare segretamente i telefoni cellulari, secondo ex dipendenti e clienti.

Dalla sua fondazione nel 2013, Mitto AG si è affermata come un fornitore di messaggi di testo automatizzati per promozioni commerciali, codici di sicurezza e promemoria di appuntamenti. Mitto, è una azienda privata con sede a Zug, in Svizzera, ha ampliato la propria attività instaurando rapporti con operatori di telecomunicazioni in più di 100 paesi.

Ha negoziato accordi che gli hanno dato la possibilità di consegnare messaggi di testo a miliardi di telefoni nella maggior parte degli angoli del mondo, inclusi paesi che sarebbero altrimenti difficili da penetrare per le aziende occidentali come l’Iran e l’Afghanistan.

Ha attratto i principali giganti della tecnologia come clienti, tra cui Google, Twitter, WhatsApp, LinkedIn di Microsoft e l’app di messaggistica Telegram, oltre ai cinesi TikTok, Tencent e Alibaba, secondo i documenti Mitto forniti dagli ex dipendenti.

Ma un’indagine del Bureau of Investigative Journalism, condotta in collaborazione con Bloomberg News, ha indicato che il co-fondatore e direttore operativo dell’azienda, Ilja Gorelik, stava fornendo anche un altro servizio: vendere l’accesso alle reti di Mitto per localizzare segretamente le persone tramite il loro cellulari.

Il fatto che le reti di Mitto venissero utilizzate anche per la sorveglianza non è stato condiviso con i clienti dell’azienda, o le reti mobili con cui Mitto lavora per diffondere i suoi messaggi di testo e altre comunicazioni.

L’esistenza del servizio alternativo era noto solo ad un piccolo numero di persone all’interno dell’azienda, hanno affermato questi ex dipendenti. Gorelik ha venduto il servizio a società di sorveglianza che a loro volta hanno stipulato un contratto con agenzie governative, secondo i dipendenti.

Rispondendo alle domande del Bureau, Mitto ha rilasciato una dichiarazione in cui affermava che la società non era coinvolta in un’attività di sorveglianza e aveva avviato un’indagine interna:

“per determinare se la nostra tecnologia e le nostre attività fossero state compromesse. Mitto intraprenderà azioni correttive se necessario”

ha scritto.

“È pericoloso per i diritti umani. È pericoloso per la fiducia in una società dell’informazione. Ed è pericoloso per la fiducia nelle aziende. Siamo scioccati dalle affermazioni contro Ilja Gorelik e la nostra azienda”

ha scritto Mitto.

“Per essere chiari, Mitto non organizza e non organizzerà o gestirà un’attività, una divisione o un’entità separata che fornisca alle società di sorveglianza l’accesso all’infrastruttura di telecomunicazioni per localizzare segretamente le persone tramite i loro telefoni cellulari o altri atti illegali. Mitto inoltre non tollera, supporta e consente lo sfruttamento delle reti di telecomunicazioni con cui l’azienda collabora per fornire servizi ai propri clienti globali”.

Gorelik non ha risposto alle richieste di commento. Un rappresentante di Mitto ha rifiutato di commentare l’attuale ruolo di Gorelik con l’azienda.

Due fonti che hanno affermato che la loro ex azienda ha lavorato con Gorelik per svolgere attività di sorveglianza per i governi hanno aggiunto di aver installato su Mitto un software personalizzato che potrebbe essere utilizzato per prendere di mira determinate persone. Hanno affermato che, durante i lavori, non c’era praticamente alcun controllo sulla sorveglianza effettuata utilizzando i sistemi di Mitto, creando potenziali opportunità di uso improprio.

In almeno un caso, un numero di telefono associato a un alto funzionario del Dipartimento di Stato degli Stati Uniti è stato preso di mira nel 2019 per la sorveglianza attraverso l’uso della rete di Mitto, secondo i documenti esaminati, che ha richiesto l’anonimato a causa di un accordo di riservatezza. Non è chiaro chi ci fosse dietro i tentativi di prendere di mira il funzionario, che non è stato identificato dai documenti dall’analista.

Marietje Schaake, direttore della politica internazionale presso il Cyber Policy Center della Stanford University, ha affermato che le rivelazioni sono “preoccupanti” e hanno evidenziato un “enorme problema”.

“Le più grandi aziende tecnologiche che forniscono servizi critici si fidano ciecamente degli attori di questo ecosistema di cui non ci si può fidare”

ha detto Schaake, dopo che gli è stato detto del Bureau e del report di Bloomberg.

“È pericoloso per i diritti umani. È pericoloso per la fiducia in una società dell’informazione. Ed è pericoloso per la fiducia nelle aziende”

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.