Durante un’approfondita investigazione, il team di Tinexta Cyber ha identificato una backdoor denominata KeyPlug che ha colpito per mesi diverse industrie italiane. Questa backdoor risulta essere stata attribuita all’arsenale del gruppo originario della Cina APT41.

APT41, noto con altri alias come Amoeba, BARIUM, BRONZE ATLAS, BRONZE EXPORT, Blackfly, Brass Typhoon, Earth Baku, G0044, G0096, Grayfly, HOODOO, LEAD, Red Kelpie, TA415, WICKED PANDA e WICKED SPIDER è originario dalla Cina (con possibili collegamenti governativi). E’ conosciuto per le sue complesse campagne e varietà di settori colpiti, il loro intento varia dall’esfiltrazione di dati sensibili ai guadagni economici.

Tale backdoor è scritta sia per colpire i sistemi operativi e Windows che Linux ed utilizza diversi protocolli di comunicazione che dipendono dalla configurazione del campione del malware stesso.

Il team di Tinexta Cyber ha analizzato entrambe le varianti, sia quella per Microsoft Windows, sia quella per Linux, mostrando gli elementi in comune che rendono la minaccia capace di restare resiliente all’interno dei sistemi aggrediti, nonostante fossero presenti apparati di difesa perimetrale come Firewall e NIDS ed EDR installati su tutti gli endpoint.

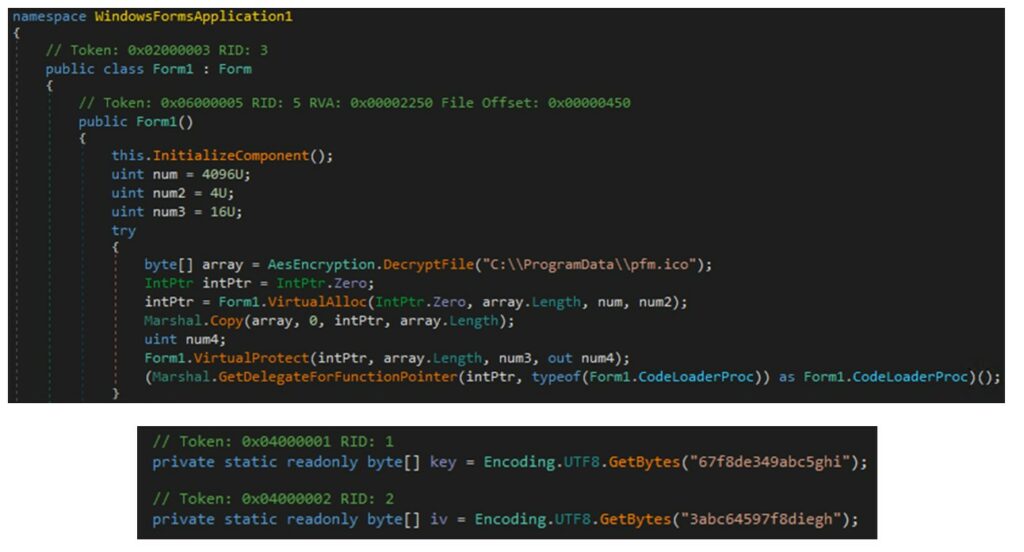

Il primo campione di malware analizzato è un impianto che aggredisce i sistemi operativi Microsoft Windows. L’infezione parte non direttamente dall’impianto stesso, ma da un altro componente che funge da loader, scritto nel framework .NET.

Esso è stato progettato per decrittare un altro file che si fingeva essere un file di tipo icona. La decifrazione è tramite AES, noto algoritmo di crittografia simmetrica, con delle chiavi conservate direttamente nel sample stesso.

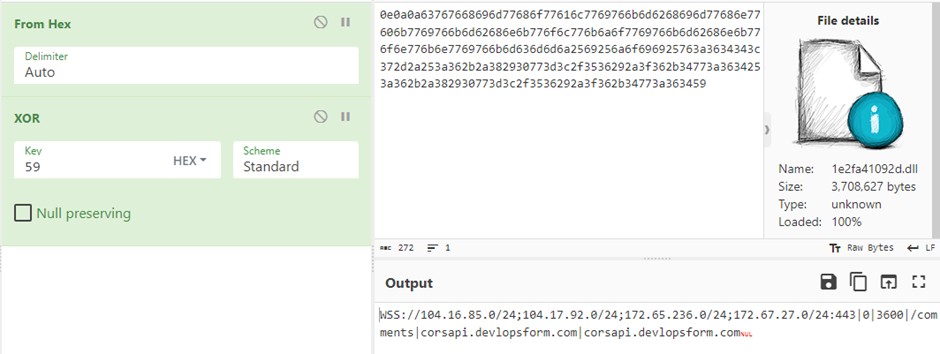

Una volta completate tutte le operazioni di decifrazione, può essere analizzato il nuovo payload, con hash SHA256 399bf858d435e26b1487fe5554ff10d85191d81c7ac004d4d9e268c9e042f7bf. Approfondendo tale campione malware è possibile rilevare una diretta corrispondenza con struttura della malware con il rapporto di Mandiant “Does This Look Infected? A Summary of APT41 Targeting U.S. State Governments“. A prova di ciò, la configurazione descritta nell’appendice del file corrisponde a quella descritta da Mandiant, che avviene tramite la chiave XOR 0x59.

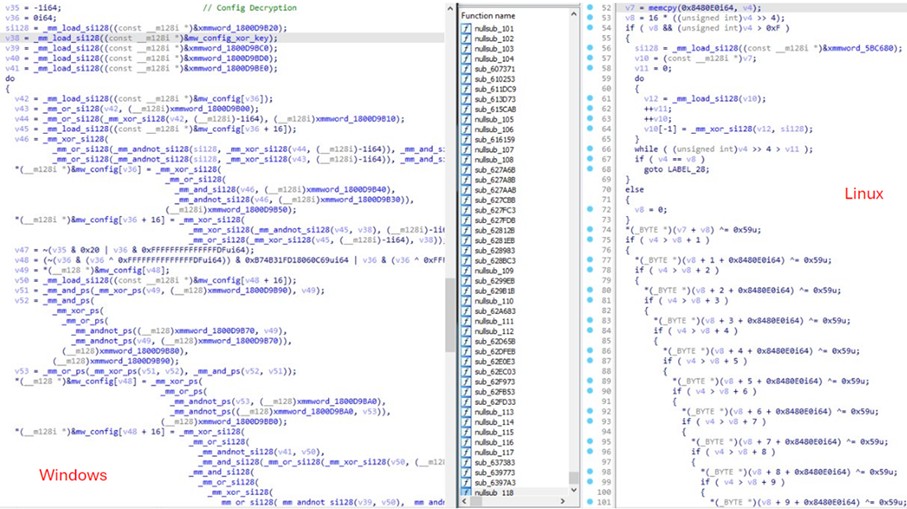

La versione Linux del malware Keyplug, invece, è leggermente più complessa e sembra utilizzare VMProtect. Durante l’analisi statica, sono state rilevate molte stringhe relative al packer UPX, ma la routine di decompressione automatica non ha funzionato. Questa variante è progettata per decodificare il codice del payload durante l’esecuzione e, una volta completata questa operazione, si rilancia utilizzando la syscall fork. Questo metodo interrompe il flusso di controllo dell’analista, rendendo più difficile l’analisi del malware.

Tuttavia, analizzando la decodifica della configurazione del malware, emergono immediatamente le somiglianze con la sua variante Windows:

Correlando le informazioni presenti nella comunità di cybersecurity, è emerso un potenziale nesso tra il gruppo APT41 e la società cinese I-Soon. Il 16 febbraio, una grande quantità di dati sensibili del Ministero della Sicurezza Pubblica cinese è stata esposta e poi diffusa su GitHub e Twitter, generando grande fermento nella comunità della cybersecurity. Questo evento ha immediatamente catturato l’attenzione di organizzazioni private e ricercatori, interessati a comprendere le implicazioni della fuga di dati e il suo potenziale impatto sulle pratiche e politiche di sicurezza informatica. Pare che la fuga di dati massiccia, apparsa su GitHub, sia il risultato di una violazione da parte di un appaltatore privato del Ministero della Sicurezza Pubblica cinese, noto come i-Soon (o Anxun). I dati pubblicati includono una vasta gamma di conversazioni, manuali utente, piani governativi ufficiali, progetti, numeri di telefono e informazioni personali degli impiegati.

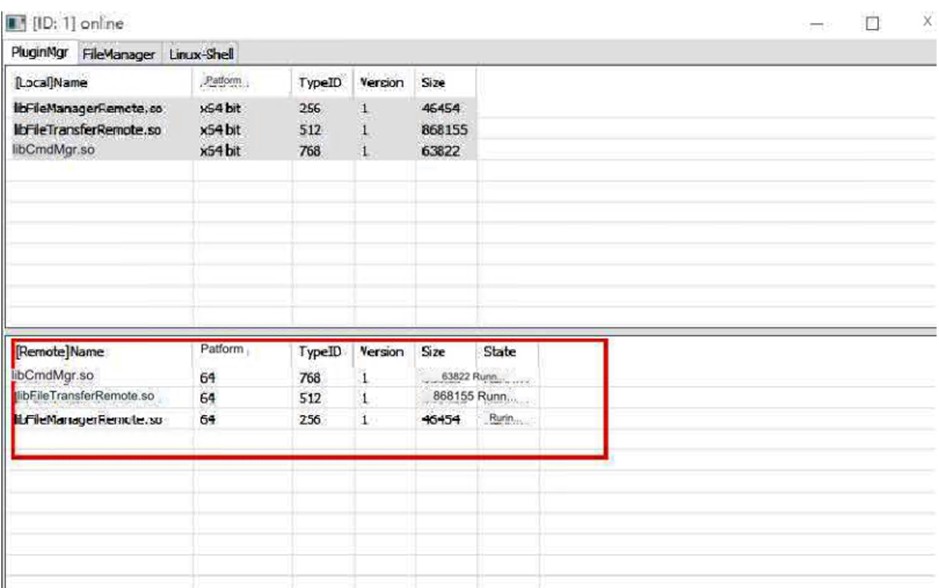

Inoltre, dalle analisi incrociate, Hector è un possibile RAT (Remote Administration Tool) se non KeyPlug stesso, tra l’arsenale di APT41 scovato grazie al leak di I-SOON, secondo la quale può essere impiegato sia su Windows e Linux, ed utilizza il protocollo WSS. WSS (WebSocket Secure) è un protocollo di rete utilizzato per stabilire una connessione WebSocket sicura tra un client e un server. È la versione crittografata del protocollo WS (WebSocket) e si basa su TLS (Transport Layer Security) per fornire sicurezza, analogamente a come HTTPS è la versione sicura di HTTP. Tuttavia, questo tipo di protocollo non è molto adottato dagli attaccanti per le minacce malware, facendo, quindi, restringere l’attribuzione verso questa tipologia di minaccia.

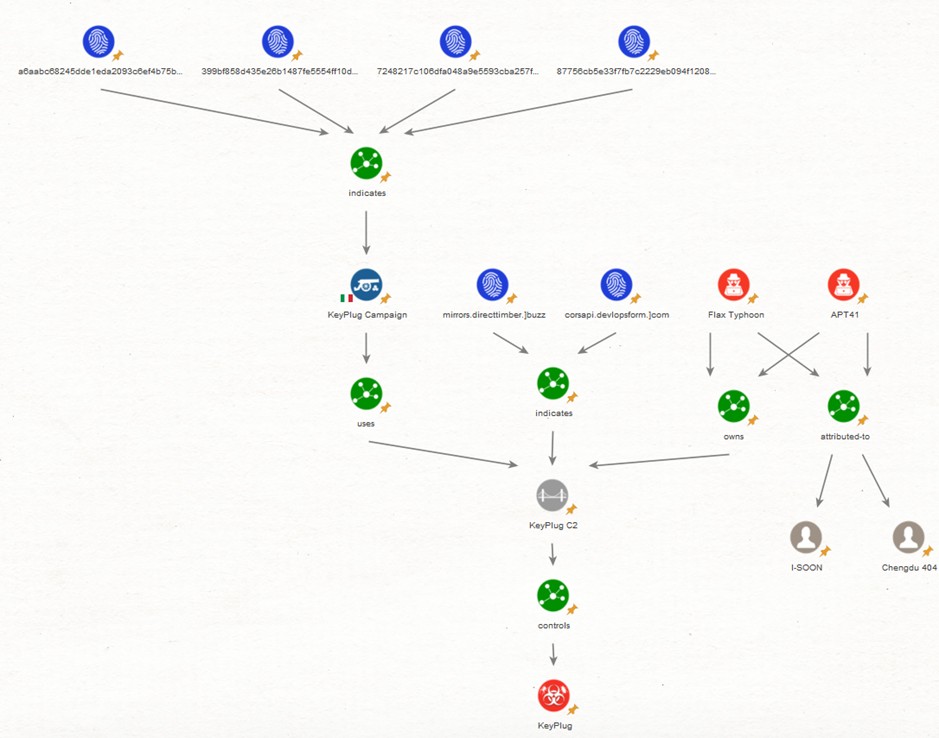

La confidenza di tale ipotesi non può essere verificata, ma è stata ipotizzata anche da Recorded Future. Non avendo evidenze a disposizione, ma nel caso potesse esserlo, la struttura della campagna e gli attori responsabili di essa potrebbero essere collegati nel seguente modo:

In conclusione, si può ipotizzare una connessione tra il gruppo APT41 e l’incidente della fuga di dati ISOON. Luigi Martire, Tinexta Cyber – CERT Technical Leader evidenzia che “APT41, che si ipotizza avere legami con la Cina, si è sempre distinto per la sua sofisticazione e per la sua capacità di condurre operazioni di spionaggio cibernetico a livello globale. Uno degli strumenti che ha usato e che continua a usare è proprio Keyplug, una backdoor modulare, capace di eludere i principali sistemi di rilevamento ha offerto all’attaccante la possibilità di restare silente all’interno dei sistemi compromessi per mesi.

I rischi legati allo spionaggio industriale perpetrato da gruppi come APT41 sono significativi. Le loro operazioni possono mirare a rubare proprietà intellettuale, segreti commerciali e informazioni sensibili che potrebbero conferire vantaggi competitivi illeciti.”

Le aziende che operano in settori tecnologicamente avanzati o strategici sono particolarmente vulnerabili, e le conseguenze di tali attacchi possono includere perdite economiche ingenti, danni alla reputazione e compromissione della sicurezza nazionale.

Le tecniche avanzate utilizzate e la vasta gamma di settori presi di mira coincidono con il modus operandi tipico di APT41, suggerendo un possibile collegamento a questa campagna di spionaggio cibernetico. Approfondire l’indagine sulla fuga di dati ISOON, soprattutto in merito agli strumenti e alle metodologie impiegati, potrebbe offrire ulteriori indicazioni sul coinvolgimento di APT41 o di gruppi simili.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…