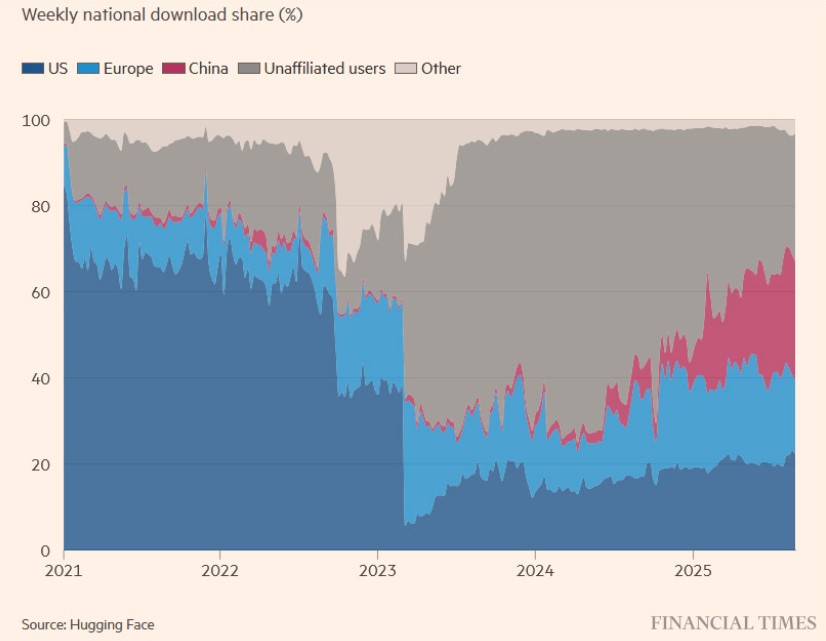

La Cina supera gli Stati Uniti nel mercato globale dei modelli di intelligenza artificiale (IA) open source. Secondo un rapporto del Financial Times del 26 novembre, uno studio del MIT e della startup di IA open source Hugging Face ha rilevato che nell’ultimo anno la quota di download di modelli di IA open source sviluppati da team cinesi è salita al 17%, superando per la prima volta le controparti americane e ottenendo un vantaggio fondamentale nell’applicazione globale della tecnologia IA.

Nel contesto del boom dell’intelligenza artificiale che sta travolgendo l’industria tecnologica globale, i giganti tecnologici statunitensi come OpenAI, Google e Anthropic tendono ad adottare una strategia “chiusa“, mantenendo il controllo completo sulle tecnologie di intelligenza artificiale avanzate e traendo profitto dagli abbonamenti degli utenti e dalle partnership aziendali.

Al contrario, le aziende tecnologiche cinesi privilegiano una strategia più aperta, rilasciando una serie di modelli open source.

I modelli di intelligenza artificiale open source si riferiscono a modelli di intelligenza artificiale il cui codice e architettura sono pubblicamente disponibili, consentendo a qualsiasi sviluppatore di scaricarli, utilizzarli, modificarli e distribuirli. L’adozione diffusa di modelli open source avrà un impatto significativo sullo sviluppo futuro dell’intelligenza artificiale, facilitando lo sviluppo di prodotti da parte delle startup e il miglioramento dei ricercatori.

Grazie all’impegno instancabile dei ricercatori cinesi, i modelli open source cinesi hanno dimostrato una forte competitività. Una ricerca del MIT e di Hugging Face ha rilevato che nell’ultimo anno la percentuale di nuovi modelli di intelligenza artificiale open source sul totale dei download di modelli open source è salita al 17%, superando il 15,8% dei team di sviluppo negli Stati Uniti. Questa è la prima volta che i team cinesi hanno superato le loro controparti americane in questo parametro.

Wendy Chang, analista senior del Mercator Institute for China Studies, un think tank tedesco, sottolinea: “L’open source è una tendenza più diffusa in Cina che negli Stati Uniti. Le aziende americane non sono disposte a farlo; vogliono fare soldi e non vogliono rivelare i loro segreti commerciali”.

Secondo i dati del MIT e di Hugging Face, DeepSeek e Qwen di Alibaba Cloud sono i modelli open source più scaricati dalla Cina. Il Financial Times ha riportato che il modello DeepSeek-R1 ha scioccato la Silicon Valley: utilizza costi e potenza di calcolo bassi, ma le sue prestazioni sono paragonabili ai migliori modelli statunitensi, sollevando dubbi sulla capacità dei laboratori di intelligenza artificiale statunitensi di mantenere il loro vantaggio competitivo.

Esperti del settore hanno dichiarato al Financial Times che, nonostante la serie di misure adottate dagli Stati Uniti per reprimere la Cina, come i controlli sulle esportazioni di chip, la Cina ha un gran numero di talenti eccezionali che hanno dimostrato grande creatività nello sviluppo di modelli open source.

Nel tentativo di vincere la cosiddetta “corsa all’intelligenza artificiale”, l’amministrazione Trump stava cercando di convincere le aziende americane a investire in modelli open source che incarnassero i “valori americani”. Tuttavia, il numero di grandi team di sviluppo indipendenti per modelli open source negli Stati Uniti è molto inferiore rispetto alla Cina, e giganti della tecnologia statunitensi come Meta stanno ora scegliendo di aumentare i loro investimenti in modelli closed source.

Ad agosto di quest’anno, OpenAI ha rilasciato il suo primo lotto di modelli “open weights”. Questi modelli sono gratuiti, ma le informazioni che forniscono non sono complete come quelle dei modelli open source e non includono il codice e i dati di training necessari per addestrare un modello da zero.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…