Molti anni fa raccontammo una storia su Youtube relativa alla sorveglianza di massa con il video “perchè la privacy è morta”. Nel video venivano riportati i fatti più salienti degli attacchi alla privacy dopo l’avvento di internet. Ma sembra che oggi un ulteriore tassello si vada ad aggiungere, dopo le rilevazioni di qualche giorno fa da parte del senatore Ron Wyden.

Uno studio di Consumer Reports condotto in collaborazione con l’organizzazione no-profit The MarkUp ha rilevato che Meta riceve dati degli utenti da centinaia di migliaia di aziende che monitorano le loro attività su siti Web, app e nel mondo reale. La sorveglianza avviene all’insaputa o senza il consenso degli utenti, che non possono controllare come le loro informazioni personali vengono utilizzate per la pubblicità.

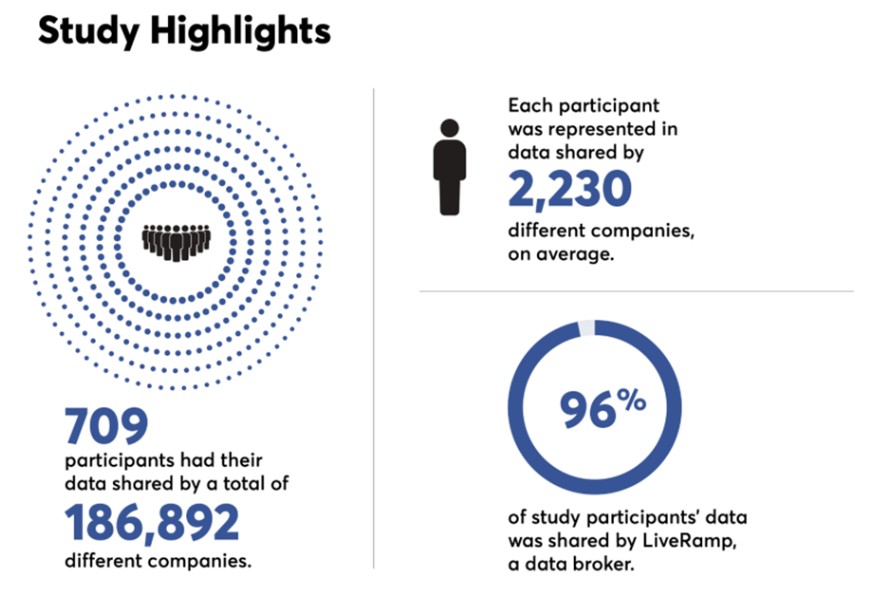

Consumer Reports ha condotto lo studio con l’aiuto di 709 volontari che hanno condiviso gli archivi dei loro dati da Meta. Da questi dati è risultato che un totale di 186.892 aziende hanno inviato i dati degli utenti alla società. In media, Meta ha ricevuto dati da 2.230 aziende diverse per ciascun partecipante allo studio. Il numero variava notevolmente, con alcuni partecipanti che contavano più di 7.000 aziende che fornivano i propri dati.

Lo studio ha fornito uno sguardo raro sul modo in cui le informazioni personali vengono raccolte e aggregate online.

Il portavoce di Meta, Emil Vasquez, ha difeso le pratiche dell’azienda. “Offriamo una serie di strumenti di trasparenza per aiutare le persone a capire quali informazioni le aziende scelgono di condividere con noi e gestire il modo in cui vengono utilizzate”, ha scritto Vasquez in un’e-mail a The Markup.

Tuttavia, Consumer Reports ha riscontrato problemi con gli strumenti dell’azienda, incluso il fatto che l’identità di molti fornitori di dati non è chiara dai nomi e che le aziende che forniscono servizi agli inserzionisti possono spesso ignorare le richieste di rinuncia.

Una società fornisce dati al 96% dei partecipanti: LiveRamp, un broker di dati con sede a San Francisco. Sono state identificate anche altre società. Rivenditori come Home Depot, Macy’s e Walmart figurano tutti tra le 100 aziende più visitate nello studio. Anche gli uffici di credito e le società di dati dei clienti Experian e Neustar TransUnion hanno fatto parte della lista, così come Amazon, Etsy e PayPal.

I dati esaminati da Consumer Reports provengono da due tipologie di raccolte: eventi e audience personalizzate. Entrambe le categorie includono informazioni su ciò che le persone fanno al di fuori delle piattaforme Meta.

Il pubblico personalizzato consente agli inserzionisti di caricare elenchi di clienti su Meta, spesso includendo identificatori come indirizzi e-mail e ID pubblicità mobili. Tali clienti, così come il cosiddetto pubblico simile, composto da persone simili, diventano quindi il bersaglio della pubblicità sulle piattaforme Meta.

Gli eventi descrivono le interazioni che un utente ha con un marchio, che possono avvenire al di fuori delle app Meta e nel mondo reale. Gli eventi possono includere la visita di una pagina sul sito Web di un’azienda, il passaggio di livello in un gioco, la visita di un negozio o l’acquisto di un prodotto. Questi segnali provengono dal codice Meta incluso in molte app mobili, dal loro pixel di tracciamento ( Meta Pixel ) incluso in molti siti Web e dal tracciamento server-to-server ( S2S ) in cui il server di un’azienda trasmette i dati al Meta server.

Gli utenti di Meta possono visualizzare un elenco di aziende che hanno inviato i propri dati a Meta accedendo al Centro account e facendo clic su ” Le tue informazioni e autorizzazioni “.

Da questo menu, gli utenti possono scaricare o accedere alle proprie informazioni. Per visualizzare le aziende esterne a Meta che hanno condiviso le tue informazioni, seleziona “La tua attività al di fuori di Meta Technologies”, quindi “Attività recente”. Qui gli utenti vedranno il numero di connessioni recenti tra le varie aziende terze che hanno visitato e Meta Corporation, nonché esempi dell’attività trasferita. È possibile selezionare “Disabilita” per impedire l’utilizzo futuro dei dati da parte dell’azienda. Per visualizzare informazioni dettagliate sulle interazioni, richiedi una copia dei tuoi dati.

Ma anche dopo aver superato tutti gli ostacoli necessari per ottenere i dati, potresti avere ancora delle domande irrisolte. Ad esempio, oltre a nomi di società facilmente riconoscibili, i nomi di oltre 7.000 aziende nello studio di Consumer Reports sono costituiti da una serie di lettere senza significato o semplicemente da numeri che non significano nulla per la maggior parte degli utenti.

Nel rapporto, Consumer Reports richiede una serie di misure riguardanti le pratiche di raccolta dei dati, alcune delle quali potrebbero far parte di una legge nazionale sulla privacy digitale che l’organizzazione sostiene da tempo. Le raccomandazioni includono:

Il problema è che solo il consumatore ha il diritto di impedire che i propri dati vengano raccolti. Anche un “meccanismo di cancellazione globale” che consenta agli utenti di evitare di condividere i propri dati è insufficiente perché richiede comunque all’utente di agire per proteggere la propria privacy. Molte persone non avranno il tempo o le conoscenze per farlo.

Un portavoce di Meta ha affermato che la società continuerà a investire in tecnologie di minimizzazione dei dati per soddisfare le mutevoli aspettative. Vasquez ha affermato che le aziende sono responsabili di ottenere il permesso di condividere informazioni sulle persone con varie società, inclusa Meta Corporation.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…