I ricercatori dell’Università del Texas ad Austin, della Carnegie Mellon University, dell’Università di Washington e dell’Università dell’Illinois a Urbana-Champaign hanno sviluppato un nuovo attacco in side channel sulle moderne schede video che utilizza la compressione dei dati per far trapelare informazioni visive sensibili quando si visitano le pagine web.

L’attacco si chiama GPU.zip e quasi tutti i moderni processori grafici (GPU) sono vulnerabili.

I ricercatori affermano di aver segnalato il problema ai produttori di schede grafiche già nel marzo 2023, ma a settembre 2023 nessuno di loro (inclusi AMD, Apple, Arm, NVIDIA, Qualcomm) ha rilasciato una correzione. Inoltre non sono ancora disponibili patch per Google Chrome, anch’esso coinvolto in questo attacco.

GPU.zip si basa sulla compressione hardware dei dati grafici eseguita dalle moderne GPU per migliorare le prestazioni. Questa funzionalità consente di risparmiare larghezza di banda della memoria e migliorare le prestazioni di rendering comprimendo i dati visivi senza perdite, anche quando il software non lo richiede.

“Abbiamo scoperto che le moderne GPU tentano automaticamente di comprimere i dati visivi senza l’intervento di alcuna applicazione”, affermano gli autori dell’attacco. “Questo viene fatto per risparmiare larghezza di banda della memoria e migliorare le prestazioni. Poiché la comprimibilità dipende dai dati, questa ottimizzazione crea il potenziale per un attacco in side channel che potrebbe essere utilizzato da un utente malintenzionato per rivelare informazioni sui dati visivi.”

Poiché la compressione dei dati crea una notevole dipendenza tra il traffico DRAM e il carico della cache, ciò può essere utilizzato per divulgare informazioni sensibili. Questo è il motivo per cui il software solitamente disabilita la compressione quando si lavora con dati sensibili.

Tuttavia, le moderne GPU, in particolare le soluzioni integrate di Intel e AMD, eseguono la compressione dei dati senza che venga richiesto di farlo. Questa compressione è spesso non documentata e specifica del fornitore, ma i ricercatori hanno trovato un modo per utilizzare questa funzionalità per “drenare” i dati visivi dalle schede video.

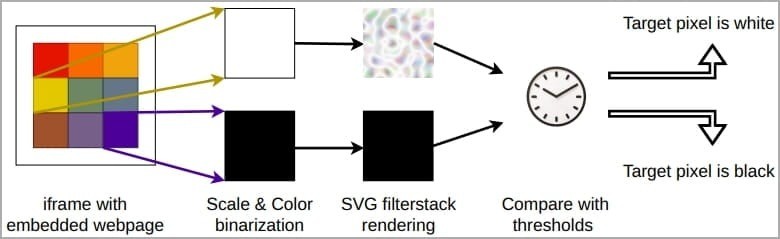

Gli attacchi GPU.zip proof-of-concept iniziano con l’inserimento da parte di un sito dannoso di un collegamento alla pagina Web desiderata all’interno di un iframe. In genere, la politica della stessa origine non consente a nessuno dei due siti di visualizzare il codice sorgente, il contenuto o il prodotto visivo finale dell’altro. Tuttavia, i ricercatori hanno scoperto che la compressione dei dati, utilizzata sia dalle GPU interne che da quelle discrete per migliorare le prestazioni, può aggirare queste limitazioni e rubare letteralmente singoli pixel uno alla volta.

Affinché GPU.zip funzioni, è necessario caricare una pagina dannosa nel browser Chrome o Edge (l’attacco non avrà successo in Firefox e Safari). Il fatto è che affinché l’attacco funzioni, il browser deve consentire il caricamento di iframe di origine utilizzando i cookie, per consentire il rendering dei filtri SVG nell’iframe e anche delegare le attività di rendering alla GPU.

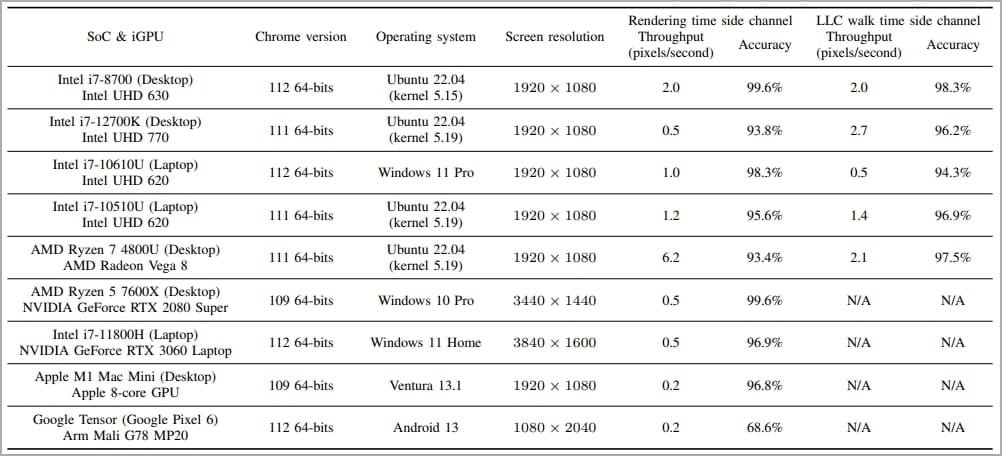

I risultati dei test forniti dagli esperti hanno dimostrato che è possibile rubare un nome utente da un iframe di Wikipedia in 30 minuti su un Ryzen 7 4800U con una precisione del 97%, e in 215 minuti su GPU Intel i7-8700 con una precisione del 98,3%.

Va notato che mentre GPU.zip colpisce quasi tutti i principali produttori di GPU, tra cui AMD, Apple, Arm, Intel, Qualcomm e NVIDIA, non tutte le schede grafiche sono interessate allo stesso modo. Inoltre, è improbabile che il problema venga sfruttato in massa a causa della complessità dell’attacco e del tempo necessario per eseguirlo. Inoltre, i siti che vietano l’incorporamento di iframe multiorigine non possono essere utilizzati per divulgare dati.

La versione completa del rapporto su GPU.zip sarà presentata al 45° IEEE Symposium on Security and Privacy, che si terrà a maggio 2024. I rappresentanti di Intel hanno già risposto alle dichiarazioni dei ricercatori e hanno fornito ai media il seguente commento : “Sebbene Intel non abbia avuto accesso al testo completo del documento dei ricercatori, abbiamo valutato i risultati forniti e stabilito che la causa principale non risiede nelle nostre GPU, ma nel software di terze parti.”

I rappresentanti di Google riferiscono inoltre che stanno già studiando le informazioni su GPU.zip e sono in costante contatto con i ricercatori.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…