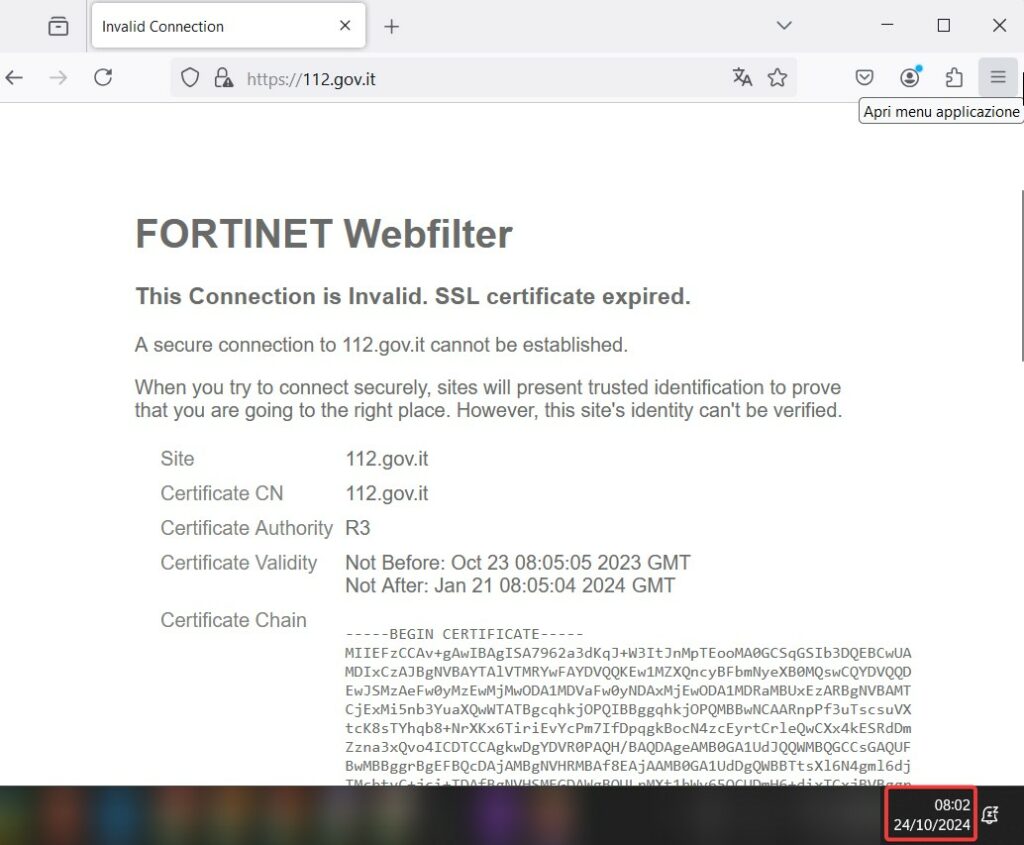

Da quasi 24 ore, il sito ufficiale 112.gov.it, dedicato al numero unico di emergenza europeo, è inaccessibile. La causa è legata a un problema con un certificato SSL scaduto, un aspetto che mette in evidenza come anche i sistemi critici possano essere vulnerabili a errori di gestione tecnica.

Ricordiamo che il 112 o centododici, è ufficialmente il numero unico di emergenza europeo (NUE), è il numero telefonico per contattare i servizi di emergenza all’interno dell’Unione europea, attivo (almeno parzialmente) in tutti gli Stati dell’UE.

Questo caso ricorda episodi analoghi, come il recente blocco del servizio di emergenza 112 in Italia, anch’esso dovuto a certificati non aggiornati, come riportato in un articolo di Red Hot Cyber.

Attualmente, il sito 112.gov.it risulta ancora non disponibile, ma il certificato presentato è cambiato nelle ultime ore.

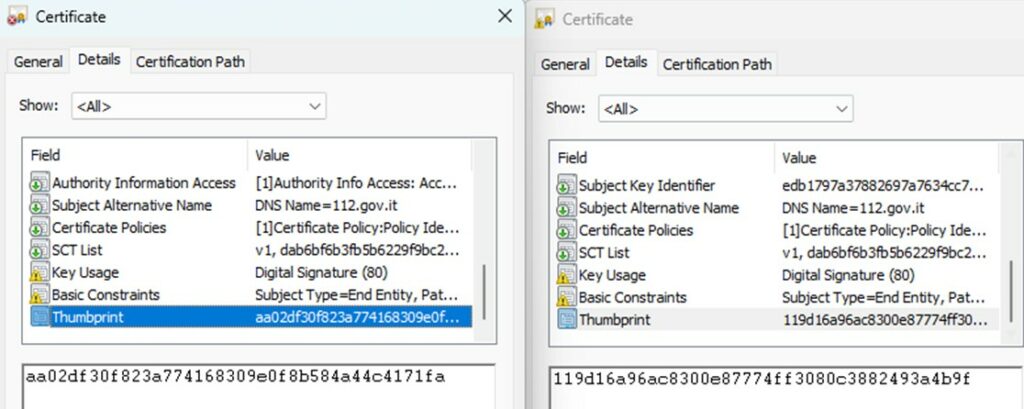

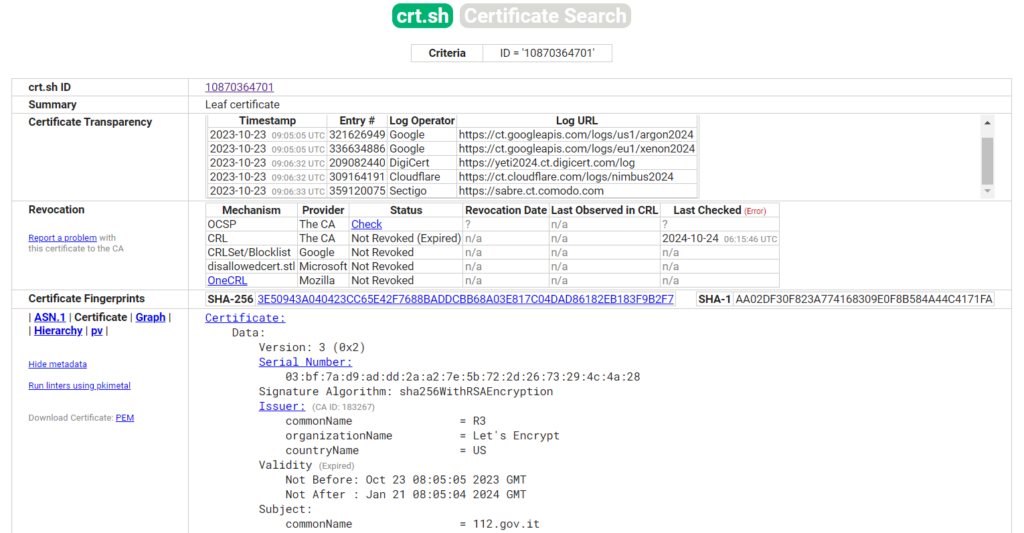

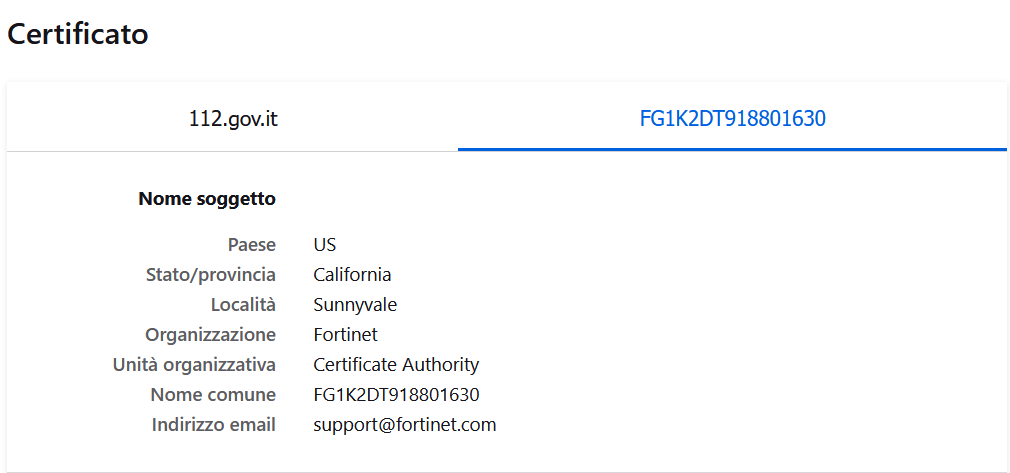

Nonostante la data di emissione rimanga la stessa, lunedì 23 ottobre 2023 alle 10:05:05, come ci riporta in redazione Edoardo Amitrano, il thumbprint del certificato è diverso. Questo nuovo certificato non è stato emesso dalla Certificate Authority R3 di Let’s Encrypt, ma risulta essere un certificato self-signed, ovvero firmato localmente e non da un’autorità di certificazione pubblica.

Il precedente certificato emesso dalla R3 può essere visionato qui: https://crt.sh/?id=10870364701.

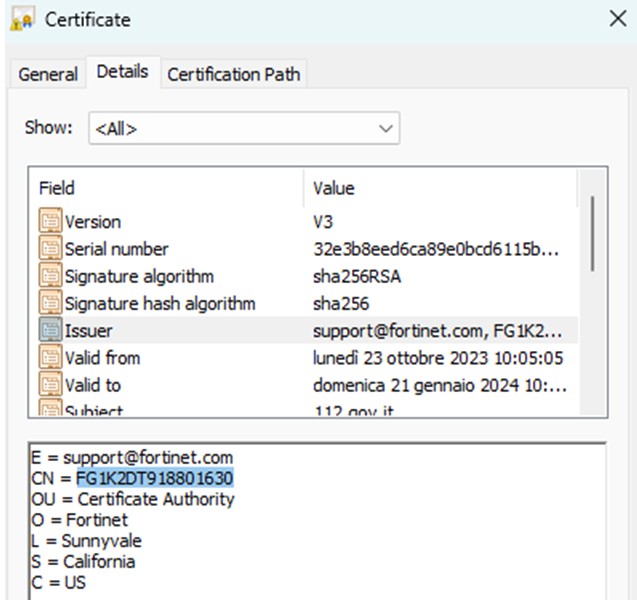

Un altro dettaglio interessante riguarda il campo CN (Common Name) del nuovo certificato, che potrebbe rivelare il serial number di un apparato di rete Fortigate, identificato come FG1K2DT918801630.

È possibile che, nel tentativo di ripristinare l’operatività del sito, sia stato caricato un certificato self signed in attesa del rilascio dell’originale da R3, esponendo involontariamente queste informazioni. Sebbene non sembri costituire una vulnerabilità di sicurezza significativa, resta comunque un’informazione potenzialmente sensibile, indice di una gestione non ottimale del ripristino.

La gestione dei certificati SSL/TLS è un aspetto cruciale per la sicurezza e l’affidabilità di un sito web, soprattutto per piattaforme critiche come 112.gov.it, che gestiscono servizi essenziali come il numero unico di emergenza. Un certificato scaduto può portare a interruzioni dei servizi e compromettere la fiducia degli utenti, oltre a esporre il sistema a potenziali attacchi.

Per evitare episodi come quello che ha coinvolto il sito del 112, è fondamentale adottare un approccio rigoroso alla gestione dei certificati. Ecco alcune best practices per garantire una corretta gestione dei certificati web:

Adottando queste pratiche, è possibile evitare interruzioni prolungate dei servizi web e garantire un livello adeguato di sicurezza per i siti critici.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.