È apparso online un exploit PoC per una vulnerabilità critica legata all’esecuzione di codice in modalità remota (CVE-2024-29847) in Ivanti Endpoint Manager. L’azienda ha inoltre avvertito che un’altra vulnerabilità nell’Ivanti Cloud Services Appliance (CSA) è già sotto attacco.

CVE-2024-29847 è un problema di deserializzazione dei dati non attendibili che interessava Ivanti Endpoint Manager prima delle versioni 2022 SU6 ed EPM 2024. Questo problema è stato risolto recentemente, il 10 settembre 2024.

Il problema è stato scoperto dalla ricercatrice sulla sicurezza informatica Sina Kheirkhah, che ne ha informato gli sviluppatori tramite la Zero Day Initiative il 1 maggio 2024. Ora che la patch è stata finalmente rilasciata, un ricercatore ha pubblicato informazioni complete sul bug e su come può essere sfruttato, cosa che probabilmente incoraggerà gli hacker a sfruttare CVE-2024-29847.

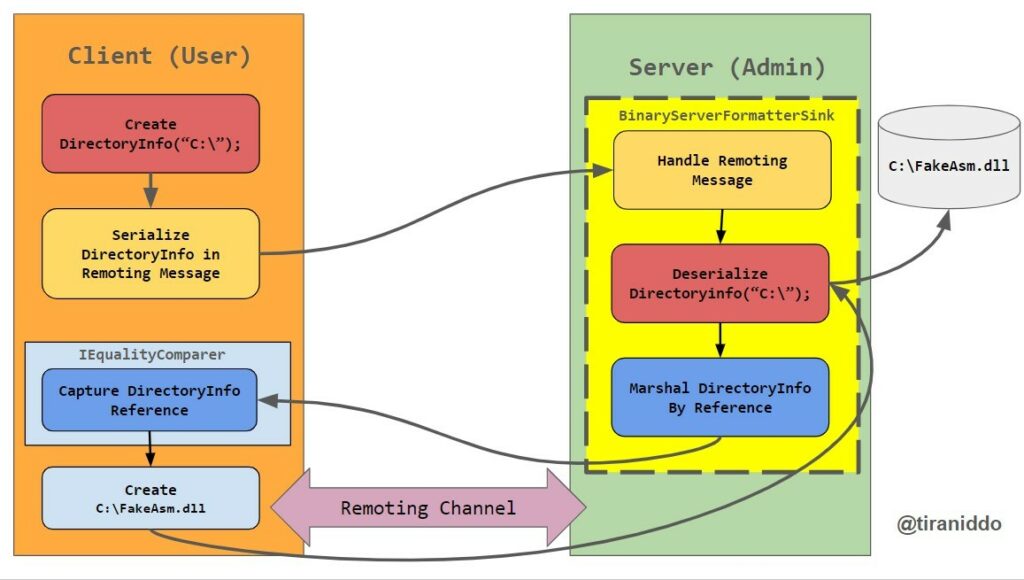

L’esperto ha affermato che la radice del problema risiede nella deserializzazione non sicura del file eseguibile AgentPortal.exe, ovvero nel metodo OnStart del servizio e nell’utilizzo del framework obsoleto Microsoft .NET Remoting per garantire la comunicazione tra oggetti remoti.

Pertanto, il servizio registra un canale TCP con porte assegnate dinamicamente e non fornisce una protezione adeguata, consentendo a un utente malintenzionato remoto di iniettare oggetti dannosi. Alla fine, l’aggressore acquisisce la capacità di eseguire operazioni sui file sul server (lettura e scrittura di file), anche con shell web in grado di eseguire codice arbitrario.

Kheirkhah nota che un filtro può limitare la capacità di deserializzare gli oggetti, ma utilizzando una tecnica descritta da James Forshaw, questo meccanismo di protezione può essere aggirato.

Vale anche la pena notare che la scorsa settimana gli sviluppatori Ivanti hanno avvertito che un’altra recente vulnerabilità (CVE-2024-8190) nel prodotto Cloud Services Appliance è già utilizzata attivamente negli attacchi.

Secondo il fornitore, questo problema consente agli aggressori autenticati in remoto con privilegi amministrativi di eseguire l’esecuzione di codice in modalità remota tramite l’iniezione di comandi su dispositivi vulnerabili che eseguono Ivanti CSA 4.6 e versioni precedenti.

In seguito alla divulgazione di questo problema il 10 settembre 2024, diversi clienti Ivanti hanno riferito che la falla era già stata utilizzata in attacchi, i cui dettagli non erano ancora disponibili.

Sebbene sia stata rilasciata la CSA 4.6 Patch 519, Ivanti ha consigliato ai clienti di migrare da CSA 4.6.x (che non è più supportato) a CSA 5.0 (che è ancora supportato). Si noti inoltre che l’utilizzo di configurazioni CSA dual-homed con ETH-0 come rete interna riduce significativamente il rischio di sfruttamento di questo problema.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…