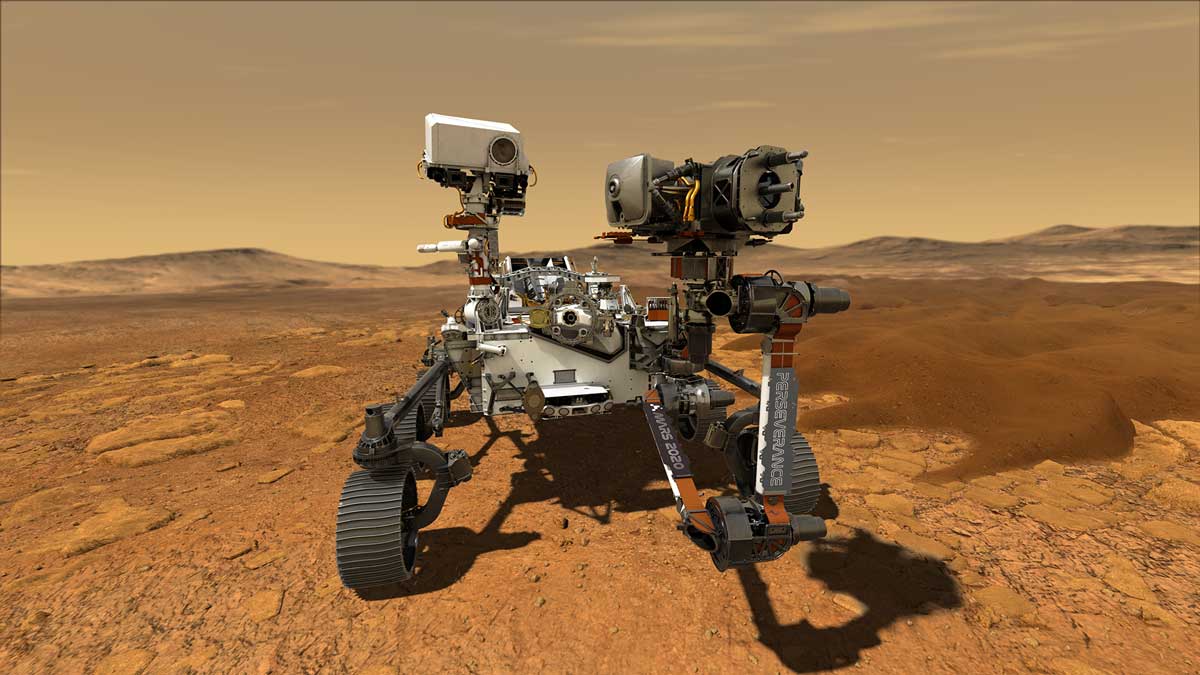

Per quasi 25 anni, Wind River ha fornito alla NASA la piattaforma software più collaudata per portare nello spazio dozzine di sistemi senza pilota, dando vita ad alcune delle missioni spaziali più significative della storia.

I precedenti rover della NASA su Marte, hanno utilizzato questa piattaforma, utilizzando il sistema operativo di Wind River Systems per missioni come Kepler, Opportunity, Spirit, Odyssey, Stardust, Pathfinder, solo per citarne alcuni.

Ma questa volta, l’agenzia spaziale ha scelto Linux per il drone elicottero Ingenuity di Perseverance.

“Non c’è un precedente utilizzo di Linux di cui io sia a conoscenza, sicuramente sui rover precedenti”

ha detto Tim Canham ingegnere software della NASA in una intervista.

La NASA ha optato per il sistema operativo Linux per il drone simile a Ingenuity, che è stato costruito utilizzando parti standard, incluso il processore Snapdragon 801 di Qualcomm , un chip per smartphone.

“Volevamo scegliere un potente processore compatto per l’elicottero e il miglior candidato era lo Snapdragon 801. Ma non avevano VxWorks per quel processore”

ha detto Canham a PCMag.

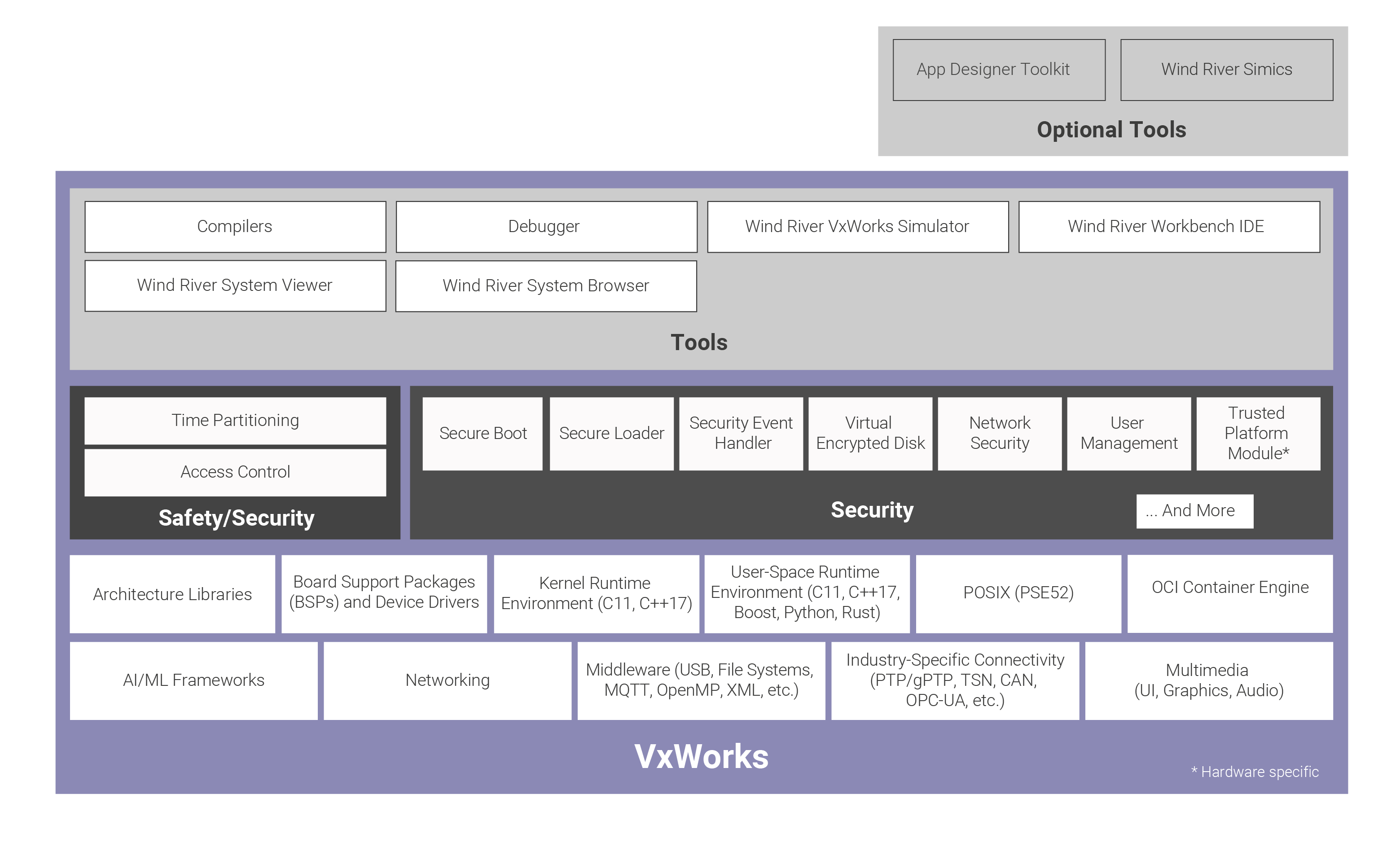

Infatti VxWorks, è il primo e unico sistema operativo in tempo reale (RTOS) a supportare la distribuzione delle applicazioni tramite container. VxWorks è un RTOS preventivo deterministico con bassa latenza e jitter minimo. È l’unico RTOS a supportare C ++ 17, Boost, Rust, Python, panda, oltre a un motore di container OCI.

Ovviamente si tratta di un sistema operativo ben diverso da Linux.

VxWorks di Wind River

Questo porta all’occhio delle persone una ennesima vittoria di Linux.

Ma bisogna anche dire che Ingenuity, l’elicottero di Perseverance, è puramente una dimostrazione tecnologica. Non è progettato per supportare la missione Perseverance, che è alla ricerca di segni di vita su Marte e raccogliere campioni di roccia per le successive missioni di ritorno sulla Terra.

La sua missione era solo mostrare che è possibile volare su Marte utilizzando prodotti commerciali off-the-shelf hardware and open-source software.

Ma Perseverance, di fatto è il quarto Rover spedito su Marte che utilizza la tecnologia VxWorks di Wind River, se conti Pathfinder, Curiosity e Opportunity.

Questi Rover assieme a Perseverance hanno fatto storia e la stanno facendo da oltre 3000 sol (8 anni), il che è impressionante e sarà interessante vedere se Perseverance supererà il record di Opportunity di oltre 15 anni e oltre 28 miglia di viaggio.

I sistemi intelligenti del Mars Perseverance Rover hanno imparato molto da Curiosity e si sono basati sull’eredità di quel design. Le somiglianze sono evidenti, il processo di atterraggio e discesa (EDL) sono simili. Dall’ingresso atmosferico, al paracadute, alla discesa a motore, all’atterraggio. Come per Curiosity, anche la telemetria ritrasmessa al controllo missione era presente.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.