Il gruppo ransomware LockBit, che pochi giorni fa ha attaccato i sistemi del distretto scolastico Olympia Community Unit 16, si è scusato per aver violato i server del distretto.

Il gruppo criminale ha anche ammesso di vergognarsi delle sue azioni e ha assicurato che avrebbe fornito un decryptor gratuito alle vittime che gli forniranno il loro ID tramite il darkweb.

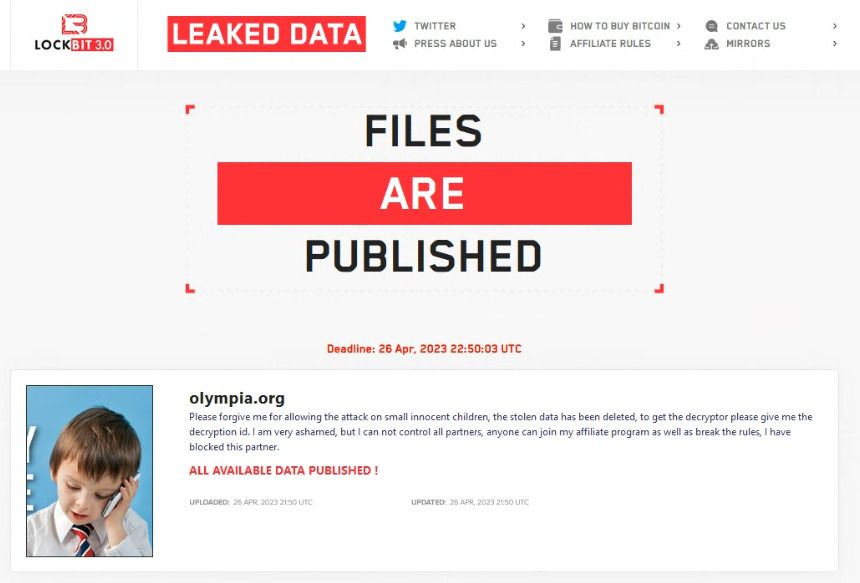

La cybergang ha riportato quanto segue:

Per favore perdonateci per aver permesso l'attacco a piccoli bambini innocenti, i dati rubati sono stati cancellati, per ottenere il decryptor per favore forniteci l'id di decrittazione.

Ci vergogniamo molto, ma non possiamo controllare tutti gli affiliati, chiunque può aderire al nostro programma di affiliazione così come infrangere le regole, abbiamo quindi bloccato questo partner.

Il rimorso di LockBit 3.0 è stato una sorpresa, ma non una novità.

A gennaio, LockBit ha fornito un decoder gratuito e si è scusato con l’Hospital for Sick Children di Toronto, il più grande centro medico pediatrico del Canada.

Il gruppo ha affermato che uno dei suoi affiliati ha infranto le regole attaccando un’organizzazione medica. L’attacco informatico è avvenuto il 18 dicembre e ha interrotto diversi sistemi interni dell’ospedale e aziendali, alcune linee telefoniche e le pagine Web dell’ospedale, ma non è riuscito a impedire il ricovero dei pazienti.

LockBit 3.0 utilizza ad oggi una tripla tattica di estorsione: furto di dati, crittografia dei file e richiesta di riscatto per impedire agli hacker di esporre i dati sul dark web o di informare concorrenti, clienti e partner della vittima dell’attacco.

Se queste tattiche falliscono, lo strumento dannoso si trasforma in un wiper per procedere alla cancellazione dei dati.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…