La sicurezza della supply chain è stata un forte “ronzio” dell’ultimo periodo, sulla scia di attacchi di alto profilo come Kaseya, SolarWinds e Log4j, ma ad oggi non esiste ancora un modo univoco e concordato per definire e misurarne il rischio.

A tal fine, il MITRE ha costruito un prototipo che definisce e quantifica i rischi e le preoccupazioni relative alla sicurezza della catena di approvvigionamento, compreso il software.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

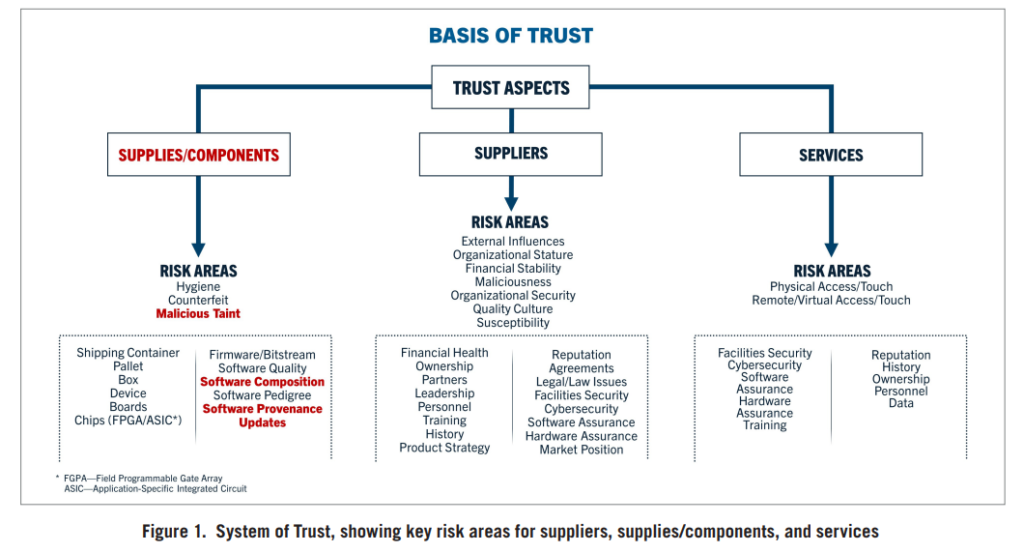

Il cosiddetto System of Trust (SoT) prototype framework di MITRE è, in sostanza, una metodologia standard per valutare fornitori, forniture e servizi. Può essere utilizzato non solo dai team di sicurezza informatica, ma anche all’interno di un’organizzazione per valutare un fornitore o un prodotto.

“Un contabile, un avvocato o un responsabile delle operartion potrebbe comprendere questa struttura al livello più alto”

afferma Robert Martin, ingegnere capo senior per il software e la catena di approvvigionamento presso MITRE Labs.

“Il System of Trust consiste nell’organizzare le capacità esistenti che semplicemente oggi non si connettono”

per garantire il controllo completo del software e delle offerte dei fornitori di servizi, ad esempio.

Il SoT farà il suo debutto pubblico ufficiale il prossimo mese alla RSA Conference (RSAC) a San Francisco, dove Martin presenterà il framework come il primo passo per raccogliere il supporto della comunità di sicurezza. Finora, dice, il feedback iniziale è stato “molto positivo”.

MITRE è meglio conosciuto nel settore della sicurezza informatica per essere a capo del sistema Common Vulnerabilities and Exposures (CVE) che identifica le vulnerabilità software note e, più recentemente, per il framework ATT&CK che mappa i passaggi comuni utilizzati dai gruppi di minacce per infiltrarsi nelle reti e violare i sistemi.

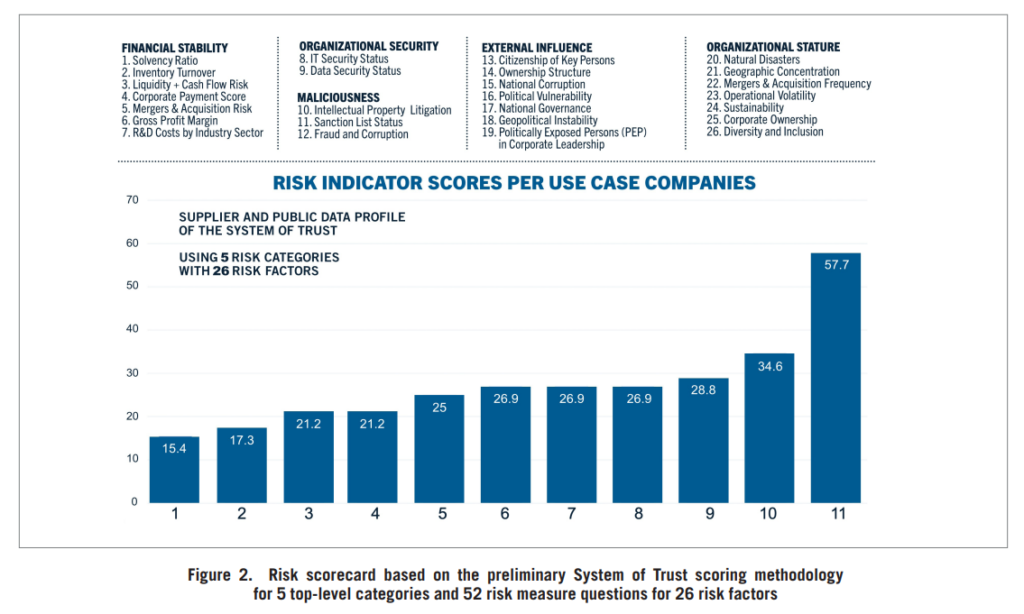

Martin dice che farà una dimostrazione del framework SoT e fornirà maggiori dettagli sul progetto durante la sua presentazione. Il framework comprende attualmente 12 aree di rischio di primo livello, dalla stabilità finanziaria alle pratiche di sicurezza informatica, che le organizzazioni dovrebbero valutare durante il processo di acquisizione.

Più di 400 domande specifiche trattano in dettaglio questioni, ad esempio se il fornitore sta monitorando correttamente e accuratamente i componenti software e la loro integrità e sicurezza.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.