Il gruppo di hacker noto come Moses Staff (Rod of Moses) è riuscito a penetrare nel sistema di sicurezza informatica israeliano, lanciando un’importante operazione che gli ha permesso di rilasciare enormi file 3D (tridimensionali) da tutte le aree dei territori occupati da Israele.

“Siamo riusciti a penetrare l’infrastruttura informatica del regime criminale sionista e siamo riusciti ad acquisire 22 terabyte di immagini 3D di tutte le parti dei territori occupati, prese da loro stessi con una precisione di 5 cm”

ha riferito il gruppo di hacker, tramite un post pubblicato domenica sul loro account Twitter.

Il gruppo ha annunciato che la serie di file contiene immagini sensibili e di rilevanza militare delle forze di guerra israeliane. Tra questi, puoi trovare piani ingegneristici dettagliati e mappe per le sue operazioni, che è considerato un fallimento della sicurezza informatica per il regime di Tel Aviv.

Moses Staff ha anche pubblicato un video per mostrare il livello di accesso che ha ottenuto ai progetti segreti di Israele.

La registrazione mostra parte del progetto Ofek, noto come “The Broad Horizon”, che viene portato avanti dal regime sionista per creare una base multidimensionale per schierare tutte le unità necessarie nel centro della Palestina occupata.

Il 2 novembre, Moses Staff ha anche lanciato un attacco informatico contro tre società di ingegneria israeliane , tra cui: Ehud Leviathan Engineering, David Engineers e HGM Engineering, ottenendo dati da società come progetti, mappe, contratti, fotografie, lettere, immagini di videoconferenze. progetti infrastrutturali come strade e sistemi idrici pubblici.

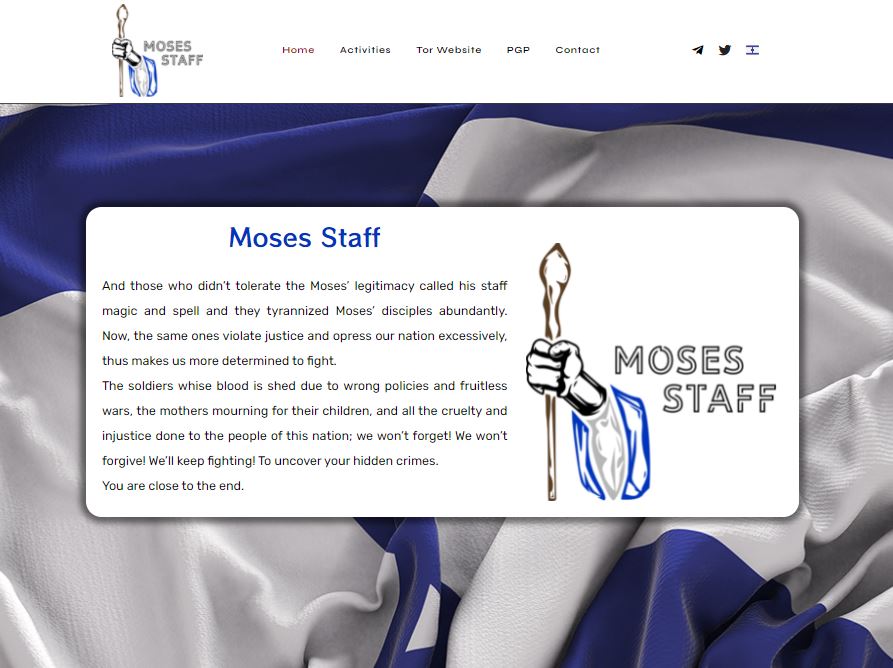

Il gruppo afferma che l’intenzione dietro i loro attacchi è quella di rivelare la vera natura del regime criminale israeliano.

Negli ultimi mesi, il numero di attacchi informatici contro organizzazioni e aziende israeliane è aumentato drasticamente.

Questo mentre, negli ultimi anni, le fazioni palestinesi, in particolare il Movimento di resistenza islamica palestinese (HAMAS), hanno ottenuto notevoli risultati anche nel campo della sicurezza informatica, dell’hacking, dell’intelligence e dello spionaggio.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.