Un threat actor rivendica l’accesso non autorizzato ai sistemi di Murex Software. In vendita 280.000 profili sanitari italiani completi di dati personali, prescrizioni e certificati medici.

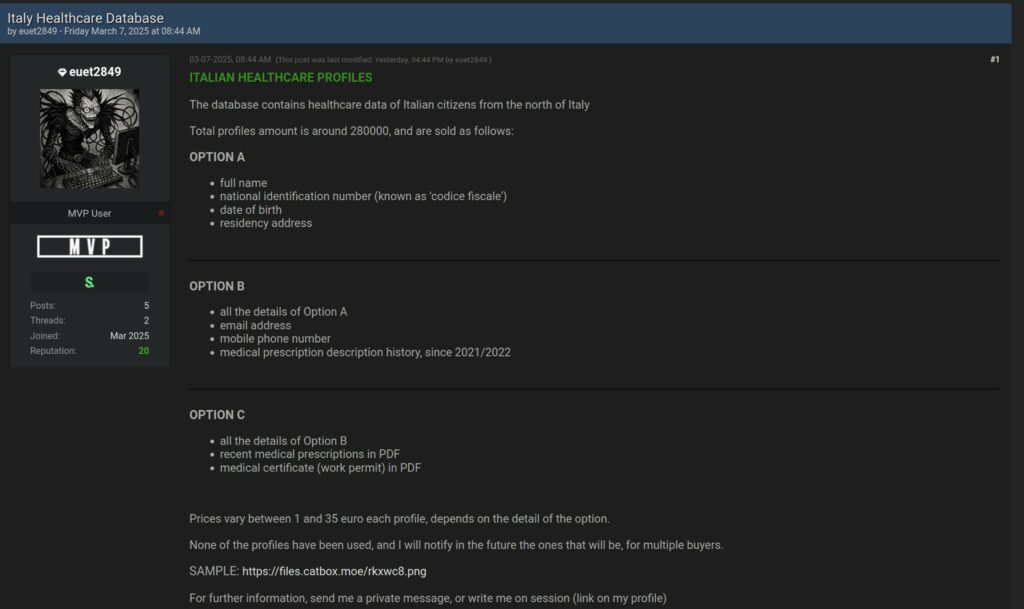

La vicenda ha inizio il 7 marzo, quando un threat actor dallo pseudonimo euet2849, pubblica un primo post sostenendo di aver esfiltrato circa 300.000 profili sanitari di cittadini italiani, specificando che si tratta esclusivamente di soggetti residenti nel Nord Italia (ndr: proseguendo nella lettura, capiremo forse il motivo di questa precisa geolocalizzazione…).

Nel messaggio iniziale non viene fornita alcuna informazione sulla provenienza tecnica dei dati, ma solo un listino prezzi che varia da 1 a 35 euro per singolo dossier con diverse “opzioni” di acquisto.

Supporta Red Hot Cyber

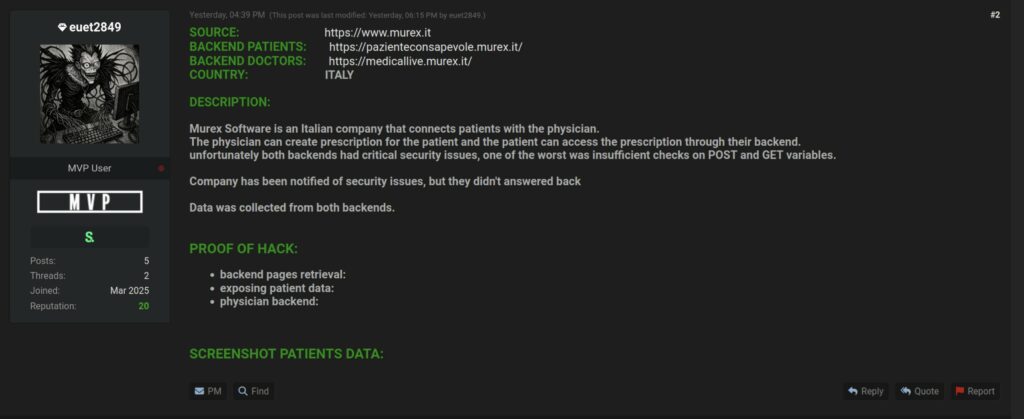

Il post viene aggiornato il 12 Aprile da parte dell’autore che lo “arricchisce” con nuove informazioni circa i backend da cui sarebbero stati esfiltrati i dati e gli exploit utilizzati.

La società, sempre secondo il post, sarebbe stata contattata per segnalare le vulnerabilità, ma non avrebbe fornito risposta.

Secondo quanto riportato nel post i backend violati sono due:

tutti e due presentano gravi vulnerabilità nei controlli delle variabili POST e GET, che hanno permesso l’accesso a dati sensibili sia dei pazienti che dei medici.

Analizzando i software indicati, il portale pazienteconsapevole è un software utilizzato in 112 farmacie tra le provincie di Milano, Brescia, Como e Monza Brianza; ecco spiegato il motivo per cui i dati in vendita sono riferibili ai pazienti del Nord Italia, come riportato da euet2849 nel suo post.

Nel thread vengono allegati link a materiale dimostrativo che documenterebbe l’accesso non autorizzato ai sistemi di Murex Software e la conseguente esfiltrazione dei dati. Gli screenshot pubblicati mostrano in modo inequivocabile l’accesso sia al portale riservato ai medici curanti, sia a quello dedicato ai pazienti.

Va inoltre sottolineato che i dati risultano recenti e aggiornati, confermando con buona certezza che l’attacco è avvenuto intorno alla metà di marzo 2025.

Il data breach rappresenta un grave episodio di esposizione di dati sanitari in Italia, che coinvolge sia il canale medico che quello paziente. La criticità delle vulnerabilità tecniche — legate alla mancata validazione dei parametri sulle chiamate POST e GET — è una problematica ben nota nel mondo dello sviluppo web, ma ancora oggi troppo spesso trascurata.

La presenza di PDF contenenti prescrizioni e certificati suggerisce un livello di compromissione profondo, e una possibile persistenza prolungata del threat actor all’interno dei sistemi bersaglio.

Ad oggi, Murex Software non ha rilasciato alcuna comunicazione ufficiale sull’eventuale compromissione dei propri sistemi, pertanto queste informazioni sono da intendere come “intelligence” sulle minacce.

Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione da parte dell’azienda qualora voglia darci degli aggiornamenti sulla vicenda. Saremo lieti di pubblicare tali informazioni con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.