Il panorama delle minacce ransomware è in continua evoluzione, con attori sempre più sofisticati che si adattano alle nuove misure di sicurezza. Tra questi, NotLockBit emerge come una variante particolarmente insidiosa, ispirata al celebre ransomware LockBit.

Nonostante il nome possa suggerire una semplice imitazione, NotLockBit dimostra capacità avanzate e un livello di sofisticazione che lo rende una minaccia concreta sia per sistemi Windows che macOS. Scritto in Golang e distribuito come binario x86_64, NotLockBit è progettato per garantire compatibilità multipiattaforma e offrire resistenza all’analisi. La sua capacità di crittografare file mirati, esfiltrare dati e auto-eliminarsi lo distingue nel panorama attuale delle cyber minacce.

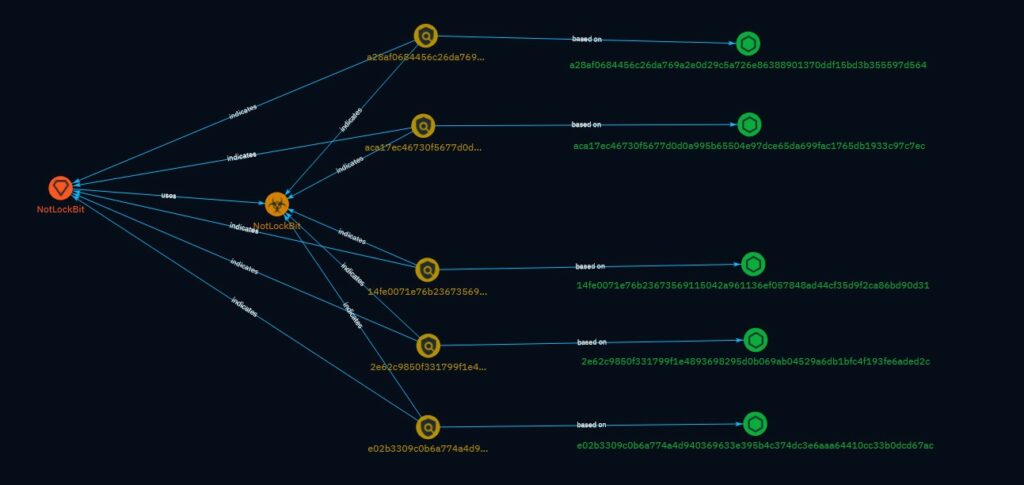

L’analisi di questo ransomware, unita all’immagine grafica dei collegamenti tra indicatori di compromissione (IoC) e campioni rilevati, fornisce una chiara visione delle sue varianti e della sua continua evoluzione.

NotLockBit è un ransomware complesso e ben progettato, distribuito come eseguibile binario per architettura x86_64 scritto in Golang. La scelta di Go è strategica per gli attaccanti grazie alla sua capacità di creare codice compatibile con più piattaforme senza modifiche significative. Inoltre, il linguaggio offre una naturale resistenza all’analisi statica, poiché i binari risultano di grandi dimensioni e complicati da decifrare.

La catena di infezione di NotLockBit si compone di cinque fasi principali: Initialization, Data Exfiltration, Data Encryption, Defacement, e Self-Deletion. Queste fasi delineano in dettaglio il processo con cui il ransomware compromette il sistema e raggiunge i suoi obiettivi malevoli.

Dopo essere stato eseguito sul sistema della vittima, NotLockBit inizia la fase di inizializzazione con le seguenti azioni:

Una volta completata l’inizializzazione, il ransomware procede alla fase di esfiltrazione dei dati. Utilizza le informazioni raccolte durante l’inizializzazione e le invia a un bucket Amazon S3 controllato dagli attaccanti. La connessione viene stabilita in modo da sembrare legittima, spesso tramite protocolli HTTPS, per evitare rilevazioni da parte dei sistemi di sicurezza. I dati esfiltrati possono includere:

L’uso di bucket S3 garantisce una rapida esfiltrazione e una gestione scalabile dei dati sottratti.

Dopo l’esfiltrazione dei dati, NotLockBit avvia la fase di crittografia. Utilizzando l’algoritmo AES-256, il ransomware cifra specifici tipi di file, come documenti, immagini, archivi e database. Durante questa fase, il ransomware esegue diverse azioni mirate:

.docx, .xlsx, .pdf, .zip, .db e altre comunemente utilizzate.I file crittografati vengono rinominati con un’estensione specifica legata a NotLockBit, e un file di riscatto viene inserito in ciascuna directory compromessa.

Una volta completata la crittografia, NotLockBit modifica lo sfondo del desktop per visualizzare un messaggio di riscatto. Questo messaggio informa la vittima dell’avvenuta cifratura dei file e fornisce istruzioni dettagliate su come contattare gli attaccanti e pagare il riscatto. Il defacement serve non solo a comunicare con la vittima ma anche a esercitare pressione psicologica per spingerla a pagare rapidamente.

Il messaggio di defacement può includere:

Per cancellare le proprie tracce e rendere più difficile l’analisi forense, NotLockBit esegue l’auto-eliminazione al termine delle sue operazioni. Questa fase viene realizzata tramite l’uso di script o comandi che eliminano il binario eseguibile e i file temporanei creati durante l’infezione. L’auto-eliminazione impedisce alle vittime o ai ricercatori di eseguire un’analisi approfondita del ransomware, rendendo più complessa la rilevazione degli IoC (Indicatori di Compromissione).

L’immagine fornita, rappresentata di seguito, illustra visivamente la rete di relazioni tra il ransomware NotLockBit e i vari indicatori di compromissione (IoC) associati.

In questa rappresentazione grafica:

a28af0684456c26da769a2e0d29c5a726e86388901370ddf15bd3b355597d564aca17ec46730f5677d0d0a995b65054e97dcec65da699fac1765db1933c97c7ec14fe0071e76b23673569115042a961136ef057848ad44cf35d9f2ca86bd90d312e62c9850f331799f1e4893698295db0069ab04529a6db1bfc4f193fe6aded2ce02b3309c0b6a774a4d9403693e35a395b4c374dc3ea64410cc33b0dcd67acLe frecce indicano come ciascun campione sia collegato alla variante principale di NotLockBit e come ogni hash derivi da un’evoluzione del codice sorgente originario. Questa struttura evidenzia una continua attività di sviluppo da parte degli attaccanti, finalizzata a eludere i sistemi di difesa tramite aggiornamenti e modifiche frequenti al codice.

NotLockBit implementa diverse tecniche per complicare l’analisi e l’individuazione:

NotLockBit rappresenta una minaccia ransomware avanzata, progettata per eludere le misure di sicurezza più comuni e adattarsi a diversi ambienti operativi. La capacità di colpire sia sistemi Windows che macOS, combinata con tecniche sofisticate di crittografia, esfiltrazione e offuscamento, lo rende particolarmente pericoloso. L’immagine dei collegamenti tra gli IoC evidenzia la natura dinamica di questa minaccia, mostrando come ogni campione rifletta un costante aggiornamento e miglioramento del codice malevolo.

Per proteggersi da ransomware come NotLockBit, è fondamentale implementare soluzioni avanzate di EDR (Endpoint Detection and Response), monitorare continuamente l’attività di rete e mantenere aggiornati i backup dei dati critici. Solo una strategia di sicurezza multilivello può mitigare il rischio rappresentato da queste nuove e pericolose minacce.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…