Continuiamo il nostro viaggio oggi nella “OWASP TOP 10” piú recente, data al 2021.

La OWASP Top 10 è un documento di sensibilizzazione standard per gli sviluppatori e la sicurezza delle applicazioni web. Rappresenta un ampio consenso sui rischi più critici per la sicurezza delle applicazioni web ed è riconosciuta a livello mondiale. Le piu recenti versioni sono state pubblicate nel 2017 e 2021.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Nella Top 10 per il 2021 ci sono tre nuove categorie, quattro categorie con cambiamenti di denominazione e di ambito e alcuni consolidamenti. Abbiamo cambiato i nomi quando necessario per concentrarci sulla causa principale piuttosto che sul sintomo.

fonti : https://owasp.org/Top10/ https://portswigger.net/

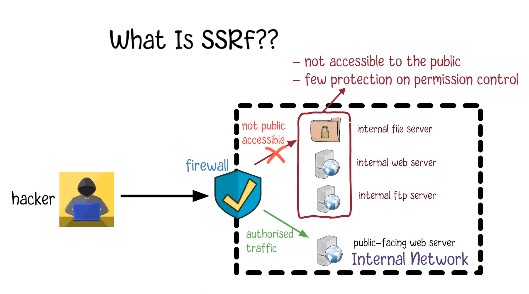

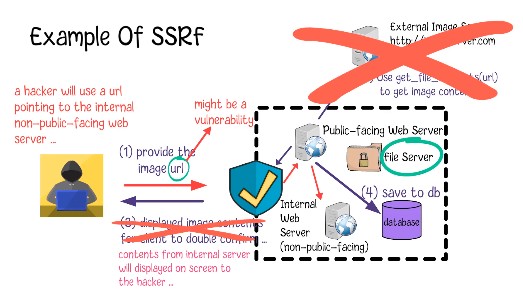

Conosciuto come SSRF. Il Server side request forgery indica un attacco che consente a un aggressore di inviare alcune richieste deliberatamente modificate da alcune applicazioni del server Web vulnerabili quando il client interagisce con il server Web per ottenere alcune risorse richieste. Poiché il server Web è il punto di contatto con il mondo esterno, ci saranno alcuni servizi di firewall che proteggono questo server da accessi non autorizzati.Tuttavia, per altre risorse o servizi interni che non sono accessibili al pubblico, ci saranno poche protezioni per quanto riguarda i permessi di accesso.

Dato che il server Web verrà trattato come un componente della rete interna, gli sarà concesso l’accesso a diversi servizi sicuri disponibili sulla rete.

Ciò significa che se sul server web pubblico sono presenti codici vulnerabili, gli hacker possono sfruttare il server web compromesso per inoltrare le richieste ad altri servizi interni e ottenere un accesso non autorizzato ai dati.

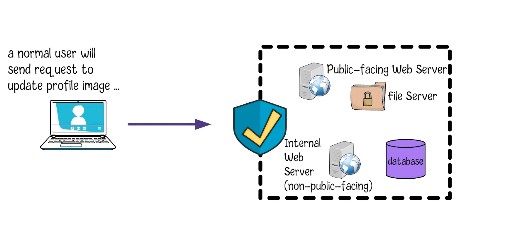

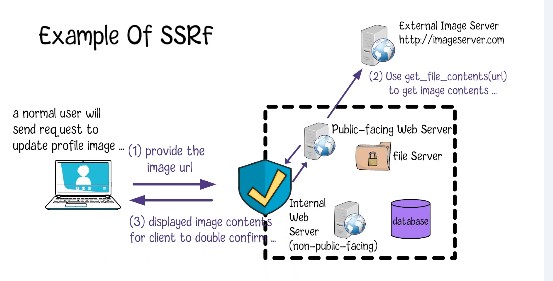

Prendiamo ad esempio una pagina che consente agli utenti di aggiornare l’immagine del profilo caricandone una da un altro sito web. Per un utente comune, il client invia l’URL dell’immagine al server. Questo poi usa funzioni, tipo get file contents URL, per acquisire il contenuto dell’immagine; i dati ottenuti apapiono sul display affinché i clienti possano rivederli.

Se il cliente gradisce l’immagine e clicca sul tasto di conferma, essa viene archiviata al database.

L’ultimo passo consiste nel reindirizzare il cliente alla pagina di conferma.

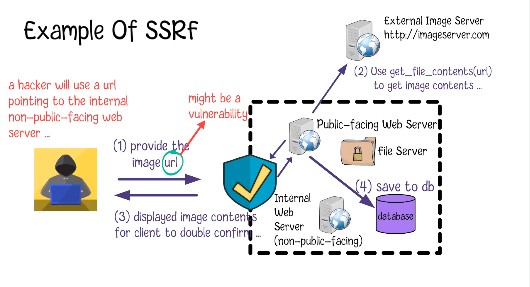

L’URL, dato dall’utente, può esporre a una vulnerabilità sfruttabile da hacker per accedere autorizzati.Quando l’hacker avvia la richiesta, può utilizzare un URL che punta al server Web interno non rivolto al pubblico invece di un’immagine esterna, pertanto quando il server utilizza la funzione URL get file contents per ottenere i contenuti, restituirà i contenuti di quel sito web.

Inoltre, se l’hacker utilizza un URL che punta a un file server locale, può facilmente ottenere alcuni file di credenziali sicuri da quel server. Lo stesso trucco può essere utilizzato anche per altre risorse web interne, come i servizi web del server FTP, i database e così via.

Tuttavia, attraverso alcuni reindirizzamenti nella rete interna, si possono ottenere altri dati sul server o sulla rete interna, come l’esistenza di alcune risorse, ecc. Vi sono vari tipi di SSRF:

“Content-Based” SSRf

“Boolean-Based” SSRF

“Error-Based” SSRf

Sebbene queste variazioni SSRF non forniscano dati specifici, forniranno all’hacker alcuni indizi per illustrare la topologia della rete interna. In realtà, ogni linguaggio di programmazione presenta funzioni vulnerabili simili a quelle iniziali. Così, consapevoli di ciò, gli sviluppatori dovrebbero fare più attenzione a tali vulnerabilità.

La protezione di importanti risorse interne dovrebbe essere rafforzata. Inoltre, disabilitare sul server l’uso dell’host locale e protocolli non-HTTP, quali file o FTP, che potrebbero esporlo a attacchi SSRF.

Attacchi SSRF noti

Capitol One ha subito una violazione dei dati che ha esposto 140.000 numeri di previdenza sociale, 80.000 numeri di conti bancari e 1 milione di numeri di assicurazione sociale. Il vettore di attacco iniziale era un exploit SSRF che esponeva le chiavi delle credenziali AWS; l’attaccante ha acquisito le chiavi di accesso AWS sfruttando SSRF per accedere al servizio di metadati AWS EC2. Grazie a queste chiavi, è stato poi in grado di elencare e sincronizzare i bucket S3 su un disco locale, ottenendo così l’accesso a tutti i dati in essi contenuti.

Anche Microsoft ne è stata vittima con Microsoft Exchange del 2021. Il gruppo Hafnium ha sfruttato la vulnerabilità CVE-2021-26855 SSRF, che gli ha permesso di autenticarsi prima come server Exchange e poi di intensificare gli attacchi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.