Gli aggressori stanno attaccando i siti web WordPress sfruttando una vulnerabilità critica nel plugin Post SMTP, che conta oltre 400.000 installazioni. Gli hacker stanno dirottando gli account amministratore e ottenendo il controllo completo sulle risorse vulnerabili.

Post SMTP è uno dei plugin più popolari per l’invio di email da siti WordPress. I suoi sviluppatori lo propongono come un’alternativa avanzata alla funzione standard wp_mail(), offrendo funzionalità avanzate e maggiore affidabilità.

La vulnerabilità è stata scoperta da un ricercatore di sicurezza di nome netranger, che l’ha segnalata a Wordfence l’11 ottobre. Le è stato assegnato l’identificatore CVE-2025-11833 (punteggio CVSS 9,8). Il bug interessa tutte le versioni di Post SMTP dalla 3.6.0 in poi.

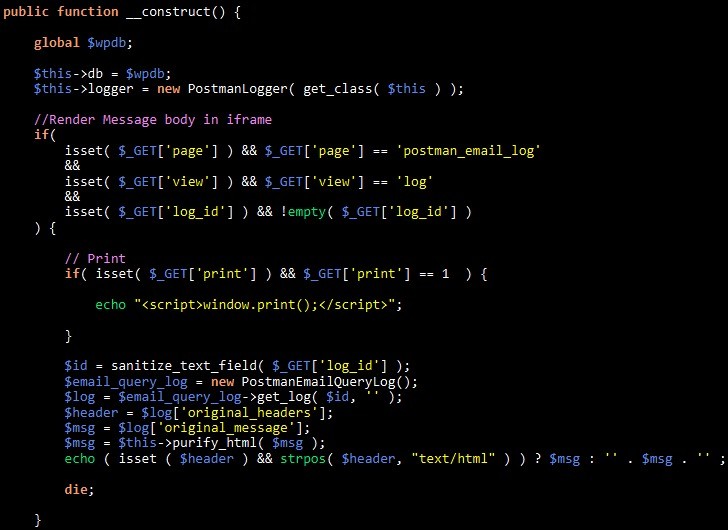

La radice del problema risiede nella mancanza di controllo dei diritti di accesso quando si utilizza la funzione _construct in PostmanEmailLogs.

Il componente responsabile della registrazione delle email inviate restituisce direttamente il contenuto del log su richiesta, senza verificare chi lo sta richiedendo. Di conseguenza, chiunque può leggere le email memorizzate nei log, inclusi i messaggi di reimpostazione della password con link per modificare le credenziali di amministratore. Intercettando un’email di questo tipo, un hacker criminale può modificare la password dell’amministratore e ottenere il controllo completo del sito.

Wordfence ha notificato allo sviluppatore del plugin la vulnerabilità critica il 15 ottobre, ma la patch è stata rilasciata solo il 29 ottobre: la versione 3.6.1 corregge il bug. Tuttavia, secondo le statistiche di WordPress.org, circa la metà degli utenti del plugin ha installato l’aggiornamento, il che significa che circa 200.000 siti web rimangono vulnerabili.

Quel che è peggio è che gli hacker stanno già sfruttando quest’ultima vulnerabilità. Secondo gli esperti, i tentativi di sfruttare la vulnerabilità CVE-2025-11833 sono stati registrati dal 1° novembre e, negli ultimi giorni, l’azienda ha bloccato oltre 4.500 attacchi di questo tipo sui siti web dei suoi clienti. Considerando che Wordfence protegge solo una parte dell’ecosistema WordPress, il numero effettivo di tentativi di hacking potrebbe essere nell’ordine delle decine di migliaia.

Vale la pena notare che questa è la seconda grave vulnerabilità scoperta in Post SMTP negli ultimi mesi. Nel luglio 2025, l’azienda di sicurezza informatica PatchStack ha scoperto una vulnerabilità simile , CVE-2025-24000. Questo bug consentiva anche la lettura dei log e l’intercettazione delle email di reimpostazione della password, anche da parte di utenti con privilegi minimi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…