La meccanica quantistica continua a essere un campo complesso e misterioso, difficile da spiegare e da comprendere allo stesso tempo. Questa branca della fisica studia comportamenti insoliti di particelle minime, fenomeni che stanno aprendo nuove possibilità scientifiche con potenziali applicazioni rivoluzionarie.

Nonostante le dichiarazioni e gli investimenti di colossi tecnologici come Microsoft e Google, l’informatica quantistica rimane meno visibile rispetto alla crescente attenzione rivolta all’intelligenza artificiale (IA). In generale, mentre l’IA è prevalentemente orientata al software e dipende dall’hardware esistente, la tecnologia quantistica richiede dispositivi fisici specializzati come sensori e computer quantistici, i quali oggi sono ancora ingombranti, costosi e rari.

Brian Hopkins, vicepresidente e analista capo di Forrester, sottolinea però l’incertezza sulle prospettive future: “Il potenziale c’è, ma il risultato finale resta da vedere. Gli esperimenti iniziali sono promettenti, ma serve ancora ricerca e computer più potenti per applicare realmente gli effetti quantistici all’IA”.

Secondo McKinsey, il mercato dell’informatica quantistica potrebbe raggiungere un valore di 97 miliardi di dollari entro il 2025, mentre quello dell’IA è stimato in migliaia di miliardi. Tuttavia, la cautela è d’obbligo: a metà ottobre alcuni analisti avevano previsto che titoli chiave dell’informatica quantistica potessero perdere fino al 62% del loro valore, alimentando i timori di una bolla speculativa.

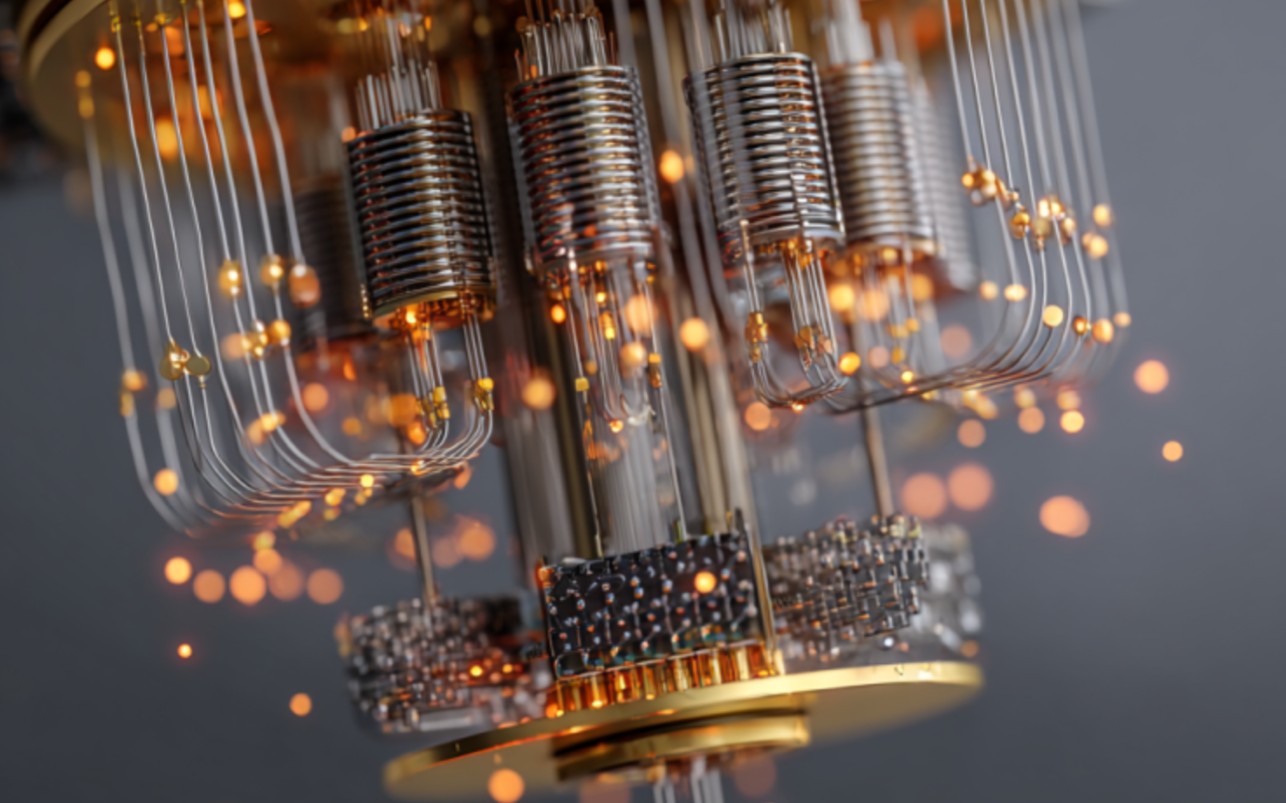

L’informatica quantistica affronta problemi diversi rispetto all’IA. Il comportamento dei qubit, l’unità fondamentale dei computer quantistici, è estremamente sensibile a luce, rumore e piccole variazioni ambientali. Come osservato da Elon Musk su X, i calcoli quantistici potrebbero funzionare al meglio in ambienti “simili a crateri lunari permanentemente in ombra”.

Queste macchine, grandi e ingombranti, richiedono temperature vicine allo zero assoluto e sofisticati sistemi laser. Recenti sviluppi, come l’uso di diamanti sintetici da parte di Element 6 – controllata del gioielliere De Beers – promettono di avvicinare il funzionamento dei computer quantistici a temperature più accessibili, con potenziali applicazioni pratiche.

Si stima che nel mondo esistano attualmente circa 200 computer quantistici, ma la Cina non ha reso noto il numero dei propri dispositivi. Nonostante ciò, gli esperti quantistici prevedono un impatto significativo. Rajeeb Hazra, CEO di Quantinuum, sottolinea che l’informatica quantistica potrebbe avere applicazioni paragonabili, se non superiori, a quelle dell’intelligenza artificiale.

Il professor Sir Peter Knight, fisico quantistico britannico, evidenzia che calcoli che richiederebbero l’eternità anche sui supercomputer più potenti possono essere eseguiti in pochi secondi grazie alla tecnologia quantistica. Tra le possibili applicazioni vi sono la scoperta di nuovi farmaci, la personalizzazione della medicina, metodi chimici più efficienti e sensori avanzati per misurazioni estremamente precise.

I sensori quantistici sono già stati integrati in prototipi per la scansione cerebrale non invasiva di bambini con patologie come l’epilessia. Inoltre, il “Quantum Compass” testato a Londra offre un’alternativa al GPS, funzionando anche in ambienti sotterranei dove i segnali satellitari falliscono. Secondo Michael Cuthbert, direttore del National Quantum Computing Centre del Regno Unito, tecnologie come orologi quantistici, giroscopi e magnetometri possono rafforzare la sicurezza e l’affidabilità dei sistemi di navigazione critici.

Anche grandi aziende come Airbus collaborano con IonQ per ottimizzare il carico di merci sugli aerei tramite algoritmi quantistici, riducendo il consumo di carburante. La National Grid del Regno Unito esplora la tecnologia quantistica per migliorare la gestione della produzione energetica e ridurre interruzioni dovute a picchi di domanda.

Uno degli aspetti più delicati riguarda la crittografia. La potenza dei computer quantistici potrebbe un giorno superare gli attuali sistemi di protezione dei dati personali e industriali, un fenomeno noto come “Q-Day”. Gli esperti raccomandano di sviluppare subito tecnologie di crittografia resistenti ai computer quantistici.

Brian Hopkins stima che dispositivi capaci di decifrare dati crittografati possano arrivare già intorno al 2030. Aziende come Apple e la piattaforma Signal hanno introdotto chiavi post-quantistiche, ma non possono essere applicate ai dati già cifrati. Daniel Shiu, ex capo della crittografia presso il GCHQ, ha avvertito che i dati dei cittadini britannici sono a rischio di decifrazione da parte di attacchi sponsorizzati dallo Stato cinese.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…