Gli specialisti del gruppo VUSec della Libera Università di Amsterdam hanno presentato una nuova variante dell’attacco Spectre v2, che colpisce i sistemi Linux basati sui moderni processori Intel.

I problemi di Spectre e Meltdown sono stati divulgati nel 2018. Ricordiamo che questi difetti fondamentali nell’architettura del processore hanno reso facile rompere l’isolamento dello spazio degli indirizzi, leggere password, chiavi di crittografia, numeri di carte bancarie, dati arbitrari dal sistema e altre applicazioni utente, aggirando qualsiasi misura di sicurezza e su qualsiasi sistema operativo.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Ad oggi, i produttori di processori e altre aziende stanno sviluppando difese hardware e software contro tali attacchi, ma i ricercatori continuano a trovare nuove soluzioni alternative.

Così, diversi anni fa, sono state scoperte varianti degli attacchi della classe Spectre: Branch Target Injection (BTI). Intel aveva precedentemente assegnato questi problemi le rispettive CVE-2022-0001 e CVE-2022-0002.

Questa settimana, gli esperti di VUSec hanno pubblicato i risultati di un nuovo studio che descrive nei dettagli il primo exploit per Spectre v2, mirato al kernel Linux, che è una modifica dello stesso attacco BHI.

I ricercatori hanno dimostrato che l’attacco, chiamato Native BHI, funziona anche contro i più recenti processori Intel e il tasso di perdita di memoria arbitraria del kernel è di 3,5 KB/s. Al problema è stato assegnato CVE-2024-2201.

In un attacco Spectre v2, un aggressore senza privilegi fa sì che il kernel salti speculativamente su un cosiddetto gadget che trasmette dati all’aggressore. Per prevenire tali attacchi è necessario escludere la possibilità di utilizzare gadget del kernel.

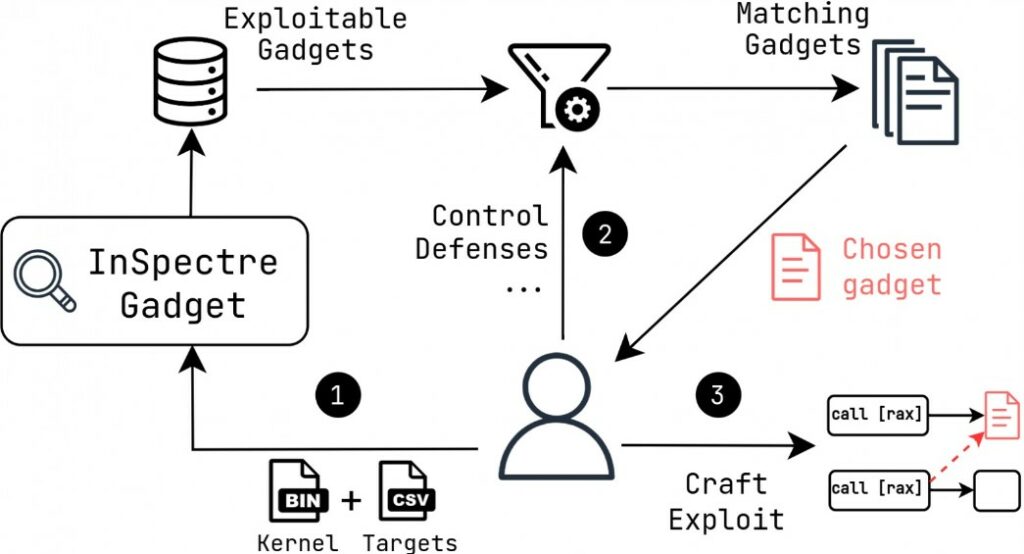

Tuttavia, i ricercatori hanno sviluppato un nuovo strumento chiamato InSpectre Gadget , in grado di identificare nuovi gadget del kernel Linux che possono essere sfruttati.

Il Centro di coordinamento CERT (CERT/CC) ha già emesso un proprio avvertimento, secondo il quale la questione CVE-2024-2201 consente agli aggressori non autenticati di leggere dati di memoria arbitrari utilizzando l’esecuzione speculativa e aggirando i meccanismi di protezione esistenti.

“La ricerca attuale indica che le tecniche di protezione esistenti per disabilitare l’eBPF privilegiato e abilitare l’IBT (Fine) sono insufficienti per prevenire lo sfruttamento di BHI contro il kernel/hypervisor”, ha affermato il CERT.

In risposta a ciò, i rappresentanti di Intel hanno aggiornato le linee guida originali sulla protezione contro Spectre opzione 2. L’azienda suggerisce ora di disabilitare la funzionalità non privilegiata di Extended Berkeley Packet Filter (eBPF), nonché di abilitare Enhanced Indirect Branch Restricted Speculation (eIBRS) e Supervisor Protezione esecuzione modalità (SMEP) .

Inoltre, Intel consiglia di aggiungere istruzioni LFENCE (Load Fence) in determinati punti del codice per fungere da punti di serializzazione e di implementare sequenze di codice che cancellano il Branch History Buffer (BHB) durante la transizione tra diversi domini di sicurezza.

Intel ha inoltre sottolineato che i futuri processori saranno protetti da tali attacchi a livello hardware.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.