Un nuovo gruppo di hacker legato al Partito Comunista Cinese è stato identificato dagli esperti di Palo Alto Networks.

L’Unità 42, divisione di intelligence sulle minacce della società californiana, ha pubblicato un rapporto che svela l’esistenza di “Phantom Taurus”, una struttura statale impegnata da anni in attività di spionaggio informatico contro istituzioni governative e diplomatiche.

Secondo il documento, negli ultimi tre anni il gruppo ha condotto operazioni clandestine contro ministeri degli Esteri, ambasciate e società di telecomunicazioni in Medio Oriente, Africa e Asia.

Le informazioni trafugate riguardano temi geopolitici, relazioni estere e attività militari, in linea con le priorità strategiche del governo cinese. Gli attacchi, spesso sincronizzati con eventi internazionali o crisi regionali, confermano un obiettivo chiaramente orientato all’intelligence.

Gli analisti hanno confrontato Phantom Taurus con altri noti attori di minaccia come APT 27 (Iron Taurus), APT 41 (Winnti) e Mustang Panda. Pur utilizzando un’infrastruttura comune agli hacker cinesi, il gruppo si distingue per strumenti personalizzati e tecniche difficilmente rilevabili, con un livello di occultamento più sofisticato.

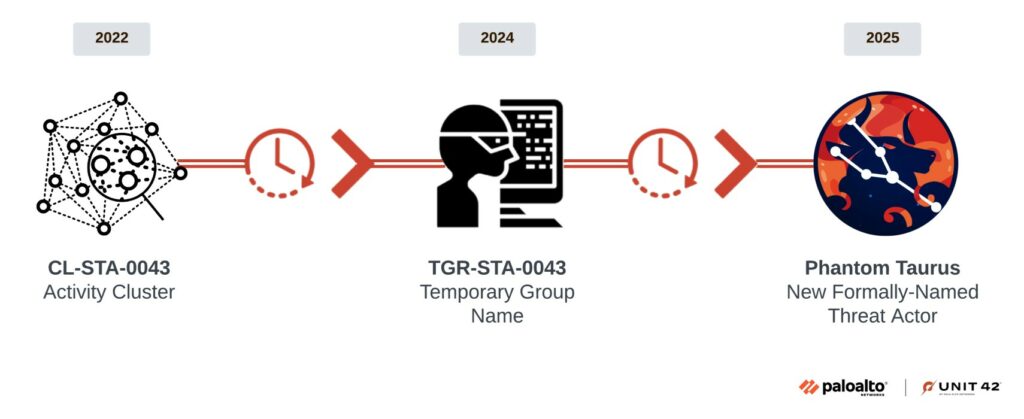

Il gruppo è stato individuato per la prima volta nel 2023 con l’identificativo CL-STA-0043 e successivamente associato all’operazione denominata “Diplomatic Specter”. Inizialmente concentrato sul furto di comunicazioni via e-mail, dal 2025 ha ampliato le sue capacità, puntando direttamente ai database governativi.

Utilizzando uno script chiamato “mssq.bat”, gli hacker si sono collegati ai server SQL per estrarre informazioni da paesi come Afghanistan e Pakistan, segnando un’evidente escalation delle proprie tecniche.

Tra le novità emerse, i ricercatori hanno rilevato lo sviluppo di un nuovo toolkit malevolo, denominato “NET-STAR”, progettato per compromettere i server Microsoft IIS, spesso impiegati dalle amministrazioni pubbliche.

Questo strumento consente furti di file, interrogazioni ai database e comunicazioni criptate, con funzionalità avanzate per evitare la rilevazione da parte di sistemi di sicurezza e software antivirus.

Palo Alto Networks, che ha condiviso i risultati dell’indagine con la Cyber Threat Alliance (CTA), sottolinea l’urgenza di rafforzare i sistemi di protezione, in particolare il monitoraggio dei server IIS e dei database, al fine di prevenire intrusioni difficilmente rilevabili. L’azienda americana, fondata nel 2005 a Santa Clara e oggi tra i principali operatori globali della cybersecurity, è entrata nel 2025 per la prima volta nella classifica Fortune 500, al numero 470.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…