Dopo la scoperta di una falla con conseguenze più che pericolose per la privacy dei propri utenti, Tor ha aggiornato il proprio browser e sta per cessare il supporto degli URL basati sui servizi onion v2, i quali dovranno essere migrati alla v3 entro settembre 2021, dopo l’uscita della versione 10.5.

Tor non è solo una rete P2P ma anche un browser. Un recente aggiornamento di Tor Browser ha corretto diversi bug tra cui una vulnerabilità piuttosto grave per gli utenti. Questa falla, che si basa sulla versione 2 dei suoi servizi onion, ha infatti permesso ad alcuni siti di tracciare gli utenti dalle applicazioni installate sui propri dispositivi.

La vulnerabilità ha quindi perseguitato gli utenti attraverso i browser, consentendo a qualsiasi sito Web o governo di rintracciare il vero indirizzo IP di un utente, il che va contro il principio fondamentale del progetto Tor.

Ma rimaneva ancora una cosa da fare, migrare le vecchie versioni delle url v2 alla v3. Le url v3, sono URL lunghe 56 caratteri che, come spiegano gli sviluppatori di Tor Browser, offrono maggiori garanzie in termini di sicurezza, compreso l’utilizzo di una crittografia più solida e la prevenzione contro attacchi brute-force.

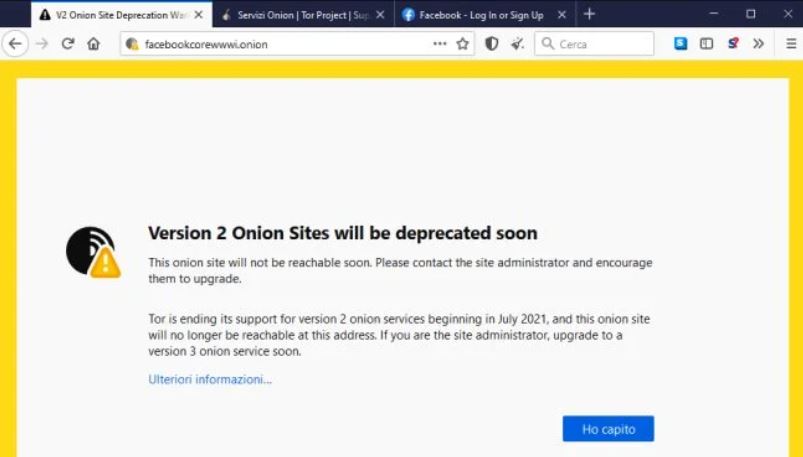

“Gli URL sotto la V2 dei servizi onion non sono più supportati dal 15 luglio 2021”

Ha riportato il progetto TOR. Infatti, digitando un vecchio url V2, si ha il seguente messaggio.

Nel suo annuncio, il progetto ha affermato che avrebbe iniziato ad eliminare gli URL V2 dei servizi onion informando prima gli operatori e gli utenti che li utilizzano. A partire dal 15 luglio, Tor non supporterà più gli URL V2 e il loro supporto verrà rimosso dal codebase del browser.

Al fine di garantire che ogni utente e amministratore del sito Web venga avvisato di questa modifica, verrà visualizzato questo messaggio che avverte gli utenti di migrare alla versione 3,

Con il lancio di Tor Browser 10.5 debuttano anche i bridge relay gestiti da volontari che non vengono aggiunti alla directory pubblica di Tor. In quei Paesi dove vige la più stretta censura gli utenti possono richiedere l’utilizzo di un bridge in modo da raggiungere comunque i siti web diversamente non consultabili.

Il progetto TOR sta facendo moltissimo per la privacy, soprattutto per garantire l’accessibilità al web in quei stati dove vige una censura troppo severa, oppure per aiutare i giornalisti a fare il loro lavoro. in totale sicurezza.

Le Darknet, ricordiamoci, è sempre una “risvolto” non voluto che gli uomini hanno creato per i loro fini illeciti. La rete Onion era nata per ben altro motivo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.