L’Università di Harvard ha confermato di essere stata colpita da una recente campagna che ha sfruttato una vulnerabilità che coinvolge il sistema E-Business Suite (EBS) di Oracle.

In una dichiarazione a Recorded Future News, l’università ha affermato di stare indagando sulle recenti denunce di hacker secondo cui i dati sarebbero stati rubati dal sistema. I funzionari hanno confermato che l’incidente “ha un impatto su un numero limitato di soggetti associati a una piccola unità amministrativa”.

“Harvard è a conoscenza di segnalazioni secondo cui dati associati all’Università sarebbero stati ottenuti a causa di una vulnerabilità zero-day nel sistema Oracle E-Business Suite. Questo problema ha avuto ripercussioni su molti clienti di Oracle E-Business Suite e non riguarda esclusivamente Harvard”, ha affermato un portavoce dell’università.

“Dopo aver ricevuto la segnalazione da Oracle, abbiamo applicato una patch per correggere la vulnerabilità. Continuiamo a monitorare e non abbiamo prove di compromissione di altri sistemi universitari.”

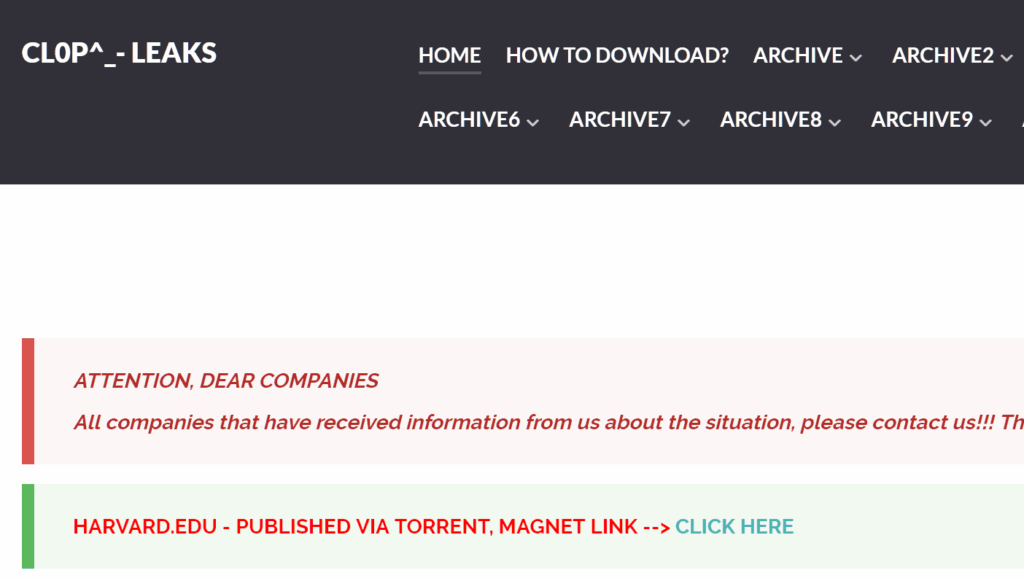

Sabato, l’Università di Harvard è stata inserita nel sito di fuga di notizie di una gang russa di ransomware nota come Clop, che da settimane sostiene di aver rubato enormi quantità di dati sfruttando le vulnerabilità di Oracle E-Business Suite, una popolare piattaforma aziendale contenente diverse applicazioni per la gestione di finanza, risorse umane e funzioni della catena di fornitura.

L’FBI e i funzionari della sicurezza informatica nel Regno Unito hanno confermato le segnalazioni della società di sicurezza Mandiant, di proprietà di Google, secondo cui la campagna era legata allo sfruttamento della vulnerabilità identificata come CVE-2025-61882.

Il vicedirettore dell’FBI Brett Leatherman ha affermato che CVE-2025-61882 è una vulnerabilità che richiede di “interrompere immediatamente l’attività e correggere la vulnerabilità”. Questo fine settimana, Oracle ha pubblicato un nuovo avviso che avvisa i clienti di un’altra vulnerabilità, CVE-2025-61884, che potrebbe avere un impatto su Oracle E-Business Suite.

La campagna contro E-Business Suite è iniziata due settimane fa, quando alcuni hacker che sostenevano di essere legati a Clop hanno tentato di estorcere denaro ai dirigenti aziendali minacciando di divulgare informazioni sensibili che, a loro dire, erano state rubate tramite la piattaforma. Oracle ha confermato la campagna , ma inizialmente ha affermato che gli hacker stavano sfruttando bug risolti in un aggiornamento di luglio, senza specificare quali vulnerabilità fossero state sfruttate.

Austin Larsen, analista principale delle minacce presso Google Threat Intelligence Group, ha affermato di essere a conoscenza di decine di vittime, ma “si prevede che ce ne saranno molte di più. In base alla portata delle precedenti campagne CL0P, è probabile che ce ne siano più di cento”, ha affermato.

La scorsa settimana Mandiant ha affermato che gli hacker hanno probabilmente concatenato diverse vulnerabilità distinte, tra cui CVE-2025-61882, per ottenere l’accesso alla piattaforma e “rubare enormi quantità di dati dei clienti”.

Leatherman dell’FBI ha affermato che i clienti di Oracle E-Business Suite dovrebbero isolare i server potenzialmente interessati e monitorare i canali di intelligence sulle minacce perché “l’attività di exploit potrebbe intensificarsi rapidamente”.

“Oracle EBS rimane un sistema ERP fondamentale per le grandi aziende e gli ambienti del settore pubblico, il che significa che gli aggressori hanno ogni incentivo a sfruttarlo rapidamente”, ha spiegato. “Se sospettate una compromissione, contattateci.”

Cynthia Kaiser, ex vicedirettrice della divisione informatica dell’FBI, che ora lavora per la società di risposta agli incidenti Halcyon, ha affermato che il primo contatto e-mail osservato da Clop è iniziato a fine settembre.

“Finora abbiamo ricevuto richieste di riscatto da sette a otto cifre”, ha affermato Kaiser in merito alle richieste di riscatto di Clop, aggiungendo che gli hacker hanno condiviso screenshot ed elenchi di filetree per dimostrare di aver avuto accesso ai dati.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…