Questa settimana, un ricercatore di sicurezza di Trustwave ha rivelato un difetto di escalation dei privilegi nei dongle USB LTE di Huawei. Un dongle USB è un componente hardware che può essere collegato a laptop o computer desktop, proprio come una chiavetta USB, per accedere a Internet.

Tuttavia, mentre il ricercatore analizzava rapidamente i driver dei dispositivi LTE di Huawei, ha scoperto delle autorizzazioni improprie in quanto Il driver di Huawei LTE si avviava automaticamente con autorizzazioni massime. Martin Rakhmanov, Security Research Manager di Trustwave, ha informato Huawei delle sue scoperte nel dongle USB LTE di Huawei modello E3372.

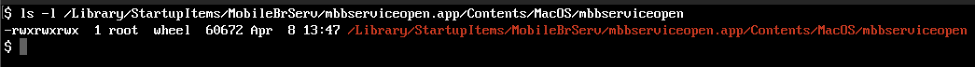

Durante la navigazione tra i file del driver installati dal dongle sul suo computer Mac OSX, il ricercatore ha trovato il seguente file che veniva eseguito automaticamente ogni volta che il dongle USB veniva collegato:

/Library/StartupItems/MobileBrServ/mbbserviceopen.app/Contents/MacOS/mbbserviceopen

Collegando il dispositivo USB, questo file apriva un browser Web con l’interfaccia di gestione del dispositivo di Huawei. Ad uno sguardo più attento, Rakhmanov ha notato che questo file “mbbserviceopen” veniva eseguito con i permessi completi (777):

E questo era un reale problema.

“Tutto ciò che un utente malintenzionato deve fare è sostituire il file con il proprio codice e attendere che un utente legittimo inizi a utilizzare il servizio dati cellulare tramite il dispositivo Huawei”

afferma Rakhmanov.

Gli attacchi di escalation dei privilegi si basano sul fatto che un utente con accesso limitato a un sistema sia in grado di ottenere un livello di accesso più elevato, in modo illecito, ad esempio tramite un exploit di vulnerabilità o autorizzazioni improprie sui file condivisi.

Poiché questa particolare vulnerabilità si basa sulla manomissione del software del driver Huawei installato su un computer, è necessario l’accesso locale o fisico al computer, rendendo questo un caso di escalation dei privilegi locali. Huawei ha confermato la vulnerabilità (seppur con un impatto limitato) e ha emesso un avviso con le delle istruzioni di riparazione.

Huawei ha consigliato agli utenti del suo dongle USB LTE (E3372) di ottenere i file del driver “Hi Link” dal proprio sito web per risolvere questo problema.

“La sicurezza dei clienti è la massima priorità di Huawei e, come tutte le aziende responsabili, se vengono scoperte vulnerabilità, incoraggiamo le persone a segnalarle al nostro Product Security Incident Response Team – PSIRT@huawei.com “, ha detto un portavoce di Huawei.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.