Un concorrente di Ethereum (ETH) sta subendo un duro colpo dopo che gli hacker hanno prosciugato circa 100 milioni di dollari in criptovaluta dal suo bridge crittografico.

Il team di Harmony (ONE) afferma che la violazione si è verificata la mattina del 24 giugno sul bridge Horizon, che consente agli utenti di spostare la criptovalita tra Ethereum, Binance Smart Chain e Harmony.

Cybersecurity Awareness efficace? Scopri BETTI RHC!Sei un’azienda innovativa, che crede nella diffusione dei concetti attraverso metodi non convenzionali? Il fumetto Betti RHC nasce con questo spirito: trasformare la formazione in cybersecurity in un’esperienza coinvolgente, narrativa e memorabile. Attraverso una Graphic Novel dal linguaggio diretto e contemporaneo, Red Hot Cyber racconta scenari realistici di attacchi informatici, errori umani e buone pratiche, rendendo accessibili anche i temi più complessi della sicurezza digitale.

Contattaci tramite WhatsApp al numero 375 593 1011o alla casella di posta graphicnovel@redhotcyber.com per saperne di più.Supporta Red Hot Cyber

- Seguendo RHC su Google news

- Seguendo RHC su Telegram

- Seguendo RHC su WhatsApp

- Acquistando il fumetto sul Cybersecurity Awareness

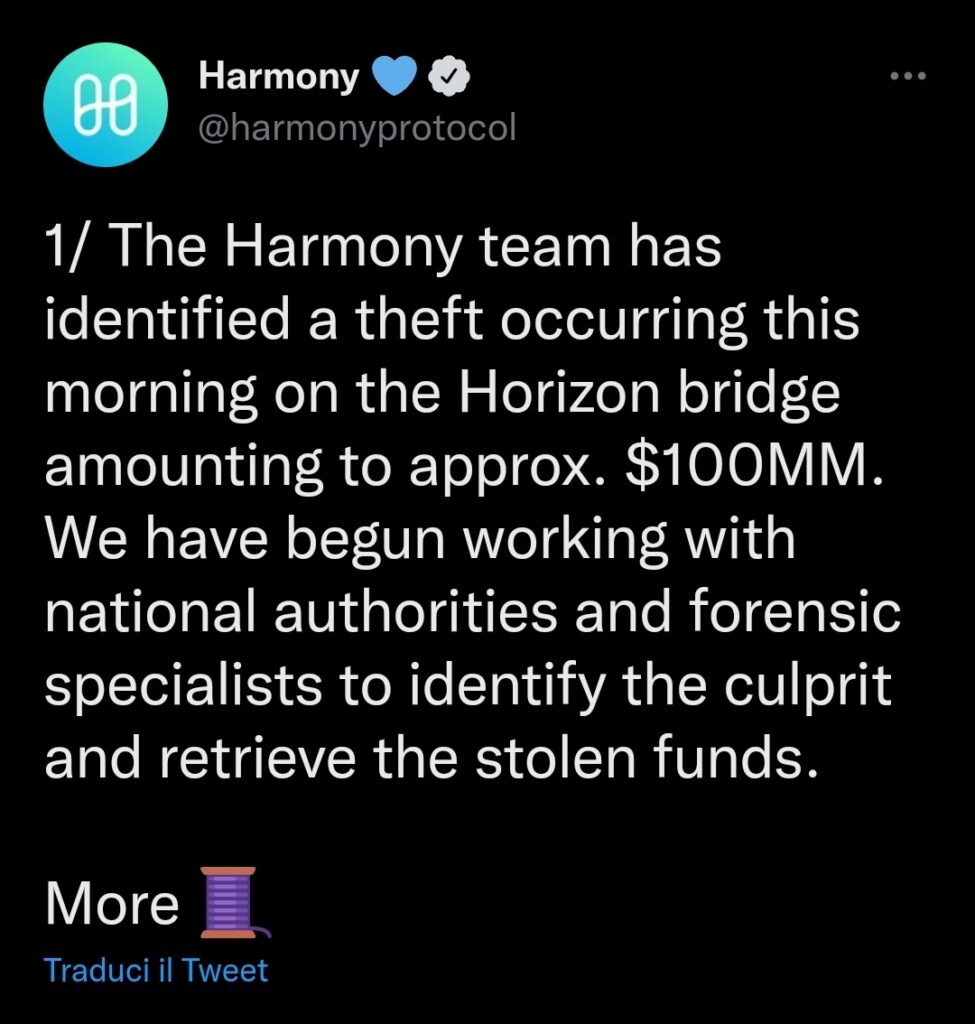

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti alla nostra newsletter settimanale per non perdere nessun articolo.“Il team di Harmony ha identificato un furto avvenuto questa mattina sul bridge Horizon per un importo di circa 100 milioni di dollari. Abbiamo iniziato a lavorare con le autorità nazionali e gli specialisti forensi per identificare il colpevole e recuperare i fondi rubati”.

Harmony ha raggiunto un massimo di 0,0268 dollari il 23 giugno prima di scendere a un minimo di 0,0236 dollari il 24 giugno, un calo di quasi il 12% nel giro di poche ore. Da allora ONE è rimbalzato e viene scambiato a 0,025 al momento della scrittura.

Secondo la società di analisi blockchain Elliptic, risorse crittografiche per un valore di 99,7 milioni di dollari sono state rubate dalla Binance Smart Chain e dalle blockchain di Ethereum.

Elliptic afferma anche che gli asset rubati includono i token nativi delle due blockchain e varie stablecoin progettate per mantenere un ancoraggio al dollaro USA.

“Sono stati presi diversi asset, tra cui ETH, BNB, Tether (USDT), USD Coin (USDC) e Dai (DAI). I token rubati sono stati ora scambiati con ETH utilizzando scambi decentralizzati, una tecnica comunemente vista con questi hack”.

L’attacco a Horizon, che offre trasferimenti cross-chain tra Ethereum e la Smart Chain di Binance, segna il terzo importante attacco di bridge quest’anno. A febbraio, gli hacker hanno rubato più di 300 milioni di dollari dal ponte di Wormhole, seguiti da un furto di 620 milioni di dollari dal ponte Ronin un mese dopo.

Abbiamo chiesto un commento all’esperto di criptovalute della community di RHC, Matteo Rumano’ il quale ha detto:

“Io penso che tutte le chain, dopo la questione Terra, debbano rivedere il proprio progetto, specialmente chi ha stablecoin algoritmiche (come era UST) nel proprio ecosistema. I bridge è risaputo che sono il punto più debole della finanza decentralizzata, per cui bisogna prestare attenzione e comprenderne i rischi”.

L’attacco a Horizon, che offre trasferimenti cross-chain tra Ethereum e la Smart Chain di Binance, segna il terzo importante attacco di bridge quest’anno. A febbraio, gli hacker hanno rubato più di 300 milioni di dollari dal ponte di Wormhole, seguiti da un furto di 620 milioni di dollari dal ponte Ronin un mese dopo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.