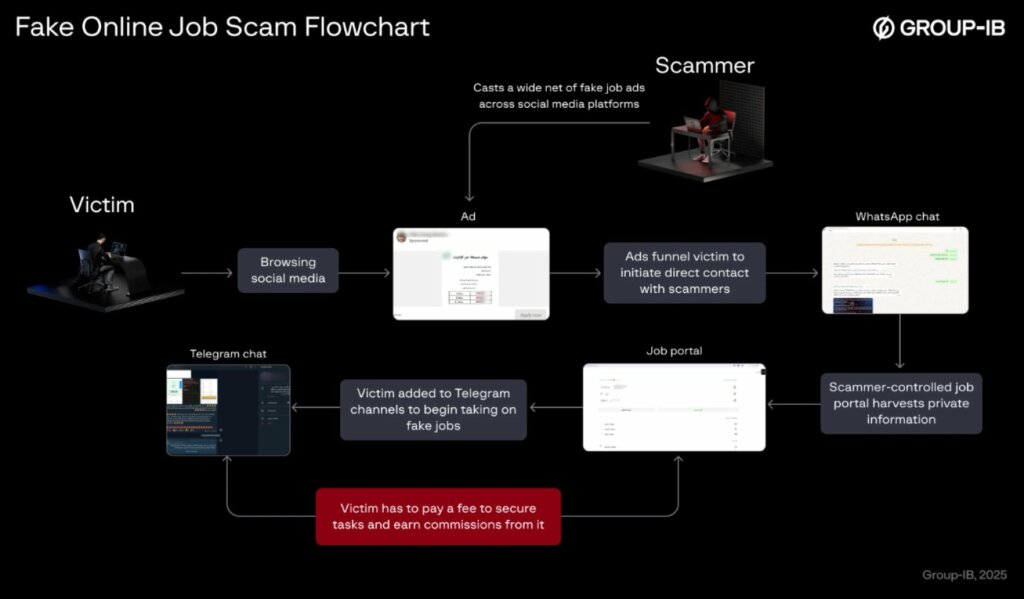

Annunci di lavoro fraudolenti che promettono guadagni facili e lavoro da remoto continuano a inondare i social media, in particolare in Medio Oriente e Nord Africa. Con il pretesto di lavori part-time che non richiedono esperienza, i truffatori raccolgono dati personali ed estorcono denaro.

Secondo l’analisi di Group-IB, dietro tutto questo ci sono gruppi coordinati che si spacciano per marchi noti ed enti governativi. Il programma inizia con annunci pubblicati su piattaforme come Facebook, Instagram, TikTok e Telegram. Gli annunci sono progettati professionalmente, presentano loghi di aziende note, recensioni positive e promettono fino a 170 dollari per azioni semplici come “Mi piace”, recensioni e completamento di sondaggi.

Gli annunci sono localizzati per Paese e persino per dialetto, utilizzando valute locali e una terminologia familiare, il che li rende particolarmente persuasivi. Dopo aver risposto, l’utente viene indirizzato a un’app di messaggistica dove può comunicare con un “recruiter” che dovrebbe verificare le sue credenziali.

L’utente viene quindi indirizzato a un sito web falso, camuffato da portale di lavoro. Lì, gli viene chiesto di registrarsi, caricare documenti, inserire le informazioni bancarie e persino depositare denaro, apparentemente per attivare delle attività. Dopodiché, il controllo viene trasferito a un altro membro del gruppo, questa volta su Telegram, che supervisiona il “lavoro” e monitora gli ulteriori trasferimenti.

Per creare fiducia, spiegano gli analisti di Group-IB, i truffatori pagano piccole somme di denaro nelle fasi iniziali del loro piano. Tuttavia, poi convincono le vittime a pagare di più per attività più redditizie. Una volta che la somma diventa elevata, i pagamenti si interrompono, i conti scompaiono e tutti i contatti vengono interrotti. Identificare i truffatori diventa praticamente impossibile.

L’analisi di Group-IB mostra che questi schemi prendono di mira un vasto pubblico, dagli adolescenti agli anziani. Prendono di mira principalmente i paesi della regione MENA: Egitto, Emirati Arabi Uniti, Arabia Saudita, Algeria, Iraq, Giordania e altri. Il più delle volte, i siti web e i loghi di marketplace, banche e ministeri governativi vengono falsificati. I gruppi stessi operano in modo organizzato: gestiscono più account, replicano modelli di messaggistica e utilizzano gli stessi metodi per trasferire le vittime tra le piattaforme.

Nel 2025, gli specialisti del Group-IB hanno identificato oltre 1.500 annunci di questo tipo, anche se la portata effettiva è probabilmente significativamente più elevata. Gli slogan utilizzati – “guadagna soldi dal tuo telefono”, “lavoro facile da casa”, “guadagni facili” – sono ripetuti in diverse versioni e in diversi Paesi.

I siti web scoperti condividono uno schema comune: un modulo di accesso, una finta interfaccia “task” e un collegamento rapido alle app di messaggistica. Gli account dei truffatori hanno nomi, foto e stili di comunicazione simili. Tutto ciò indica un’infrastruttura unificata che opera secondo un piano ben definito.

Questi annunci non sono tentativi isolati di inganno, ma piuttosto un sistema su larga scala con una struttura chiara e mirato a chi è finanziariamente vulnerabile.

Sfruttando la fiducia nei marchi e le caratteristiche intrinseche dei social media, i truffatori costruiscono una complessa catena di interazioni, in cui ogni fase è finalizzata al profitto.

Per i privati:

Per aziende e piattaforme:

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…