Una vulnerabilità nella piattaforma di automazione del flusso di lavoro n8n , utilizzata in tutto il mondo, consente agli aggressori di eseguire codice arbitrario da remoto. Il bug, identificato come CVE-2025-68613, ha un punteggio CVSS pari a 9,9 su 10.

In determinate condizioni, consente la compromissione completa del sistema, incluso l’accesso a dati sensibili e la possibilità di modificare script esistenti o eseguire comandi a livello di sistema operativo.

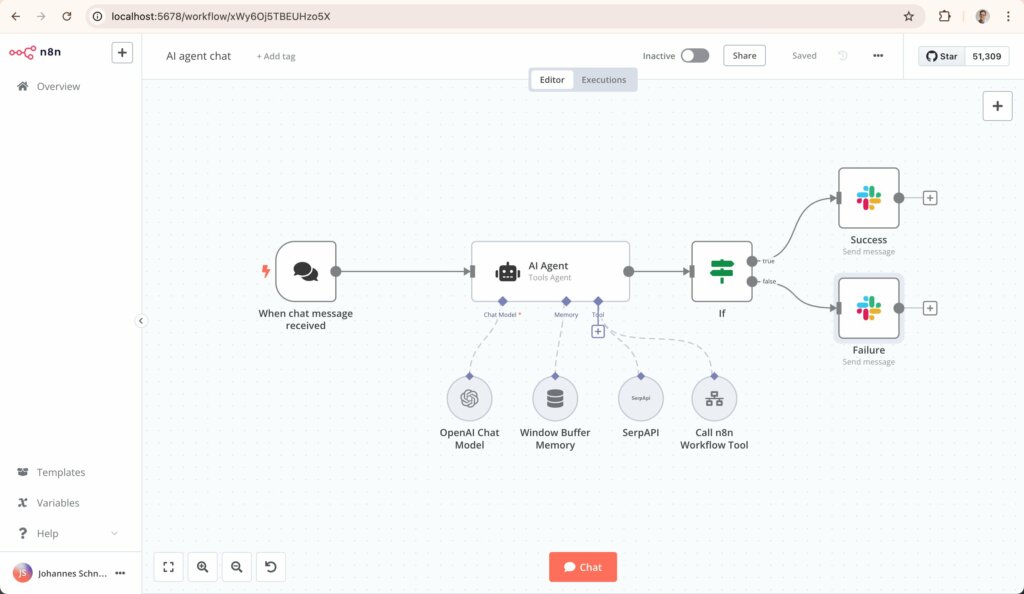

n8n – Secure Workflow Automation for Technical Teams è una piattaforma avanzata di workflow automation progettata per team tecnici che necessitano di automatizzare compiti e processi tra applicazioni, dati e servizi con un elevato grado di controllo, sicurezza e flessibilità.

A differenza di molti strumenti di automazione consumer-oriented, n8n combina una interfaccia visiva drag-and-drop con la possibilità di inserire codice personalizzato (JavaScript o Python) dove necessario, permettendo di costruire flussi di lavoro complessi che integrano API, trigger, condizioni logiche e azioni multi-step. La sua architettura “fair code”, open-source e self-hostable consente alle organizzazioni di mantenere il pieno controllo dei dati e dell’infrastruttura, soddisfacendo al contempo i requisiti di sicurezza e conformità avanzata.

La vulnerabilità si manifesta nel modo in cui n8n elabora le espressioni inserite dagli utenti autorizzati durante la configurazione dei flussi di lavoro. In alcuni casi, queste espressioni possono essere interpretate in un contesto di esecuzione non sufficientemente isolato dall’ambiente principale.

Se sfruttata da un aggressore con accesso al sistema, la vulnerabilità può eseguire codice arbitrario con gli stessi privilegi del processo n8n in esecuzione.

Il problema riguarda tutte le versioni dalla 0.211.0 alla 1.120.3 incluse.

Gli aggiornamenti che correggono la vulnerabilità sono disponibili per le versioni 1.120.4, 1.121.1 e 1.122.0. Secondo Censys, al 22 dicembre erano presenti online oltre 103.000 istanze potenzialmente vulnerabili di n8n. Il numero maggiore si trova negli Stati Uniti, in Germania, Francia, Brasile e Singapore.

Data la criticità della vulnerabilità, si consiglia vivamente agli amministratori di installare le patch il prima possibile. Nei casi in cui non sia possibile un aggiornamento tempestivo, limitare la creazione e la modifica del flusso di lavoro ai soli utenti attendibili ed eseguire n8n in un ambiente isolato con privilegi minimi e restrizioni di accesso alla rete.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…