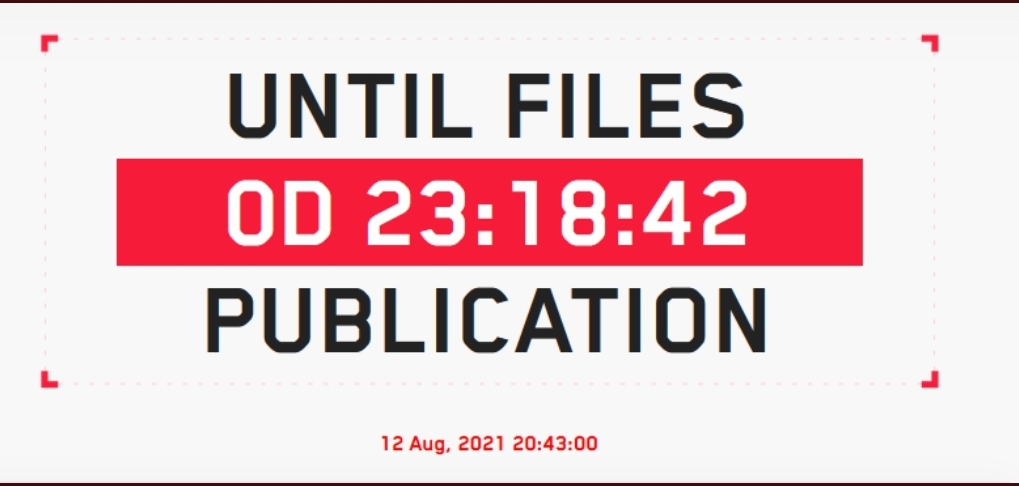

Lockbit ha riportato indietro il suo orologio, impostandolo alla 20:43 UTC di oggi, 12 agosto 2021 per il rilascio di nuovi file.

Ieri sono stati rilasciati 2.384 file che sono però risultati inaccessibili a causa di interruzioni del dominio TOR, presumibilmente per motivi di intenso traffico.

È interessante osservare il processo di negoziazione che sta avvenendo tra Accenture e la cyber gang ransomware Lockbit.

Nel corso della prima tornata l’azienda, come abbiamo riportato ieri, ha cercato di tacere l’accaduto e ha dimostrato la sua inaccessibilità.

Accenture ha scelto di non fornire ulteriori informazioni sull’accaduto, mentre nel frattempo, l’attenzione ha attirato il pubblico infosec sulle conseguenze dell’attacco ransomware, quando hanno iniziato ad essere pubblicate in rete le notizie della violazione: 6TB e un riscatto di 50 milioni di dollari come riportato nel post precedente.

Ieri, LockBit, dopo aver azzerato il contatore, ha presentato al pubblico documenti di marketing che non contenevano informazioni riservate. Allo stesso tempo, il contatore ha iniziato un nuovo conto alla rovescia.

Probabilmente, tra poche ore (5 per la precisione al momento in cui scriviamo), si potrà sapere la sorte delle successive trattative.

Pertanto osserviamo la questione con attenzione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.