I criminali informatici stanno diventando sempre più furbi e hanno trovato un nuovo modo per sfruttare i protocolli di sicurezza aziendali. Sembra incredibile, ma è vero: stanno usando una funzionalità di autenticazione Microsoft legittima per rubare gli account utente.

Il team di ricerca di Proofpoint ha rilevato un aumento del “Device Code Phishing”, una tecnica di phishing che convince le vittime a concedere il controllo completo dei propri account semplicemente inserendo un codice su un sito web attendibile. È come se i malintenzionati avessero trovato un modo per trasformare i protocolli di sicurezza in una debolezza. Ma come funziona esattamente questa tecnica? E cosa possono fare le aziende per proteggersi? Scopriamolo!

“La tradizionale consapevolezza del phishing spesso enfatizza la verifica della legittimità degli URL. Questo approccio non affronta efficacemente il phishing tramite codice dispositivo, in cui agli utenti viene chiesto di inserire un codice dispositivo sul portale Microsoft attendibile”, hanno riportato gli esperti nel loro rapporto.

La campagna evidenzia un cambiamento di tattica: invece di rubare direttamente le password, gli hacker rubano le “chiavi” dell’account stesso tramite il protocollo OAuth 2.0. L’attacco sfrutta il flusso di autorizzazione del dispositivo, una funzionalità progettata per aiutare gli utenti ad accedere a dispositivi con capacità di input limitate, come smart TV o stampanti. Quando il dispositivo è legittimo, visualizza un codice e l’utente lo inserisce su un computer o telefono separato per autorizzare l’accesso.

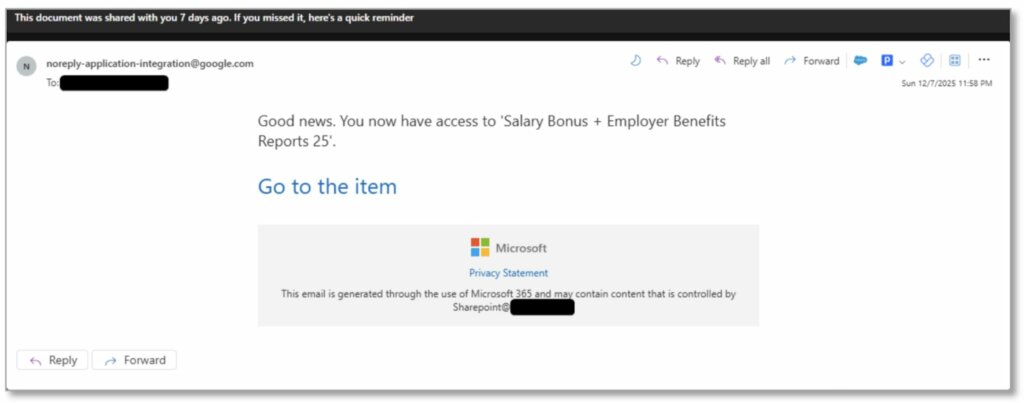

Gli aggressori hanno dirottato questo processo. Inviano email di phishing contenenti un codice e un link al portale di accesso ufficiale di Microsoft (microsoft.com/devicelogin). Poiché l’URL è legittimo, la formazione standard sul phishing spesso fallisce. Questa non è una tecnica isolata utilizzata da un singolo gruppo. I ricercatori di Proofpoint hanno osservato “molteplici cluster di minacce, sia di matrice statale che motivate da interessi finanziari”, che adottano questo metodo.

Una volta che l’utente inserisce il codice, all’applicazione dannosa dell’aggressore viene concesso un token che consente l’accesso persistente all’account Microsoft 365 della vittima. Questo accesso può essere utilizzato per “esfiltrare dati e altro ancora”, spesso aggirando la necessità di conoscere la password dell’utente nelle sessioni future.

L’Account Takeover (ATO) è una tecnica di attacco informatico in cui un criminale ottiene il controllo completo di un account legittimo, impersonando l’utente reale senza destare sospetti immediati. A differenza delle violazioni tradizionali, l’ATO non richiede necessariamente il furto della password: gli attaccanti possono sfruttare token di autenticazione, flussi OAuth o meccanismi di accesso legittimi per entrare nell’account in modo del tutto valido dal punto di vista tecnico. Questo rende l’attacco particolarmente insidioso, perché i sistemi di sicurezza registrano l’accesso come regolare.

Una volta compromesso l’account, l’attaccante può leggere email, accedere a documenti riservati, creare regole di inoltro invisibili, avviare frodi interne o mantenere un accesso persistente nel tempo, anche dopo il cambio della password. L’Account Takeover è oggi una delle minacce più pericolose per le organizzazioni, perché sfrutta la fiducia riposta nei meccanismi di autenticazione moderni e nella stessa identità digitale dell’utente, trasformando un accesso legittimo in un vettore di compromissione.

La chiave del successo di questi attacchi risiede nella manipolazione della psicologia degli utenti. Un senso di urgenza viene creato dalle esche, che spesso mimano avvisi di sicurezza o richieste amministrative. Gli aggressori, rappresentando l’attacco come un controllo obbligatorio o un aggiornamento di sicurezza, inducono gli utenti a compiere l’azione che li rende vulnerabili.

Mentre le organizzazioni rafforzano le loro difese con l’autenticazione a più fattori (MFA) e le chiavi FIDO, gli aggressori sono costretti a trovare soluzioni alternative. L’abuso di flussi di autorizzazione validi sembra essere la prossima frontiera. “Proofpoint stima che l’abuso dei flussi di autenticazione OAuth continuerà a crescere con l’adozione di controlli MFA conformi a FIDO”, hanno concluso i ricercatori.

La difesa da questo tipo di attacco richiede un cambio di paradigma: non basta più insegnare agli utenti a controllare l’URL. Il Device Code Phishing sfrutta portali legittimi e flussi di autenticazione validi, rendendo inefficace la formazione basata esclusivamente sul riconoscimento di siti falsi. È quindi fondamentale affiancare alla consapevolezza dell’utente controlli tecnici mirati sui flussi OAuth.

Dal punto di vista operativo, le organizzazioni dovrebbero limitare o disabilitare il Device Code Flow ove non strettamente necessario e applicare policy di Conditional Access più restrittive, includendo MFA anche per i flussi OAuth e non solo per il login interattivo. Il controllo del contesto di accesso (posizione, dispositivo, rischio della sessione) diventa cruciale per intercettare utilizzi anomali di token apparentemente legittimi.

Infine, è essenziale monitorare e governare le applicazioni OAuth autorizzate nel tenant. L’uso di app non verificate o con privilegi eccessivi rappresenta un vettore di compromissione spesso sottovalutato. La revisione periodica dei consensi, il principio del minimo privilegio e il monitoraggio dei log di autenticazione legati al Device Code Flow possono fare la differenza nel rilevare e contenere un Account Takeover prima che l’accesso diventi persistente.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…