Dal 2014 una piccola realtà cripto monetaria si aggira nella rete. Non finisce spesso sui media come i grandi fratelloni Bitcoin e Ethereum, non supporta contratti, non fa scandalo ma umilmente e in silenzio fa quello che deve fare, e lo fa bene, ti permette di comprare e vendere mantenendo le transazioni anonime e sicure.

Monero, l’abbiamo capito, e’ una criptomoneta. Cosa la contraddistingue dalla marea di altre cripto cose che vanno in giro per la rete?

Prima di tutto definiamo una differenza fondamentale. E’ una Cripto Moneta con una sua Blockchain nativa. Questa Blockchain e’ basata su un algoritmo con diverse proprietà che la rendono fondamentalmente diversa da Bitcoin e Ethereum.

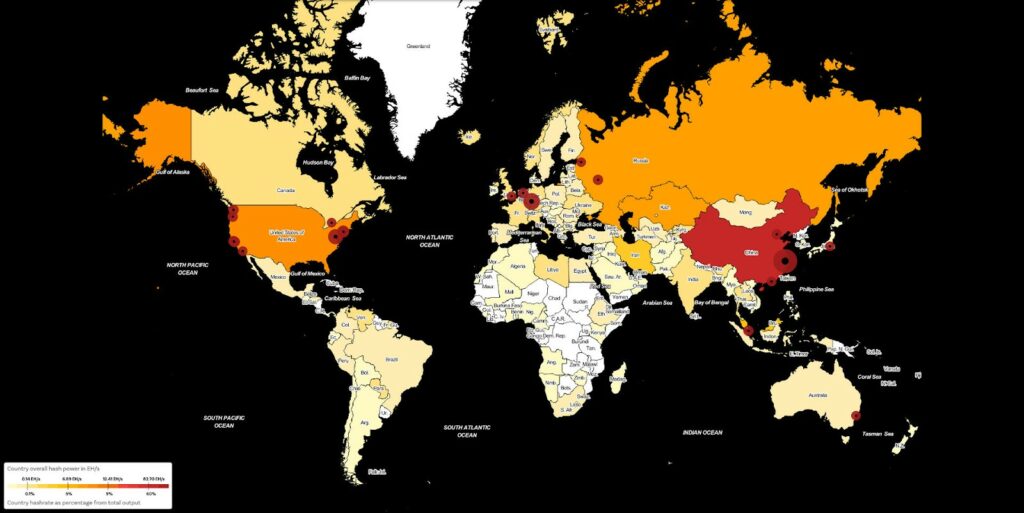

Punto primo: Monero non puo’ essere “farmato” con gli ASIC. Gli ASIC sono microprocessori disegnati e prodotti per fare una cosa e una cosa soltanto. Bitcoin e’ minato principalmente con questi processori che vengono principalmente prodotti (e usati) in Cina.

Questo alza drasticamente il costo di entrata nel mondo del mining Bitcoin (ognuno di questi giocattoli ha un pricetag con 3 zeri). Inoltre la Cina sta pesantemente investendo in Bitcoin per motivi geopolitici che non sto a speculare in questo articolo.

Punto Secondo: la produzione di Monero è costante. Sarà sempre possibile minare un Monero nuovo a differenza di Bitcoin che ha un limite al massimo numero di BTC che possono essere minati.

Per Bitcoin questo numero e’ fissato da come funziona l’algoritmo ed e’ 21 milioni di BTC. ad oggi 19 Milioni sono gia’ stati minati e quando l’ultimo bitcoin sara’ minato l’unico incentivo per mantenere queste enormi infrastrutture piene di ASIC affamati di corrente sara’ la transaction fee (una percentuale minima di ogni transazione che va al miner per aver certificato la transazione).

In Monero invece sara’ sempre possibile minare nuova valuta e mantenere viva la blockchain.

Punto Terzo: Privacy garantita a livello protocollo. Mentre in Bitcoin tutte le transazioni sono visibili in Blockchain (e tracciabili) per ogni singolo “token”, in Monero non solo non è possibile tracciare chi ha mandato a chi ma anche l’ammontare della transazione.

Col passare degli anni a differenza di altre criptovalute si e’ sviluppato un mercato circolare di Monero, e’ una moneta spesso snobbata da grandi investitori interessati solo all’andamento del mercato e usata principalmente per fare quello che le crypto dovrebbero fare, abilitare un mercato libero ed egualitario.

Ad oggi e’ facilmente possibile comprare beni e soprattutto servizi con Monero in maniera semplice veloce e poco costosa. Un ottimo punto di partenza e’ ovviamente il sito ufficiale https://www.getmonero.org/ dove sara’ possibile scaricare sia il wallet sia iniziare a capire come minare, e spendere.

Ovviamente date le spiccate caratteristiche di anonimita’ del sistema Monero e’ una moneta molto popolare nei mercati underground. Questo dato di fatto dovrebbe regalarci due considerazioni fondamentali. La prima e’ che effettivamente e’ una moneta “a prova di privacy” la seconda e’ che e’ una moneta “Viva” costantemente usata, minata e in circolazione.

Val la pena provarci? Prima domanda che viene alla mente a chiunque abbia mai provato a minare criptovaluta. Monero e’ come abbiamo detto resistente (se non immune) agli ASIC e alle GPU, questo significa che creare grossi centri di mining e’ complesso e costoso.

L’algoritmo monero e’ disegnato per dare una chance a tutti anche chi ha minime risorse da dedicare. Gira SOLO sul processore, mangia un discreto quantitativo di RAM. Piu’ core metti nel calderone piu’ monero usciranno fuori. L’approccio e’ estremamente distribuito. Puoi minare con un cellulare o col vecchio portatile che non usi piu’ o con una Raspberry PI. Ovviamente se ti avanza un processore server da 64core avrai risultati migliori ma è SEMPRE possibile minare Monero su qualsiasi cosa sia in grado di far girare DOOM.

Monero e’ una Community, su https://www.getmonero.org/ e’ possibile accedere alla community monero e partecipare attivamente alle discussioni del progetto, partecipare al crowdfunding di varie iniziative e incontrare altra gente che partecipa al mercato circolare.

Personalmente non sono un estremista delle Crypto ma penso che e’ sempre bene conoscere le opzioni che si hanno a disposizione. Uso carte di credito virtuali come chiunque altro per comprare la maggior parte dei beni e servizi online MA ci sono casi in cui e’ preferibile avere un livello più alto di anonimita’. L’uso di criptomonete non vi rende automaticamente dei fantasmi nella rete ma l’oceano e’ fatto di piccole gocce. Ovviamente innumerevoli altre precauzioni sono necessarie ed è assolutamente necessario conoscere bene i tool a disposizione (sapevate che con Monero si possono fare wallet monouso?)

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.