I membri affiliati del gruppo Ransomware-as-a-Service (RaaS) Qilin, guadagnano molto dai loro attacchi informatici. E questo significa che per il resto degli internauti la situazione sta peggiorando.

Gli esperti di sicurezza informatica di Group-IB si sono infiltrati all’interno del gruppo a marzo e questa settimana hanno pubblicato un rapporto che delineava la struttura interna e il modello economico del gruppo.

Secondo un rapporto di Group-IB, i membri affiliati al gruppo Qilin – coloro che pagano per utilizzare il ransomware per i propri attacchi – possono trattenere l’80% dell’importo del riscatto (purché non superi i 3 milioni di dollari come riscatto).

Per acquisizioni superiori a 3 milioni di dollari, la quota del partner può arrivare all’85%.

L’80-85% è un buon profitto per gli aggressori che non hanno bisogno di sviluppare il proprio ransomware e possono concentrarsi sulla ricerca delle vittime.

Questo spiega anche perché i modelli ransomware e RaaS rimangono comuni.

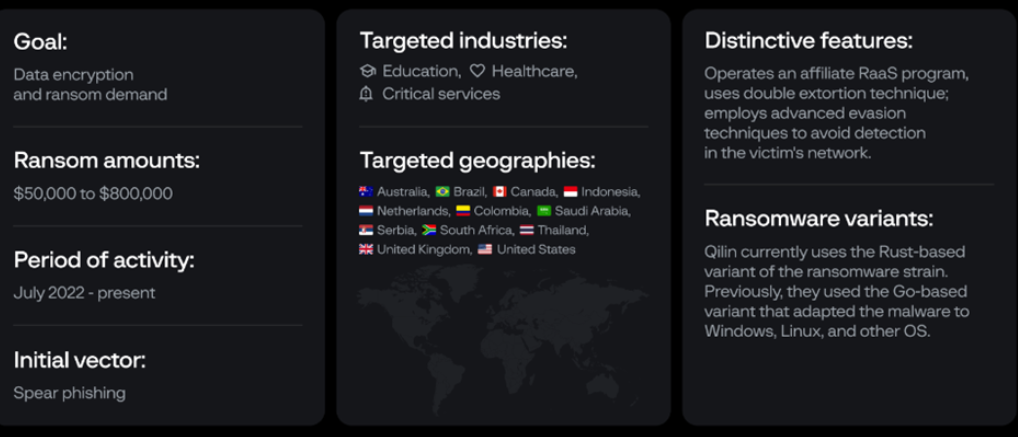

Il rapporto di Group-IB afferma che il gruppo è attivo almeno dall’agosto 2022.

Inizialmente, il gruppo preferiva scrivere utilizzando il linguaggio di programmazione Go, ma recentemente è passato al linguaggio di programmazione Rust, che sta diventando sempre più popolare tra i criminali informatici perché è più difficile da analizzare e rilevare. Inoltre risulta più facile da personalizzare per sistemi operativi specifici.

Come molti altri gruppi, Qilin utilizza la doppia estorsione: crittografa i dati della vittima e li ruba, quindi per prima cosa chiede il pagamento per ripristinare i file e successivamente per non divulgare i dati.

Il phishing è un punto di ingresso standard che consente ai membri del gruppo di infettare le vittime e navigare nelle loro reti alla ricerca di dati.

Si tratta di un gruppo che mira al guadagno e non ad uno specifico target.

Il gruppo pubblicizza il proprio malware sul dark web e dispone di un proprio sito di violazione dei dati (data leak site) che elenca gli ID delle società e pubblica i dati rubati.

Per i partner di Qilin, è disponibile un pannello amministrativo per la gestione degli attacchi, che include una dashboard per tutto, dagli obiettivi ai pagamenti, dalla modifica delle password alle domande frequenti.

Gli affiliati sono spesso grandi gruppi con più di 100 membri, inclusi sviluppatori, manager, negoziatori e altri professionisti.

I ricercatori di Group-IB hanno notato che gli attacchi ransomware non diminuiranno perché il mercato RaaS sta crescendo e la pubblicazione dei dati rubati sui data leak site saranno fattori chiave in questo processo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…