Un nuovo exploit per OpenSSH 9.6 è disponibile in vendita sul rinomato forum underground “BreachForums”. L’exploit in questione permette l’esecuzione remota di codice (RCE) sulla versione 9.6 di OpenSSH. OpenSSH è un componente critico utilizzato per la gestione remota sicura dei server, questo tipo di exploit è estremamente pericoloso perché consente a un attaccante di eseguire codice arbitrario su un sistema remoto senza autorizzazione.

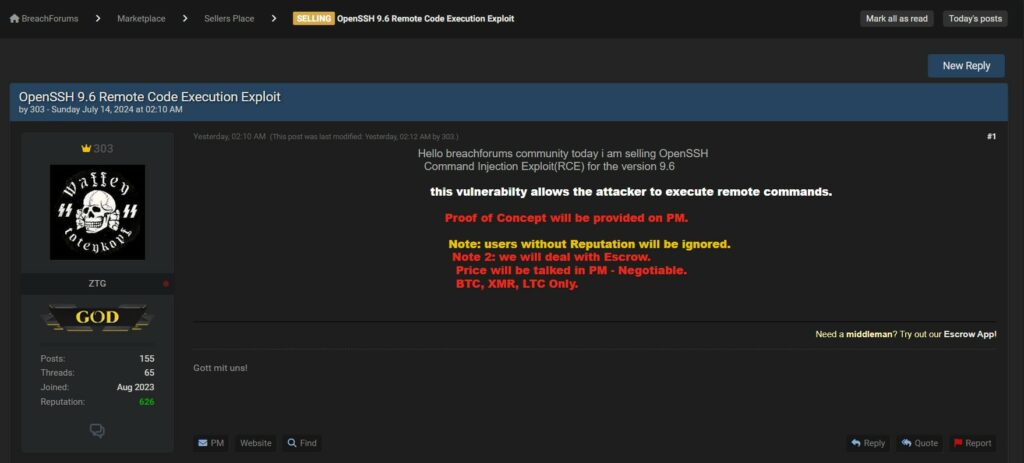

Un venditore identificato con l’alias “303” ha pubblicato un annuncio sul dark web, dichiarando di avere a disposizione un exploit RCE per OpenSSH 9.6. Secondo l’annuncio, l’exploit permette l’esecuzione di codice arbitrario su un sistema remoto attraverso la rete, sfruttando una vulnerabilità presente nella versione 9.6 di OpenSSH.

Il venditore offre una prova di concetto (PoC) privata per dimostrare l’efficacia dell’exploit. Questo PoC verrà fornito solo tramite messaggi privati (PM), esso specifica inoltre che ignorerà gli utenti senza una reputazione consolidata all’interno della comunità, probabilmente per evitare truffe o infiltrazioni da parte delle forze dell’ordine. Specifica che le transazioni saranno effettuate tramite un servizio di escrow, che funge da intermediario per garantire che entrambe le parti rispettino i termini dell’accordo ed esclusivamente in cripto come Bitcoin (BTC), Monero (XMR) e Litecoin (LTC). Non ci sono dettagli sul prezzo ma fa sapere che è negoziabile e sarà discusso tramite PM.

Immagine del post rinvenuto nel dark web

La scoperta di un exploit RCE (Remote Code Execution) per OpenSSH 9.6 rappresenta una grave vulnerabilità che espone i sistemi a un rischio elevato. È fondamentale che le organizzazioni, gli amministratori di sistema e i professionisti della sicurezza informatica considerino questa minaccia con la massima priorità e adottino misure immediate per mitigarne l’impatto.

La vendita di questo exploit sul dark web evidenzia la necessità di una collaborazione continua all’interno della comunità della sicurezza informatica. È fondamentale condividere informazioni sulle minacce emergenti, sviluppare soluzioni di sicurezza efficaci e lavorare insieme per proteggere i dati e le infrastrutture critiche da attacchi informatici sempre più sofisticati.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.