L’Italia si trova oggi davanti a una sfida digitale senza precedenti, dove la corsa all’innovazione non sempre coincide con una protezione adeguata delle infrastrutture. Pertanto la sicurezza dei sistemi connessi è diventata l’anello debole della catena nazionale e purtroppo si vede anche dagli ultimi fatti di cronaca.

L’analisi condotta da Paragon Sec tramite motori di ricerca e dati di terze parti ha scoperchiato un vaso di Pandora che riguarda da vicino il territorio italiano. I risultati sono scioccanti: una quantità impressionante di dispositivi IoT risulta attualmente esposta sulla rete pubblica senza alcuna protezione o metodo di autenticazione.

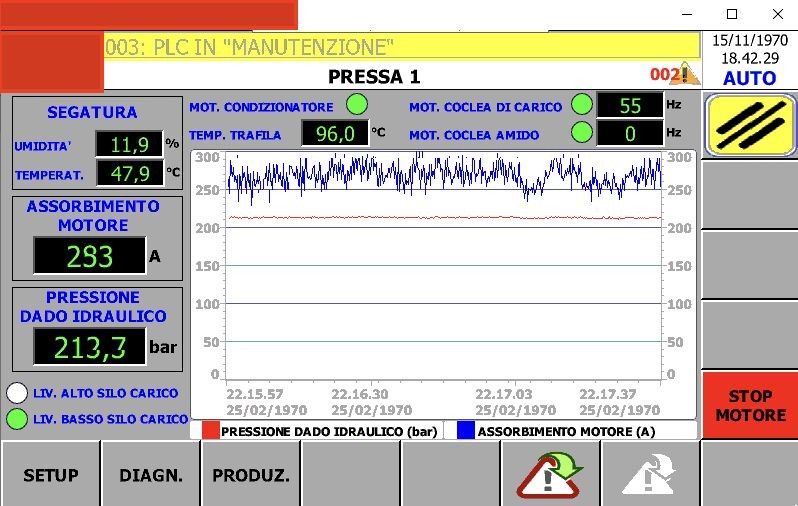

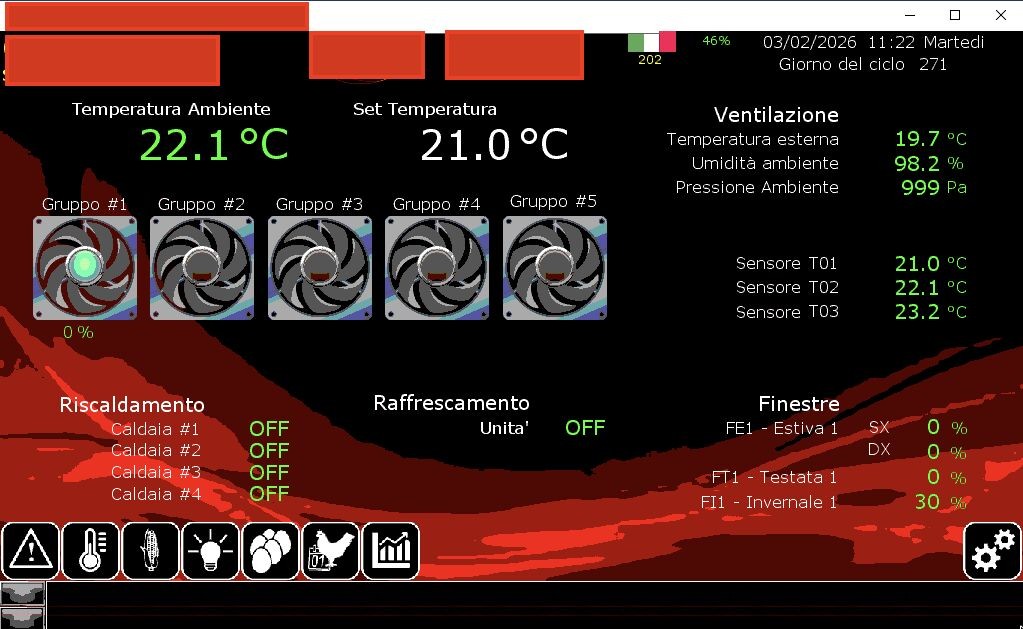

Non stiamo parlando di semplici simulazioni o sistemi esca progettati per attirare i criminali informatici, noti come honeypot. Si tratta di veri e propri ambienti IoT e OT (Operational Technology) in piena produzione, fondamentali per il ciclo operativo di numerose realtà industriali e civili italiane.

La ricerca ha evidenziato come diverse interfacce di controllo industriale e pannelli di ventilazione siano completamente aperti e vulnerabili. Tra i bersagli più critici figurano i sistemi di gestione degli edifici e i pannelli fotovoltaici, nodi vitali che gestiscono flussi energetici e carichi di lavoro sensibili.

Tutto questo patrimonio tecnologico risulta accessibile tramite VNC, spesso configurato senza l’obbligo di inserire credenziali. Ma perché un’azienda dovrebbe scegliere di usare VNC in contesti così delicati? La risposta risiede in una logica di pura comodità operativa per gli addetti ai lavori.

Il protocollo VNC in ambienti IoT/OT viene implementato per permettere interventi rapidi, ma se lasciato esposto senza autenticazione, il problema non è più solo informatico. Diventa un rischio diretto che impatta sulla sicurezza fisica e sulla continuità del business in tutta la penisola.

Per arginare questa esposizione, esistono misure minime di sicurezza che ogni amministratore dovrebbe implementare immediatamente. Il primo passo fondamentale è disabilitare il protocollo VNC non autenticato, eliminando l’accesso libero che permette a chiunque di interagire con le macchine industriali.

In secondo luogo, è imperativo impostare password robuste per ogni account e limitare l’accesso esclusivamente tramite VPN e magari alle subnet necessarie. Queste barriere trasformano un sistema vulnerabile in un asset protetto, riducendo drasticamente la superficie di attacco disponibile per eventuali malintenzionati o curiosi.

I dati raccolti da Paragon Sec confermano che l’esposizione non è solo un problema di visibilità superficiale, ma un fallimento dei controlli di sicurezza. Proteggere questi dispositivi non è più un’opzione, ma una necessità vitale per l’industria e occorre quindi ridurre la superficie di attacco al minimo.

Questa situazione ci ricorda che nel mondo dell’automazione, la semplicità d’uso non può mai giustificare l’assenza di barriere protettive. Una connessione senza password è come una porta blindata lasciata spalancata sulla strada: un invito al disastro che nessuna azienda italiana può ignorare.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cyber Italia

Cyber ItaliaL’Italia si trova oggi davanti a una sfida digitale senza precedenti, dove la corsa all’innovazione non sempre coincide con una protezione adeguata delle infrastrutture. Pertanto la sicurezza dei sistemi connessi è diventata l’anello debole della…

Cyber News

Cyber NewsUna nuova vulnerabilità scoperta dal ricercatore italiano Alessandro Sgreccia (rainpwn) del gruppo HackerHood di Red Hot Cyber è stata scoperta nei dispositivi ZYXEL permette di ottenere accesso root attraverso una configurazione apparentemente innocua del servizio…

Hacking

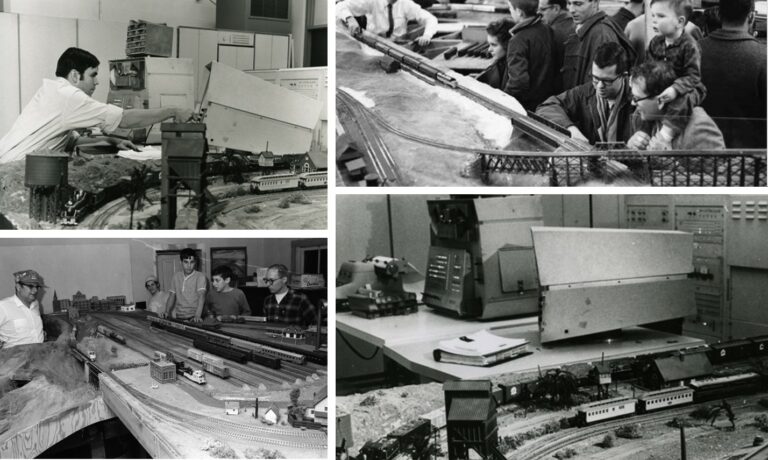

HackingLa parola hacking, deriva dal verbo inglese “to hack”, che significa “intaccare”. Oggi con questo breve articolo, vi racconterò un pezzo della storia dell’hacking, dove tutto ebbe inizio e precisamente nel piano terra dell’edificio 26…

Cyber News

Cyber NewsL’Italia è finita ancora una volta nel mirino del collettivo hacktivista filorusso NoName057(16). Dopo i pesanti disservizi che hanno colpito l‘Università La Sapienza e le Gallerie degli Uffizi all’inizio di questa settimana. L’offensiva digitale russa…

Cyber News

Cyber NewsSecondo quanto riportato dal Corriere della Sera, l’attacco informatico che ha paralizzato i sistemi dell’Università La Sapienza non sarebbe motivato da fini politici. Gli hacker avrebbero inviato messaggi di rivendicazione spiegando di non agire per…