Tre importanti gruppi di ransomware – DragonForce, Qilin e LockBit – hanno annunciato un’alleanza. Si tratta essenzialmente di un tentativo di coordinare le attività di diversi importanti operatori RaaS (ransomware-as-a-service); gli analisti avvertono che tale consolidamento potrebbe aumentare la portata e l’efficacia degli attacchi.

DragonForce ha avviato la fusione. All’inizio di settembre, quasi contemporaneamente al rilascio di LockBit 5.0, i rappresentanti di DragonForce hanno proposto pubblicamente ai “colleghi” di porre fine alle loro liti interne e di concordare “regole di mercato”: parità di condizioni, cessazione degli insulti pubblici e supporto reciproco.

LockBit ha risposto positivamente e DragonForce ha successivamente annunciato ufficialmente l’alleanza tra le tre bande, invitando altri team di ransomware a unirsi a loro.

Gli analisti vedono questo come un segnale di una tendenza pericolosa. Un rapporto di ReliaQuest per il terzo trimestre del 2025 ha osservato che la fusione potrebbe portare a campagne più frequenti e coordinate e a una più ampia diffusione degli attacchi, comprese le infrastrutture critiche.

È possibile che l’alleanza possa aiutare LockBit a riprendersi da un importante attacco delle forze dell’ordine nel 2024. Poi, a febbraio, operazioni internazionali hanno portato al sequestro di server, nomi di dominio e chiavi di decrittazione; a maggio, gli investigatori hanno anche collegato il gruppo a un individuo specifico, Dmitry Yuryevich Khoroshev, che tuttavia è ancora in libertà. Queste azioni hanno minato la fiducia degli affiliati e molti ex partner di LockBit sono passati ad altri gruppi.

È importante sottolineare che non è stata ancora creata un’infrastruttura di alleanza unificata: non è emerso alcun sito web comune per il data dumping o un singolo portale di fuga di dati, e ogni gang continua a rivendicare la responsabilità delle proprie operazioni.

Qilin, ad esempio, ha annunciato pubblicamente l’attacco ad Asahi Beer, mentre LockBit e DragonForce continuano a pubblicare i propri attacchi separatamente. Ciononostante, la condivisione di competenze e risorse, dagli strumenti ai database dei clienti, di per sé amplia le capacità dei criminali.

Di particolare preoccupazione è il cambiamento nella retorica di LockBit dopo il rilascio della versione 5.0: nella sua documentazione, il gruppo ha eliminato i precedenti tabù e ha dichiarato esplicitamente che gli attacchi alle infrastrutture critiche (centrali elettriche e strutture simili) sono ora consentiti, a meno che non venga raggiunto un accordo separato con l’FBI. Ciò significa che, almeno apparentemente, gli operatori ora considerano accettabile attaccare settori che in precedenza evitavano.

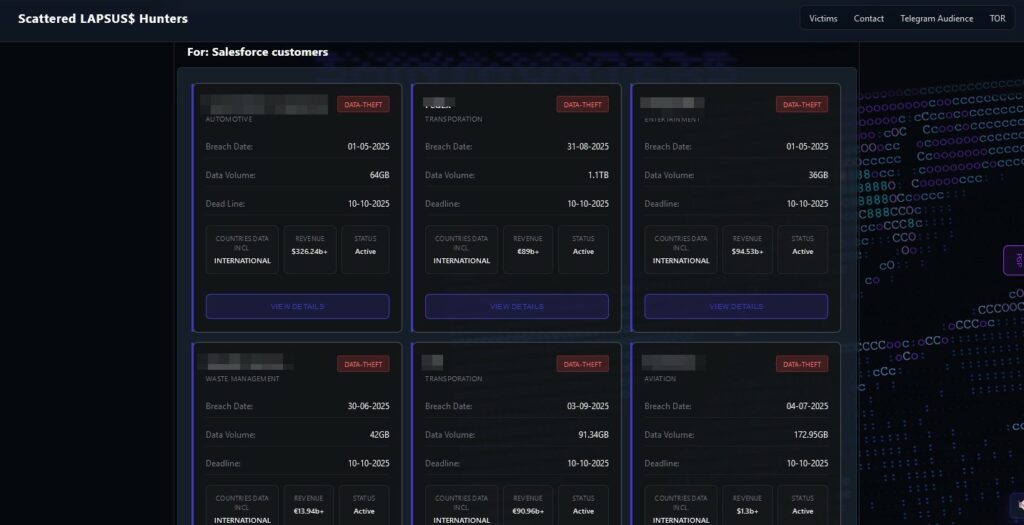

Nel frattempo, si sta sviluppando anche un gruppo di hacker di lingua inglese: Scattered Spider, ShinyHunters e Lapsus$ hanno annunciato una nuova coalizione chiamata Scattered Lapsus$ Hunters e hanno lanciato un proprio sito di leak, che ha già pubblicato dati su diverse aziende.

ReliaQuest avverte che questo gruppo potrebbe evolversi in un fornitore di RaaS, combinando competenze di ingegneria sociale con tecnologie di crittografia.

I ricercatori valutano l’emergere di tali alleanze come una transizione verso una nuova fase dell’economia criminale: invece di una concorrenza frammentata, i gruppi di ransomware stanno iniziando a costruire legami “commerciali” stabili, condividendo codice, infrastrutture e canali di distribuzione dei dati. Questo rende gli attacchi più diffusi e difficili da fermare, poiché le risorse, le dimensioni e la professionalità dei criminali aumentano simultaneamente.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…