Apple ha rilasciato iOS e iPadOS 16.3, macOS Ventura 13.2 e watchOS 9.3.

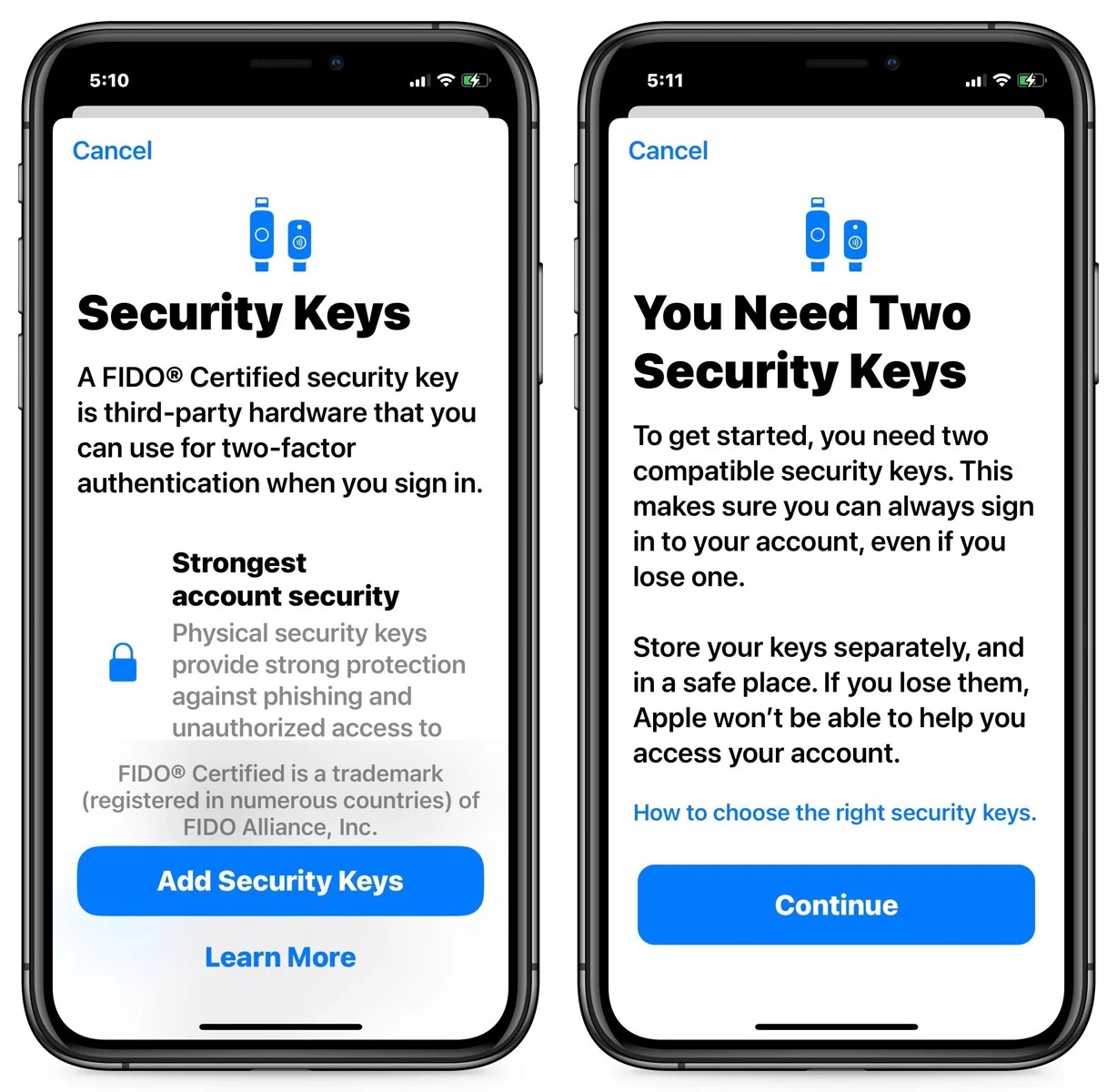

Gli aggiornamenti si concentrano principalmente su correzioni di bug e miglioramenti interni, ma a parte questo, ID Apple in iOS 16.3, iPadOS 16.3 e macOS Ventura 13.2 ora supporta le chiavi di sicurezza hardware.

Dopo l’aggiornamento, l’utente può rendere una chiave hardware (come YubiKey) una parte obbligatoria del processo di autenticazione a due fattori per il proprio account, invece del solito codice di verifica a sei cifre.

Poiché la chiave di sicurezza deve essere al di fuori del dispositivo Apple durante l’autenticazione, ciò dovrebbe fornire una migliore protezione contro gli intrusi che tentano di accedere all’account di qualcun altro da remoto.

Ad esempio, gli aggressori in genere rubano le credenziali dell’ID Apple e i passcode monouso tramite campagne di phishing. Tuttavia, se l’ID Apple è configurato per utilizzare una chiave di sicurezza hardware, anche se i phisher riescono a rubare le credenziali, non potranno accedere perché non avranno accesso alla chiave di sicurezza hardware della vittima.

Allo stesso tempo, Apple richiede che l’utente abbia due chiavi hardware: una dovrebbe essere portata con sé e l’altra tenuta a casa o in ufficio (come scorta in caso di smarrimento della prima).

Inoltre, gli utenti dovrebbero essere preparati al fatto che ogni volta che hanno bisogno di accedere a un ID Apple (che si tratti di installare app, effettuare acquisti o accedere su un altro dispositivo), dovranno passare attraverso l’autenticazione a due fattori utilizzando una chiave di sicurezza. .

I media riferiscono che la nuova funzionalità funziona già con YubiKey 5 NFC, YubiKey 5C NFC e Google Titan, e sono supportati anche YubiKey 5Ci e FEITIAN ePass K9 NFC.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.