Autore: Inva Malaj e Raffaela Crisci

04/10/2025 – Darkforums.st: “303” Rivendica Data Breach di 9 GB su Apple.com

Nelle prime ore del 4 ottobre 2025, sul forum underground Darkforums è comparsa una rivendicazione di data breach proveniente dall’utente “303” (profilo: Java Maniac, rank “GOD”, reputazione 197, registrato gennaio 2025). Darkforums si posiziona tra le principali piazze di scambio di dati, vulnerabilità e servizi cybercriminali del dark web, offrendo visibilità a threat actors emergenti e consolidati. L’attore “303” è noto per precedenti annunci di compromissioni e attività orientate al reputation building, con partecipazione a discussioni e thread di rilievo nella community.

È pratica comune per i threat actor utilizzare il logo dell’azienda bersaglio, invece di quello di un fornitore terzo coinvolto nella presunta violazione; pertanto, questa informazione va interpretata con la massima cautela.

Attualmente, non possiamo confermare l’autenticità della notizia, poiché l’organizzazione non ha ancora pubblicato un comunicato ufficiale sul proprio sito web in merito all’incidente. Le informazioni riportate provengono da fonti pubbliche accessibili su siti underground, pertanto vanno interpretate come una fonte di intelligence e non come una conferma definitiva.

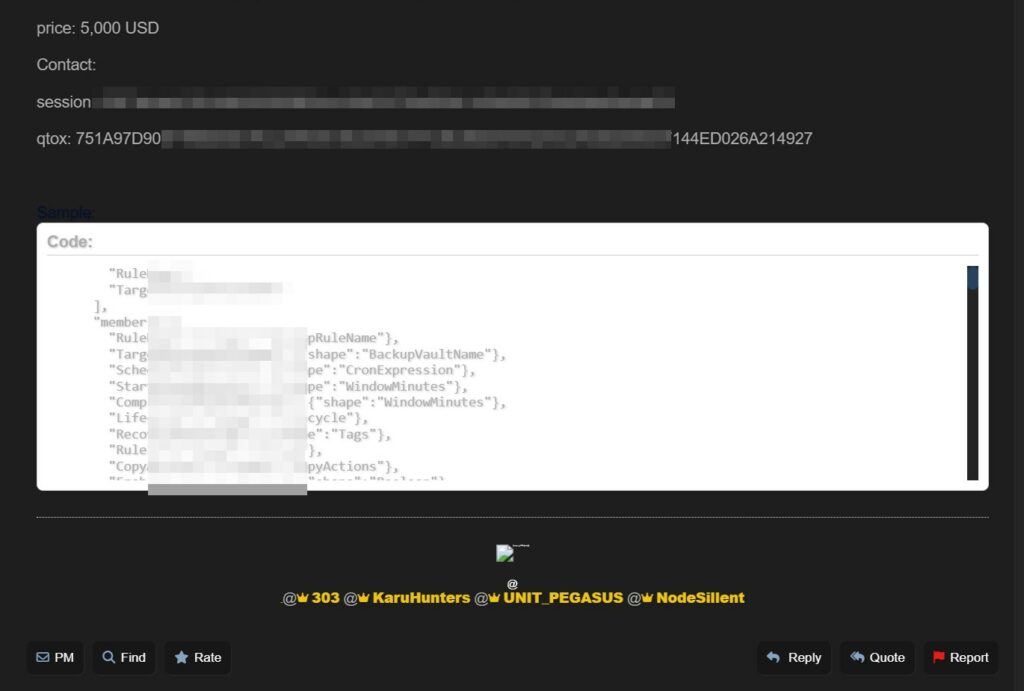

L’attore “303” ha pubblicato il seguente annuncio:

“Apple.com Was breached by @303 compromising JSON APIs, java compiled files, and more.

price: 5,000 USD

Contact: session: 0567de4ad12b1fa9f16930f881de1d2b24733d69041442b90b79be0ada5cadef59

qtox: 751A97D90B14BBD927ACCAFD0F3923AAE144CBC56D579A22722AD3B250E07144ED026A214927”

Sono state allegate porzioni di codice e presunti “sample” che rappresenterebbero strutture dati JSON, nominalmente tratte da API interne AWS Backup (CreateBackupPlanInput, CopyJob, ecc.), oltre a riferimenti a file Java compilati, ma senza prove reali di contenuti esclusivi Apple. Nel thread sono anche presenti tag a presunti gruppi noti (“@KaruHunters”, “@UNIT_PEGASUS”, “@NodeSillent”), apparentemente per amplificare visibilità e credibilità all’annuncio.

Il prezzo richiesto dall’attore per il presunto pacchetto di dati exfiltrati è di 5.000 USD, con contatti pubblici via session e qtox. Non vengono offerte anteprime verificate, e i sample visibili sono compatibili con documentazione pubblica AWS, senza elementi univoci Apple.

Apple Inc. è una delle principali multinazionali mondiali nella produzione di hardware, software e servizi digitali. Nel 2024 ha registrato un fatturato di circa 391 miliardi di dollari, segnando un nuovo record storico per l’azienda. Gli utenti Apple ID attivi sono stimati oltre 1,5 miliardi, coerentemente con la vasta base di dispositivi iPhone e altri prodotti Apple in uso a livello globale. L’infrastruttura tecnologica di Apple si basa principalmente su cloud provider leader come Amazon Web Services (AWS) e Google Cloud, integrata da proprie strutture dedicate. Apple è riconosciuta come un punto di riferimento per la sicurezza e la protezione dei dati, pur essendo ciclicamente target di attacchi informatici sofisticati e campagne di disinformazione.

I sample pubblicati corrispondono perfettamente a strutture pubbliche della documentazione AWS Backup, reperibili da chiunque online e non riconducibili univocamente a sistemi Apple. Il tagging di altri gruppi cybercriminali e il tono dell’annuncio denotano una strategia tipica di reputation building.

Fino a conferme ufficiali, la presunta compromissione di Apple deve essere considerata un caso da monitorare con attenzione. Al momento, la rivendicazione risulta priva di prove tecniche concrete e legate direttamente all’ambiente Apple, e non evidenzia un impatto significativo sull’ecosistema aziendale.

Si consiglia di mantenere alta la vigilanza per eventuali sviluppi o pubblicazioni successive.

Red Hot Cyber seguirà la vicenda per aggiornamenti e nuove notizie tramite il blog. Invitiamo chiunque avesse informazioni a fornirle in modo anonimo tramite la mail crittografata dedicata al whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…