Il threat actor APT28, classificato come Advanced Persistent Threat, attivo almeno dal 2004, identificato con l’alias BlueDelta, ma ancor più noto sotto il nome di IRON TWILIGHT o Fancy Bear, è stato recentemente associato da Insikt Group (Recorded Future) a una presunta campagna di credential harvesting.

L’azione avrebbe interessato individui collegati a un’agenzia turca di ricerca energetica e nucleare, oltre a personale di supporto di un think tank europeo e ad alcune agenzie operanti in Uzbekistan e Macedonia del Nord. Le informazioni attualmente disponibili emergono da attività di Cyber Threat Intelligence e fonti pubbliche di settore. Queste descrivono un insieme di operazioni mirate, distribuite su diverse finestre temporali nel corso del 2025.

Secondo le analisi diffuse, l’attività osservata sembrerebbe inserirsi in una più ampia strategia di raccolta di accessi legittimi, coerente con il profilo operativo storicamente attribuito a questo gruppo. L’operatività di APT28 è generalmente caratterizzata da campagne mirate, da un’elevata attenzione alla persistenza e da una marcata capacità di adattamento alle contromisure difensive adottate dalle organizzazioni target. La sua reputazione è legata alla continuità delle operazioni, alla coerenza degli obiettivi e alla capacità di riutilizzare schemi operativi consolidati, adattandoli ai diversi contesti geopolitici.

Considerato uno dei gruppi più longevi e attivi, APT28 è un gruppo storicamente associato a operazioni di spionaggio informatico riconducibili alla Russia’s General Staff Main Intelligence Directorate (GRU) 85th Main Special Service Center (GTsSS) military unit 26165.

Nel corso degli anni, il gruppo è stato collegato a numerose campagne che hanno coinvolto istituzioni governative, organizzazioni internazionali, enti di ricerca e contesti legati alla difesa e alla politica estera. Secondo quanto riportato da MITRE ATT&CK, è ritenuto responsabile anche della compromissione nel 2016, della campagna di Hillary Clinton, del Comitato Nazionale Democratico e del Comitato per la Campagna Democratica del Congresso nel tentativo di interferire con le elezioni presidenziali degli Stati Uniti.

Questi elementi rendono APT28 particolarmente rilevante dal punto di vista della threat intelligence strategica e della valutazione del rischio.

Attualmente, non possiamo confermare l’autenticità della notizia, poiché le organizzazioni coinvolte non hanno pubblicato alcun comunicato ufficiale sui rispettivi siti web in merito agli incidenti descritti. Le informazioni riportate provengono da fonti pubbliche accessibili e da ambienti di intelligence, pertanto vanno interpretate come una fonte di intelligence e non come una conferma definitiva.

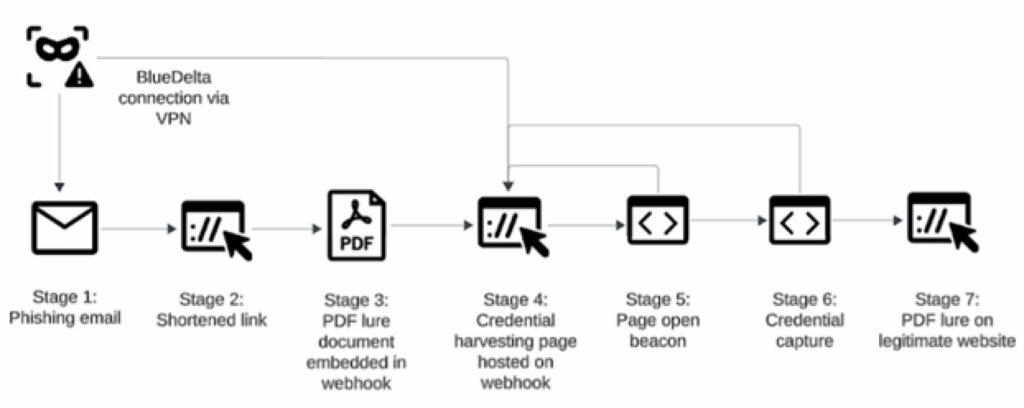

L’analisi della catena di attacco associata alla presunta campagna di credential harvesting attribuita ad APT28 mostra un flusso operativo attentamente costruito per accompagnare la vittima lungo una sequenza di passaggi apparentemente coerenti e privi di elementi anomali. L’intero processo sembra progettato per mantenere un basso profilo, ridurre le possibilità di rilevamento e massimizzare la probabilità di successo nella raccolta delle credenziali.

La fase iniziale prende avvio con una campagna email di phishing mirata, realizzata con contenuti contestualizzati sia dal punto di vista linguistico, sia tematico. I temi risultano allineati agli interessi professionali delle potenziali vittime e fanno riferimento a contesti reali e attuali, come attività di ricerca, cooperazione internazionale o analisi geopolitiche. Questa fase rappresenta il punto di ingresso dell’interazione, presupposto fondamentale per lo sviluppo delle fasi successive della catena.

All’interno del messaggio è presente un link a una short URL, link abbreviato utilizzando shortener services, per mascherare la destinazione finale e rendere meno immediata la valutazione del collegamento da parte dell’utente. Un click al collegamento conduce la vittima verso servizi web legittimi che ospitano una risorsa intermedia, primo snodo della catena di reindirizzamenti.

In questa fase viene mostrato un documento utilizzato come esca, un PDF autentico e pubblicamente disponibile visualizzato per un tempo molto limitato. L’utilizzo di contenuti legittimi rafforza la percezione di affidabilità e contribuisce a ridurre eventuali sospetti da parte della vittima che si trova di fronte a materiale coerente con quanto anticipato nell’email.

L’utente viene dopo pochi istanti reindirizzato verso una pagina di autenticazione contraffatta, ospitata anch’essa su infrastrutture legittime e temporanee. La pagina riproduce fedelmente l’aspetto di portali di accesso ampiamente utilizzati in contesti enterprise , inducendo ad un necessario login per poter accedere o continuare la consultazione del contenuto.

Alcuni esempi di pagine contraffatte per la raccolta di credenziali sono accessi a webmail, servizi VPN, tra i quali Sophos, Microsoft Outlook Web Access (OWA) o Google.

esempi di portali contraffatti

All’apertura della pagina, viene generato un segnale (open beacon) che consente agli attaccanti di confermare l’effettivo coinvolgimento della vittima e di monitorare l’andamento della campagna.

Nel momento in cui l’utente inserisce le credenziali, queste vengono raccolte e trasmesse all’infrastruttura controllata dal threat actor. Questa è la fase cruciale dell’intera operazione che consente l’acquisizione di accessi validi eventualmente utilizzabili in fasi successive, a distanza di tempo, per attività di intelligence o per ulteriori compromissioni.

Elemento di rilievo è la fase conclusiva del flusso che prevede un reindirizzamento verso il documento PDF originale, ospitato su sito legittimo. Dal punto di vista della vittima, l’esperienza appare lineare e priva di anomalie evidenti, riducendo significativamente la probabilità che l’evento venga immediatamente segnalato o riconosciuto come un tentativo di phishing.

Nel suo complesso, questa catena di attacco riflette un modello operativo coerente con le attività storicamente attribuite ad APT28, caratterizzato da un ampio uso di ingegneria sociale e infrastrutture legittime mantendo una forte attenzione alla riduzione del rumore operativo. Dal punto di vista CTI, l’efficacia del flusso non risiede in singoli elementi tecnici, ma nella combinazione sequenziale delle fasi, che rende l’intera esperienza dell’utente credibile dall’inizio alla fine, complicando significativamente il rilevamento basato su indicatori isolati.

Attack chain

Le attività descritte risultano coerenti con tattiche e tecniche del framework MITRE ATT&CK. La tattica di Initial Access (accesso iniziale) per ottenere credenziali attraverso email di phishing e link ingannevoli rientra nelle tecniche di Spearphishing Link (link di phishing mirato). Tecniche di Impersonation(impersoninificazione)possono essere caratterizzate dall’abuso di siti web legittimi e fanno parte di tattiche di Defense Evasion (evasione dei controlli difensivi).

L’utilizzo di tecniche Valid Accounts (account validi) raccolti sarà parte delle future tattiche di Initial Access, Persistance (persistenza) e Privilige Escalation nell’effettiva compromissione dei sistemi obiettivo.

Nel loro insieme, queste tecniche si collocano nei livelli più alti della cosiddetta Pyramid of Pain, rendendo inefficace un approccio difensivo basato esclusivamente sul blocco di singoli indicatori tecnici, facilmente aggirabile, e sottolineando la necessità di un monitoraggio comportamentale e contestuale per costringere il threat actor a modificare profondamente il modus operandi.

Le informazioni attualmente disponibili suggeriscono che la presunta campagna attribuita ad APT28 rappresenti un’ulteriore conferma dell’interesse del gruppo verso la raccolta di credenziali come mezzo per ottenere accessi legittimi a contesti di interesse strategico. L’utilizzo di sistemi di monitoraggio dell’andamento della campagna e di teniche evasive sempre più all’avanguardia per ridurre il rumore delle operazioni da parte dei threat actors, confermano la necessità di una più ampia visione delle strategie difensive, integrando tecniche di CTI (Cyber Threat Intelligence) e di analisi dei TTP (Tactics, Techniques, and Procedures) per contrastarne le attività.

In assenza di conferme ufficiali da parte delle organizzazioni coinvolte, la notizia deve essere interpretata esclusivamente come un elemento di intelligence utile a comprendere l’evoluzione delle tecniche di phishing avanzato e dei modelli operativi adottati da attori statali.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…