L’attacco ransomware alla ASP Basilicata ha lasciato il settore sanitario italiano in uno stato di allerta, con implicazioni che vanno ben oltre i confini regionali. L’ospedale, vittima di questo attacco informatico, è stato costretto a confrontarsi con una serie di sfide senza precedenti, tra cui la minaccia della pubblicazione dei dati sensibili dei pazienti da parte della cybergang Rhysida, tipica del ransomware.

La situazione già critica, sta prendendo una svolta inaspettata. La cybergang ha avviato un nuovo countdown per la potenziale pubblicazione dei dati rubati lasciando tutti sorpresi.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Allo scadere del primo countdown è apparso un messaggio iconico mai visto prima d’ora “TEMPORARILY SUSPENDED“. Successivamente è stata avviata la pubblicazione dei dati, anche se i link non erano funzionanti e non era possibile accedere alla sezione di download.

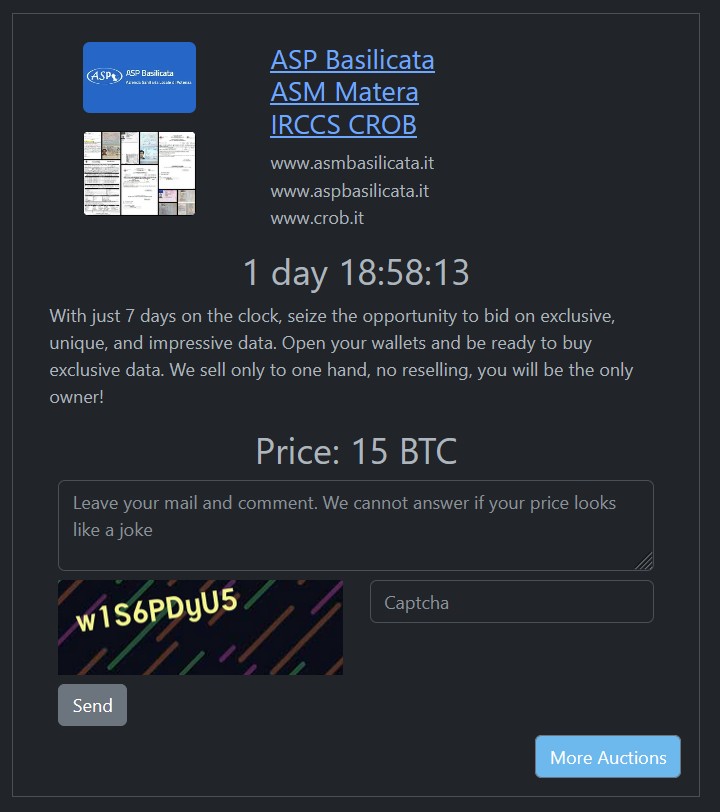

Poche ore fa, la cybergang riattiva un ulteriore countdown fissato ad un giorno e 18 ore. Il countdown, che segna un ulteriore lasso temporale entro la quale eventuali acquirenti possono acquistare i dati, lascia pensare se si stia al momento trattando per un acquisto privato.

Uno degli interrogativi riguarda appunto la motivazione relativa alla sospensione della pubblicazione dei dati e questo repentino cambiamento di rotta da parte della cybergang.

Possiamo ipotizzare che dietro quest’allungamento del countdown ci possa essere l’interferenza di terzi interessati all’acquisto dei dati rubati. Ma potrebbe anche trattarsi banalmente di problematiche infrastrutturali legate alla pubblicazione di circa un Terabyte di informazioni che possono far collassare l’infrastruttura del data leak site di Rhysida.

La tensione è palpabile mentre il tempo scorre inesorabilmente verso lo zero. Le autorità e gli esperti informatici sono in allerta massima, analizzando ogni possibile scenario e valutando le contromosse da adottare per proteggere le informazioni vitali dell’ASP Basilicata.

Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione da parte dell’azienda colpita dai crinali informatici qualora voglia darci degli aggiornamenti sulla vicenda. Saremo lieti di pubblicare tali informazioni con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.